| اسماعیل ذبیحی - شرکت امنیتی پاندا - انتشار یک ویروس بسیار ساده و ابتدایی با عنوان “Madi” و بزرگنمایی آن توسط رسانههای عمدتاً سیاسی جهان نظیر رویترز، بی بی سی، فاکس نیوز و ... این سئوال را در ذهن ها متبادر کرده که چرا در تحلیل بدافزارهایی که به نحوی با کشور ایران و برنامههای صنعتی آن مربوط می شوند، تا این حد بزرگنمایی و اغراق صورت میگیرد و بلافاصله تمام رسانههای غرب و شرق جهان بسیج میشوند تا حتی کوچکترین تحلیلها و گمانهزنیها درباره این بدافزارها را به سرعت در سرخط اصلی خبرهای خود قرار دهند.بر اساس گزارش شرکت ماهر(مرکز ملی مدیریت، امداد و هماهنگی رخدادهای کشور): "ویروس “Madi” یک بدافزار بسیار ساده است که توسط تقریباً تمام برنامه های ضدویروس شناسایی میشود و حالا مشخص نیست که چرا به طور گسترده مورد پوشش خبری قرار میگیرد."این مسئله البته مورد تأیید اغلب شرکتهای امنیتی ست به جز شرکتهای خاصی که این ویروس را برای اولین بار(!) کشف کردهاند و در بزرگنمایی آن به حدی تلاش کردند تا مسئله “Madi” به رسانههای بزرگ جهان کشیده شده و زمینه برای جنجالآفرینی علیه کشور ایران فراهم شود.البته بسیاری از رسانههای بزرگ جهان، یا به علت ضعف دانش فنی در حوزه فناوری اطلاعات و یا به دلایل سیاسی و یا حتی در جهت ایجاد تشویش روانی علیه کشوری مانند ایران که مورد هجمه رسانههای شرق و غرب است، آتقدرها هم نسبت به بزرگنمایی تهدیدها علیه ایران(حتی اگر این تهدیدها کم اهمیت و غیرواقعی باشند)، بیمیل نیستند.این رسانه ها خواسته و یا ناخواسته به این نکته بسیار ساده توجه نمی کنند که تمام ویروس های رایانه ای، حتی "استاکس نت"، "فلیم" و حالا“Madi” برای فعالیت های تخریبی خود با محدودیت های فراوانی مواجهند. مثلاً تمام ویروس هایی که به سرقت یا جاسوسی اطلاعات می پردازند، فقط در سیستم های عامل خاصی توان اجرا دارند. این یعنی اگر شما اطلاعات فوق محرمانه خود را در یک رایانه مجهز به سیستم عامل Mac OS و یا لینوکس ذخیره کنید، ویروس های تحت سیستم عامل ویندوز مانند "فلیم" یا “Madi” ،هرچقدر هم که خطرناک باشند، توانایی دسترسی و سرقت آن اطلاعات را نخواهند داشت. هم چنین اگر ارتباط رایانه های حساس و حاوی اطلاعات محرمانه را از شبکه های کوچک محلی، اینترنت و یا از شبکه های گسترده سازمانی قطع کنیم، حتی به فرض نفوذ ویروس های سارق اطلاعات از طریق حافظه های جانبی و پورت های یو اس بی، باز هم این ویروس ها قادر به انتقال اطلاعات سرقت شده به بیرون از ان مجموعه سازمانی نخواهند بود. و عملکرد تخریبی آن ها عملاً عقیم و بی نتیجه خواهد ماند. بنا براین نباید تصور کرد که حتی خطرناک ترین بدافزارها ی کشف و اعلام شده، یک تهدید غیر قابل کنترل و یا یک نابودگر تمام عیار هستند. بلکه باید وجه اشتراک تمام ویروس های رایانه ای، محدودیت های عملیاتی آن ها و روش کنترل و انسداد نفوذ آنها را به خوبی فرا بگیریم و این روش ها را همواره به روز نگاه داریم. اما در این میان نقش شرکت های امنیتی چیست؟چرا برخی از شرکت های امنیتی به ویژه شرکت هایی از روسیه و آمریکا، تلاش کردند تا ویروس ساده و ابتدایی "“Madi را به صورت یک تهدید جدی و فوق العاده خطرناک جلوه دهند و باعث سردرگمی و نگرانی بسیاری از مدیران شبکه های سازمانی و حتی کاربران خانگی کشور شوند. جالب تر این که چرا برخی از شرکت های امنیتی و به تبع آنها بسیاری از رسانه های سیاسی به جای اینکه درباره راهکارهای امنیتی و پیشگیری از نفوذ ویروس اطلاع رسانی کرده و روی روش های ردیابی و خنثی سازی تهدیدهای رایانه ای تأکید کنند، روی خود تهدیدها، ویروس ها، فعالیت های مخرب و قابلیت های تخریبی آن ها تمرکز می کنند. بدون شک این مسئله موجب تأثیر منفی بر روی جو روانی و امنیتی حاکم بر فضای مجازی کشور می گردد.متأسفانه به نظر می رسد شرکت های امنیتی و نیز رسانه های سیاسی غربی یا شرقی که ویروس ساده“Madi” را تا این حد بزرگ و جنجال آفرین تصویر کردند، هر دو در راستای منافع خود حرکت کرده اند؛ دسته ای در جهت بهره برداری رسانه ای برای مقاصد تجاری و دسته ای دیگر در جهت جنجال آفرینی و ایجاد تنش برای بهره برداری سیاسی و سازمانی ... |

|

↧

November 15, 2013, 1:29 am

| مرکز Kaspersky اعلام کرد، بدافزار Stuxnet که به گفته برخی کارشناسان توسط آمریکا و اسرائیل ساخته شده است نیروگاه هستهای روسیه را مورد هدف قرار داد.به گزارش ایتنا، مرکز تولیدکننده ابزارهای امنیتی Kaspersky طی کنفرانس Canberra Press Club ۲۰۱۳ که در کشور استرالیا برگزار شده بود مبحثی را با عنوان "عصر Stuxnet" مطرح کرد و توضیح داد که این بدافزار هماکنون یکی از نیروگاههای هستهای روسیه را مورد هدف قرار داده و به شبکه رایانهای آن آسیبهای جدی وارد کرده است.این مرکز امنیتی ضمن انتقاد به دستگاههای دولتی برای مهندسی هرچه بهتر سیستمهای رایانهای در مقابل حملات سایبری گفت: «آنها به درستی درک نکردهاند که در فضای سایبری، هرکاری که شما انجام میدهید مانند اثر بومرنگ خواهد بود و میتواند به سمت شما برگردد.»ویروس Stuxnet نخستین بار در ژوئن ۲۰۱۰ شناسایی شد و کارشناسان امنیتی طی آن اعلام کردند که این ویروس سیستمهای کنترلی صنعتی در کارخانههای وابسته به شرکت زیمنس را مورد هدف قرار داده است.گفته میشود که در نوامبر ۲۰۱۰ این بدافزار برنامههای هستهای ایران را مورد هدف قرار داد تا در سیستم غنیسازی اورانیوم ایران اختلال ایجاد کند.اگرچه هدف این بدافزار به صورت کاملا اختصاصی و مشخص دنبال میشود، اما روشی که این ویروس برای تخریب سیستمهای مدیریتی مورد استفاده قرار میگیرد هنوز به طور دقیق شناسایی نشده است. |

![]() |

↧

↧

| اسماعیل ذبیحی *درست مانند استاکس نت، حالا ویروس "فلیم" هم رنگ و بوی تند سیاسی به خود گرفته و تا حد غیرقابل باوری بزرگ و ترسناک شده است. چرا؟ آیا بهراستی "فلیم" خطرناکترین و ترسآورترین سلاح سایبری کشف شده در سرتاسر تاریخ امنیت فناوری اطلاعات است؟پاسخ ما مطلقاً منفیست ... دلیل ما البته وجود هزاران و یا صدها هزار رایانهایست که در سطح کشور با وجود نفوذ و انتشار این کرم رایانهای آلوده نشدهاند و با اختلالات شدید دست و پنجه نرم نکردهاند. حتی اگر حملات "فلیم" را هدفدار بدانیم، باز هم فقط شبکههایی خاص دارای یک یا چند نوع مشخص از نرمافزارهای ضدویروس، با آلودگی و اختلال مواجه شدهاند و بسیاری از مراکز سازمانی کشور (متصل به شبکه دولت و یا شبکه اصلی وزارت نفت) که ازانواع دیگری از برنامههای ضدویروس استفاده میکردهاند، دچار مشکلات امنیتی و اختلال عملیاتی نشدهاند.بدون شک "فلیم"یک بدافزار خطرناک و پیچیده است که ویژگیهای منحصر بهفردی دارد، اما هیچ دلیل فنی و تخصصی وجود ندارد که آن را بزرگترین و پیچیدهترین سلاح سایبری تاریخ بخوانیم. فلیم تنها یک کیت سرهمبندی شده و یا یک مجموعه ابزار تخریبیست که میتواند به بهترین وجه، بستر مناسب را برای هر نوع فعالیت جاسوسی، سرقت اطلاعات و یا تخریب دادهها فراهم کند. روی این بستر مناسب میتوان هر نوع بدافزار دلخواه را قرار داد و آن را از دوردست کنترل کرد. اما با این حال، "فلیم" یک بدافزار اینترنتی مانند بسیاری دیگر از انواع بدافزارهای هدفدار است...یعنی برای ورود و انجام تخریب به یک راه نفوذ، سیستم عامل مناسب، سطح دسترسی بالا برای انتشار، دسترسی به اینترنت یا شبکه، دسترسی به اطلاعات ارزشمند و حساس، دسترسی به رایانههای هدف و ... نیاز دارد. انسداد، اختلال و یا عدم دسترسپذیری هر کدام از موارد فوق میتواند این ویروس به ظاهر پیچیده را زمینگیر کند. شاید تا به حال این سئوال را از خود نکرده باشیم که ویروس "فلیم"، چه نوع اطلاعاتی را میتواند سرقت کند که بقیه ویروسهای سارق اطلاعات نمیتوانند. آیا این بدافزار میتواند برعکس ویروسهای دیگر بینیاز از یک راه نفوذ به درون شبکههای رایانهای باشد و به اطلاعاتی دست پیدا کند که به طور کامل غیرقابل دسترس هستند؟ واقعیت این است که "فلیم" در نهایت میتواند به اطلاعاتی دست پیدا کند که در رایانههای متصل به اینترنت یا شبکههای محلی موجود و قابل دسترس باشند؛ یعنی اطلاعات نه چندان حساس و نه چندان محرمانه. جالب اینکه تمام فعالیتهای تخریبی "فلیم" توسط سایر بدافزارهای رایانهای نیز قابل اجراست، با این تفاوت که "فلیم" یک بدافزار ترکیبی و هدفدار است که تعداد بیشمار قابلیت مخرب را در خود جای داده و می تواند به دقت از دوردست کنترل و مدیریت شود که همین قابلیت اخیر نیز در بسیاری از انواع دیگر کدهای مخرب وجود داشته و در دنیای امنیت اطلاعات تازگی چندانی ندارد. از این نگاه، هیاهوی رسانهای و جنجال آفرینی سیاسی توسط برخی از شرکتهای ضدویروس که ادعا میکنند برای نخستین بار ویروس فلیم را کشف کردهاند، بیمورد، بیاساس و تنها در حد یک حربه تبلیغاتی و تجاری محسوب میشود. فراموش نکنیم، هر کدام از شرکتهای تولید کننده ضدویروس، تنها میتواند رایانههای موجود در قلمرو حفاظتی و عملیاتی خودش را از لحاظ امنیتی بررسی کند و نمی تواند نظرات و تحلیلهای فنی خود را به تمام رایانهها و شبکههای موجود در جهان و یا حتی یک کشور خاص تعمیم دهد. برای مثال اگر شرکت کسپرسکی از آلودگی ۶۰۰ هدف مختلف خاورمیانه به ویروس "فلیم" خبر میدهد، بدان معناست که نزدیک به ۶۰۰ سازمان مجهز به ضدویروس کسپرسکی، با حملات موفق این بدافزار مواجه شدهاند و "فلیم" توانسته از سد امنیتی ضدویروس و لایههای حفاظتی این مراکز عبور کند. اتفاقاً کشف ویروس "فلیم" پس از حملات پی در پی و موفقیتآمیز آن و گذشت بیش از یک ماه از ایجاد اختلالهای شدید، نشان میدهد که در ابتدا یک ضعف و آسیبپذیری طولانی مدت در نرمافزار ضدویروس وجود داشته که پس از بروز مشکلات امنیتی و خسارتهای هنگفت مورد توجه واقع شده و نسبت به رفع آن اقدام شدهاست. از طرف دیگر جستوجوی نمونه ویروس در رایانههای آلوده مدتها طول کشیده و تحلیل آن آگاهی دیرهنگامی را از فعالیتهای این ویروس بدست داده است. این در حالیست که بسیاری از ضدویروسها، به سادگی و با استفاده از سیستمهای بازدارنده و فناوریهای پیشرفته خود، حتی با وجود ناشناس بودن ویروس فلیم، موفق شدهاند تا از حملات آن پیشگیری کنند و گزارش خاصی نیز از آلودگی به این بدافزار منتشر نکردهاند. زیرا در این صورت، کار اصلی انجام شده ... حمله رایانهای خطرناک به صورت خودکار خنثی شده؛ سازمان یا رایانه هدف امن مانده و بنابراین حساسیت خاصی هم برانگیخته نشده تا احساس ضرورت به واشکافی و یا تحلیل بدافزار مهاجم انجام شود. بر اساس اعلام شرکت امنیتی پاندا ویروس "فلیم" بهراحتی و به سادگی قابل شناسایی، کشف و یا دست کم پیش شناسایی بوده است. حجم عظیم بیست مگابایتی این ویروس و قابلیتهای خطرناک تخریبی آن میتواند مؤید این مسئله باشد. به هرحال اکنون که ویروس "فلیم" به اذعان برخی شرکتهای امنیتی از دو سال پیش تاکنون فعال بوده، پاسخ به این سئوالات ضرورت پیدا میکند: اول اینکه چه نوع اطلاعاتی از سیستمهای مجهز به ضدویروس های آسیب پذیر از کشور خارج شده است؟ آیا تمام مکاتبات، اطلاعات و دادههای حساس سازمانی در این دو سال، براحتی در اختیار منتشر کنندگان ویروس "فلیم" قرار میگرفته است؟ چرا ناگهان و در یک روز خاص دستکم سه شرکت امنیتی از شرق و غرب جهان با ترتیب دادن کنفرانسهای خبری (البته با حضور رسانههای بزرگ "سیاسی" )، ویروس فلیم را در سطح جهان مطرح میکنند و برای آن قابلیتهای استراتژیک ضدامنیتی علیه کشوری خاص فرض می کنند؟ چرا ویروسی که "به سادگی و راحتی" میتوانسته تحت کنترل و مدیریت باشد، روزها و ماهها به فعالیت آزادانه مشغول بوده است؟ آیا درست به فاصله چند ساعت پس از کشف این ویروس توسط یک مرکز امنیت سایبر در کشور (ماهر)، شرکتهایی از روسیه و امریکا تصمیم گرفتهاند تا مسئله اتنشار این ویروس را رسانهای و جهانی کنند؟ چرا در مدت زمانی که سازمانهای آلوده به فلیم یا وایپر با اختلال شدید عملیاتی مواجه بودهاند، این شرکتها هیچ واکنشی نداشتهاند؟ البته امیدواریم شرکتهای امنیتی خارجی که ادعای کشف اولیه "فلیم" را داشتهاند بتوانند پاسخگوی این سئوالات مهم باشند. بله ... زحمات بسیاری از شرکتهای امنیتی که به بررسی، تحلیل و اطلاعرسانی درباره تهدیدهای امنیتی میپردازند، ستودنی و قابل تقدیر است، اما به این شرط که با بزرگنمایی بیش از حد تهدیدها و کشاندن موضوع به رسانههای "سیاسی" جهان و جنجال آفرینی امنیتی در جستوجوی نام و افزایش سهم تجاری خود نباشند. --------------------------------* شرکت امنیتی پاندا |

![]() |

↧

| علی کیائی فر* - یک سال پیش در چنین روزهایی خبرهایی منتشر شد که حکایت از یک حمله سایبری به شبکه وزارت نفت داشت. بدلیل حساسیت موضوع، اطلاعرسانی مناسبی در مورد ماهیت حمله و گستردگی آن انجام نمیگرفت. اما قطع بودن شبکه و در دسترس نبودن Serverها در شبکه وزارت نفت برای چند هفته حکایت از آن داشت که این حمله یک حمله متفاوت و بی سابقه است. بررسیها چند هفته پشت درهای بسته ادامه داشت تا اینکه در روز ۷ خرداد ماه ۹۱ مرکز ماهر خبر کشف یک بدافزار پیچیده بنام Flame را منتشر کرد. بدنبال آن شرکتهای سیمانتک و کسپرسکی نیز تحلیلهای دقیقتری را از ماهیت و عملکرد این بدافزار پیچیده منتشر کردند. خواندن این تحلیلها برای هرکارشناس امنیتی شگفتانگیز و غیرقابل باور بود.هیچکس تردیدی نداشت که این حمله کاملا هدفمند و از سوی یک دولت متمول طراحی و حمایت شده است. این بدافزار حداقل به مدت ۲ سال و بر اساس برخی شواهد بیش از ۵ سال قبل از کشف آن، تولید شده و مورد بهرهبرداری قرار گرفته است. بدافزاری که تاکنون نمونه مشابهی نداشته و هدف آن قطعا ایران بوده است.Flame با نفوذ به شبکه، اقدام به جمعآوری اطلاعات، اسناد، تصاویری از Desktop و حتی ضبط صدای محیط از طریق میکروفون کرده و با مکانیزمهای پیچیده رمزنگاری به مقاصد نامعلوم ارسال میکرده است.این بدافزار از میان تمام فایروالها و آنتیویروسهای ایرانی و غیرایرانی عبور کرده و در دل شبکهها نفوذ کرده و مانند یک ربات، از راه دور کنترل میشد و فرمانهای جدید را از اتاق فرمانش دریافت کرده و اجرا میکرد و در نهایت یک روز پس از شناسایی توسط مرکز ماهر، دستور خودکشی را از سازندگانش دریافت کرد و خود را نابود کرد تا بسیاری از رازهای آن سر به مهر و مکتوم باقی بماند!(اطلاعات دقیقتر را در گزارش مشروح ایتنا دنبال کنید.) تجربه Flame برخی اظهارات گذشته مدیران را که همواره با اطمینان خاطر از امنیت بالای زیرساخت های IT در کشور سخن میگفتند نقض کرد و ثابت کرد حتی با داشتن Firewallهای چندلایه خارجی و ایرانی و نیز آنتیویروسهای قوی نمیتوان تضمین کرد که بدافزاری مانند Flame از دل شبکه ما سردرنمیآورد! از این جهت سازمانهای دولتی با سرعت تمام بخشنامههایی را مبنی بر قطع اینترنت در شبکههای داخلی خود صادر کردند و مدیران شبکه را ملزم کردند که اینترنت را از شبکه داخلی سازمان بصورت فیزیکی جدا کنند. هرچند که بسیاری از سازمانها به اجبار شبکه اینترنت را از شبکه داخلی بصورت فیزیکی و با صرف هزینههای فراوان جدا کردند اما به مرور زمان بدلیل نیاز کسب و کار سازمان به اینترنت، اندک اندک درهای اینترنت را مجددا بسوی شبکههای خود گشودند و تجربه Flame را آرام آرام به فراموشی سپردند. اینک که یک سال از آن فضای ملتهب و تصمیمات خلقالساعه میگذرد فرصت مناسبی است که در فضایی آرام و همراه با تدبیر، تجربیات بدافزار Flame را مرور کرده و با این دیدگاه، وضعیت امنیتی شبکههای خود را ممیزی کنیم و به سئوالات زیر پاسخ دهیم: ۱- جایگاه امنیت شبکه برای مدیران ارشد سازمانها چقدر اهمیت دارد؟ به عبارت دیگر سازمانها حاضرند چقدر هزینه کنند تا تجربه تلخ دیگری مانند Flame برایشان تکرار نشود؟ ۲- پس از تجربه Flame چه اقدام مثبتی در جهت جلوگیری از ورود بدافزارهای مشابه به شبکه سازمان خود انجام دادهایم؟ این اقدامات تا چه میزان مؤثر بودهاند؟ ۳- سازمان تا چه اندازه پای اجرای سیاستهای امنیتی تدوین شده ایستاده است؟ ۴- آیا کارشناسان و حتی کاربران ما آموزشهای لازم را برای اجرای صحیح و دقیق سیاستهای امنیتی دیدهاند؟ ۵- کارشناسان امنیتی و کاربران ما تا چه میزان دغدغههای امنیتی را جدی میگیرند و نکات امنیتی را رعایت میکنند؟ ۶- برای همزمانی استفاده کاربران از شبکه داخلی و اینترنت چه تمهیدات امنیتی اندیشیدهایم؟ ۷- از میان طرحهای جداسازی اینترنت از شبکه داخلی(شامل روشهای فیزیکی و مجازی به روشهای VDI و Virtual Application) آیا روشی را که برگزیدهایم پاسخگوی نیازهای سازمان است؟ ۸- آیا زمان آن نرسیده است که برای حفظ امنیت بیشتر و محافظت از اطلاعات سازمان از روشهای بروز Cloud Computing و ابرهای خصوصی در سازمان خود استفاده کنیم؟ ۹- آیا برای مدیریت حافظههایی که به پورتهای USB متصل میشوند و منشأ بسیاری از تهدیدات هستند سیاست مدون و عملی را پیادهسازی کردهایم؟ ۱۰- و دست آخر اینکه با همه پیشبینیهایی که کردهایم و تمهیداتی که اندیشیدهایم آیا میتوانیم تضمین کنیم که هم اکنون بدافزار دیگری مانند Flame در شبکه ما و بدور از چشمان ما جولان نمیدهد؟ ---------------------------------------------------------------- * مدیر تحقیق و توسعه شرکت آینده نگاران (آیکو) |

![]() |

↧

January 22, 2011, 5:54 am

| بر اساس گزارش منتشر شده از سوي شرکت Trusteer که به صورت تخصصي در زمينه Zeus و انواع مختلف آن فعاليت ميکند، تاکنون ۲۶ مورد حمله مجزا از سوي اين تروجان به مرکز مالي Money Bookers شناسايي شده است که ديگر مراکز مالي نيز به همين صورت مورد حمله قرار گرفتهاند. در هر يک از اين حملهها از ساختار و فرآيند متفاوت براي آسيب رساندن به سيستم موجود استفاده شده است تا از اين طريق نحوه حمله به سايتهاي مربوط به سازمان و از کار انداختن آنها به گونه متفاوت انجام شود و توان مقابله با آنها کمتر شود. کارشناسان امنيتي پيشبيني کردهاند که اين حملات ميتواند در حجم وسيعتر براي شرکتهاي مالي بزرگتر انجام شود. آنچه که هماکنون مشخص شده اين است که در کنار ديگر حملات به مراکزي از قبيل Web Money، Nochex و netSpend، مجموعه تروجان Zeus هماکنون شرکتهاي مالي رديف دوم را مورد هدف قرار داده است و احتمال ميرود که در مرحله بعد شرکتهاي بزرگتر و سرويسهاي مالي محبوبتر از جمله PayPal را مورد هدف قرار دهد. |

![]() |

↧

↧

| شرکت کسپرسکی در مورد بازگشت دوباره بدافزار جاسوسی Miniduke و حملات وسیع آن به کاربران هشدارد داد.به گزارش ایتنا از روابط عمومی گروه آتنا، شرکت کسپرسکی نخستین بار در سال ۲۰۱۳ در مورد حملات این بدافزار هشدار داده بود.هدف حملات این بدافزار، بیشتر دولتها و جاسوسی از آنها بوده و از اوایل دهه ۲۰۰۰ میلادی آغاز شده بود.یوجین کسپرسکی بنیانگذار و مدیرعامل شرکت كسپرسكی در خصوص این بدافزار میگوید: «ما از نویسندگان این بدافزار تعجب میكنیم كه در دهه اول ۲۰۰۰ برای مدت زیادی در خاموشی بسر میبردند، اما به یك باره فعال و عضو گروههای پیچیدهای از مجرمان سایبری دنیا شدند. این بدافزارنویسان کهنه کار و کاربلد در گذشته مهارت فراوانی در تولید ویروسهای بسیار پیچیده داشته و امروزه نیز با بهرهگیری از راهکارهای پیشرفته دور زدن سیستمهای امنیتی سندباکس، سازمان های دولتی و موسسه های تحقیقاتی چندین کشور را هدف حملات خود قرار دادهاند.»هرچند فعالیتهای این گروه به شدت کاهش یافته بود، به نظر میرسد حملات Miniduke بر روی پلتفرم جدیدی دوباره آغاز شده است و به نظر میرسد فعالیت این بدافزار پیچیدهتر شده باشد و این بار علاوه بر حملات پیشین، توسط سازمانهای قانونی نیز مورد استفاده قرار گفته است.در حال حاضر این بدافزار دارای یك backdoor جدید و قابلیتهای بیشتری است.محققان آزمایشگاه كسپرسكی دریافتهاند كه نوع قدیم بدافزار miniduke هنوز در برخی كشورها فعال هستند و برخی موسسات و سازمانهای دولتی را هدف قرار میدهد.به علاوه پلتفرم جدید miniduke-Botgenstudio- ممكن است نه تنها توسط هكرهای حملات هدفمند (APT) بكار گرفته شود بلكه توسط سازمانهای مجری قانون و مجرمان معمولی نیز مورد استفاده قرار گیرد.Botgenstudio برای ایجاد یك حمله سه جانبه جهت شناسایی، نفوذ و حملات متناوب بكار میرود.این نرمافزار به علت وجود ویژگیهای غیرمنتظره، قربانیان غیرمنتظره نیز دارد. اما دو احتمال در مورد این بدافزار وجود دارد.یكی آنكه پلتفرم بدافزار Botgenstudio كه در Miniduke استفاده میشود به عنوان نرمافزارهای جاسوسی دولتها مانند نرمافزار دسترسی از راه دور شركت hacking team جهت استفاده قانونی به كار میرود.احتمال دیگر آن است كه توسط گروههای زیرزمینی و كسب و كارهای مختلف جهت جاسوسی از رقیبان استفاده میشود. |

|

↧

| نتایج حاصل از مطالعه جدید مرکز امنیت موبایلی Lookout نشان داد که ۱۰ گروه تخصصی تولید بدافزار در روسیه در مجموع مسؤول ۳۰ درصد تروجانها، برنامههای جاسوسی یا دیگر ابزارهای آلوده مخصوص گوشیهای هوشمند هستند که در سراسر جهان منتشر میشود.به گزارش ایتنا از شماران سیستم، این آزمایشگاههای زیرزمینی تولید بدافزار با بررسی روشهای مختلف برای نفوذ به سیستمها، سرعت بیشتری نسبت به فرآیند تولید ابزارهای امنیتی دارند و آنها را پشتسر گذاشتهاند.ابزارهایی که توسط این مراکز ساخته میشود میتواند برای انتشار بدافزارها مورد استفاده قرار گیرد تا در نهایت امکان کسب درآمد این گروههای زیرزمینی روسی را فراهم کند. زمانی که هر یک از این ابزارهای آلوده روی دستگاه الکترونیکی نصب میشوند، بدافزار به صورت خودکار در قالب یک ابزار کاربردی فعالیت خود را آغاز میکند و به صورت مخفیانه اطلاعات شخصی کاربر را به مراکز مشخص انتقال میدهد و از این طریق کاربر را به دام میاندازد.با توجه به اینکه محبوبترین و پرکاربردترین ابزار الکترونیکی در جهان دستگاههای مبتنی بر سیستمعامل اندروید محسوب میشوند، متخصصان آزمایشگاههای زیرزمینی روسی بر این سیستمعامل تمرکز کردهاند و بخش قابل ملاحظه درآمد آنها از این طریق تامین میشود.کارشناسان میگویند که هر از این گروههای تولیدکننده بدافزار در روسیه به طور میانگین ماهانه بین ۷۰۰ تا ۱۲ هزار دلار درآمد دارند. |

![]() |

↧

| کارشناسان امنیتی از انتشار گسترده و همهگیر یک بدافزار جدید روی سرورهای Apache خبر دادهاند که به کاربران پیشنهاد میکند با پرداخت ۳۰۰ دلار به صورت رایگان از همه خدمات این سرورها بهرهمند شوند.به گزارش ایتنا، محققان مرکز امنیتی Eset در گزارش جدید خود توضیح دادند این بدافزار که برای مدت طولانی فعالیت میکرده است، شرکتهای ارایهدهنده خدمات میزبانی وب را مورد هدف قرار میدهد و کدهای مخرب فراوان را با نام Darkleech روی سرورهای Apache منتشر میکند."سباستین دوکوت"( Sebastien Duquette) یکی از کارشناسان بدافزاری مرکزی امنیت Eset در وبلاگ رسمی این شرکت توضیح داد: «انتشار کدهای مخرب روی سرورها و دسترسی به کاربران از این طریق یکی از روشهای معمول برای انتشار گسترده بدافزارها محسوب میشود که مجرمان اینترنتی این روزها آن را دنبال میکنند.»شرکت امنیتی Eset همچنین اعلام کرد که هکرها توانستهاند به بخش CPanel و Plesk هم در این سرورها دسترسی پیدا کنند که هر دو برنامه نرمافزاری یاد شده توسط شرکتهای ارایه دهنده خدمات میزبانی وب مورد استفاده قرار میگیرند و سایتهای اینترنتی زیادی مبتنی بر آنها ساخته میشوند. |

![]() |

↧

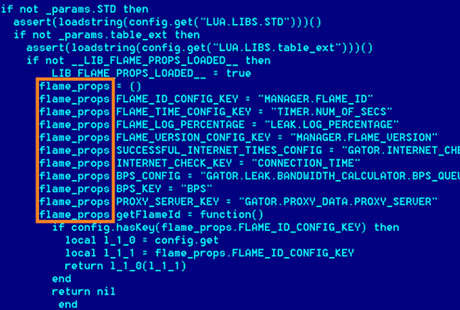

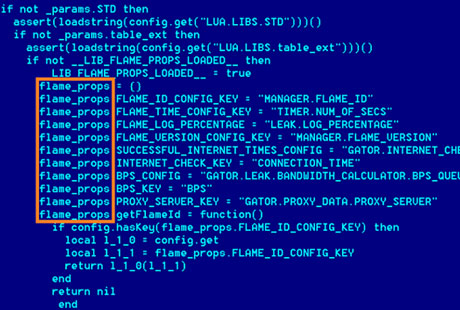

| در این مستند آخرین اخبار و تحلیل فنی ویروس W32.flamer و یا Skywiper بر اساس اطلاعات اولیه منتشره توسط سیمانتک را از نظر می گذرانید.مطالعه دقیق این مستند ما را به این باور میرساند که اکنون نبرد سایبری به مراحل پیچیدهای کشیده شده است و اساسا تداوم کسب و کار بر بستر IT بدون اندیشیدن به زیرساختهای امنیتی مورد نیاز و ضروری آن ممکن نیست.تهدیدات سایبری پیچیده باعث شده است که بسیاری از سازمان ها ملزم شوند که شبکه اینترنت خود را از شبکه داخلی سازمان جدا کنند تا خطر حملات اینچنینی را به حداقل برسانند.به گزارش ایتنا از شرکت آیندهنگاران (آیکو) ، متن کامل گزارش به شرح زیر است:شناسایی حمله سایبری هدفمند بدافزار Flamerپس از انتشار خبرهای حمله سایبری در اوایل اردیبهشت ۹۱ به شبکه وزارت نفت و از بین رفتن اطلاعات هارد دیسکهای برخی از Serverها و در پی آن قطع شبکه اینترنت شبکه وزارت نفت و برخی شرکتهای تابعه، گمانهزنیهای مختلفی در خصوص این حمله سایبری میان کارشناسان امنیتی رواج یافت. عدم انتشار هرگونه اطلاعات فنی در خصوص این حمله سایبری و از سوی دیگر عدم مشاهده حمله مشابه در کشورهای دیگر باعث شد که دسترسی به منابع معتبر درجهت شناسایی و تحلیل این حمله برای شرکتهای امنیتی بسیار سخت باشد.پس از انتشار اطلاعیه مرکز ماهر در تاریخ ۰۷/۰۳/۹۱ مبنی بر شناسایی عامل حمله سایبری با استفاده از بدافزاری موسوم به Flame ، شرکتهای امنیتی مختلف نتایج تحلیلهای اولیه خود را درخصوص این حمله منتشر کردند.اگرچه بعضی نمایندگان فروش ایرانی بعضی از آنتیویروسها اعلام کرده اند که فلان آنتیویروس قادر است این ویروس را از بین ببرد اما همانگونه که در ادامه این مستند خواهد آمد بدلیل عملکرد پیچیده این ویروس و متغیر بودن ماهیت آن بررسیهای شرکتهای امنیتی درخصوص آن ادامه داشته و تا لحظه انتشار این مستند هنوز هیچ شرکت معتبری Removal tools قطعی برای این ویروس ارائه نکرده است. بنابراین بهترین مستند برای تعقیب اخبار موثق مراجعه به وب سایتهای امنیتی و آنتیویروسهای معتبر در این خصوص میباشد.شماری از قابلیتهای مهم این بدافزار عبارتند از: • انتشار از طریق حافظههای فلش • انتشار در سطح شبكه • پویش شبكه و جمعآوری و ثبت اطلاعات منابع شبكه و رمز عبور سیستمهای مختلف • پویش دیسك كامپیوتر آلوده و جستجو برای فایلهایی با پسوندها و محتوای مشخص • تهیه تصویر از فعالیتهای خاص كاربر سیستم آلوده با ذخیره سازی تصاویر نمایش داده شده بر روی مانیتور كاربر• ذخیرهسازی صوت دریافتی از طریق میكروفن سیستم در صورت وجود • ارسال اطلاعات ذخیره شده به سرورهای كنترل خارج از كشور • دارا بودن بیش از ۱۰ دامنه مورد استفاده به عنوان سرور C&C • برقراری ارتباط امن با سرورهای C&C از طریق پروتكلهای SSH و HTTPS • شناسایی و از كار انداختن بیش از ۱۰۰ نرمافزار آنتیویروس، ضد بدافزار، فایروال و ... • قابلیت آلودهسازی سیستمهای ویندوز XP، ویستا و ویندوز ۷ • قابلیت آلودهسازی سیستمهای یك شبكه در مقیاس بالامرکز ماهر اعلام کرده که "این احتمال وجود دارد که حمله سایبری اوایل اردیبهشت ماه به شبکه وزارت نفت و تخریب اطلاعات سیستمها توسط یکی از اجزای این بدافزار صورت گرفته باشد." تحلیل شرکت سیمانتک که در ادامه خواهد آمد این احتمال را تایید میکند. و با توجه به ماهیت عملکرد این بدافزار، میتوان آن را محصولی از خانواده استاكس نت و دیوكیو دانست.شرکت سیمانتک در خصوص این بدافزار اطلاعاتی را به این شرح منتشر کرده است:این بدافزار که با نامهای W32.Flamer ویا Skywiper شناخته می شود ۲۰ برابر ویروس Stuxnet حجم دارد و مطالعات نشان میدهد که احتمالا در سال ۲۰۱۰ تولید شده است. تحلیل کدهای Flamer نشان میدهد که این بدافزار به طرز بسیار ماهرانهای تولید شده و کدهای به کار رفته در آن درظاهر شبیه کدهای معمولی نرم افزارهای دیگر است اما درحقیقت قابلیتهای هوشمندانه و مخرب و پنهانی در آن کدها قرار داده شده است.پیچیدگی به کار رفته در کدهای مخرب این بدافزار باعث شده که به همراه ویروسهای Stuxnet و Duqu به عنوان پیچیدهترین ویروسهای شناخته شده تاکنون به شمار برود.این بدافزار نیز همانند دو نمونه قبلی احتمالا نه توسط یک فرد بلکه توسط یک گروه با حمایت مالی قوی و برای اهداف خاصی ساخته شده است.فایلهایی که توسط این ویروس برای حمله به کار گرفته میشوند مشابه فایلهایی است که در حملات سایبری اخیر به وزارت نفت ایران نقش داشتهاند.تحلیل سیمانتک بر روی این بدافزار ادامه دارد اما نتایج بدست آمده نشان میدهد که هدف این ویروس جمعآوری اطلاعات و دادههاست. ردیابیهای اولیه نشان میدهد که انتشار این ویروس در شرق اروپا و خاورمیانه بوده است.بر اساس بررسیهای سیمانتک ، اجزای بکار رفته در این ویروس که از این پس سیماتک آنرا با نام W۳۲.Flamer می شناسد حکایت از این دارد که اولین بار ویروس W۳۲.Flamer در سال ۲۰۱۰ بوجود آمده است. اجزای شناخته شده این ویروس عبارتند از: • advnetcfg.ocx • ccalc۳۲.sys • mssecmgr.sys • msglu۳۲.ocx • boot۳۲drv.sys • nteps۳۲.ocx دو نسخه مختلف از فایل advnetcfg.ocx کشف شده است. نوع اول برمی گردد به سپتامبر ۲۰۱۰ و نوع دوم در فوریه ۲۰۱۱. فایل پیکربندی ccalc۳۲.sys نیز دارای دو نوع است که هر دو تقریبا در همان حاشیه زمانی فایل advnetcfg.ocx کشف شده است. دامنه انتشار ویروس Flamer بر اساس ردیابیهای فعلی در شکل زیر آمده است: بر اساس آمار تعداد کامپیوترهایی که مورد حمله ویروس Flamer قرار گرفته اند هدف اصلی این تهدید کشورهای فلسطین، مجارستان، ایران، و لبنان بوده است. با این حال، سیمانتک گزارشهایی از این حمله در کشورهای اتریش، روسیه، هنگ کنگ و امارات متحده عربی نیز دریافت کرده است که احتمال می رود موارد گزارش شده شامل Laptopهایی باشند که از کشورهای آلوده شده اصلی به این کشورها آورده شده اند.نکته قابل توجه این است که علاوه بر شبکههای سازمانها و ارگانهای دولتی و صنعتی، سیستمهای کاربران خانگی نیز به ویروس Flamer آلوده شده است. تحلیل فنی ویروس Flamer:تعدادی از اجزای این تهدید کشف شده است و در حال حاضر در حال تجزیه و تحلیل بر روی آنها ادامه دارد. اجزای کشف شده این ویروس بگونه ای نوشته شده اند که در نگاه اول به نظر نمی رسد حاوی کدهای مخرب باشند. اما تحلیلهای دقیقتر نشان از مخرب بودن آنها دارد. کدهای این ویروس بسیار پیچیده است و همین امر مانع تجزیه و تحلیل آن می شود. از جمله قابلیتهای کلی شناخته شده این ویروس می توان به توانایی سرقت اسناد، گرفتن تصاویری از دسکتاپ کاربران و انتشار از طریق Cooldisk اشاره کرد. این بدافزار همچنین قادر است برخی از نرم افزارهای امنیتی نصب شده روی سیستم کاربر را غیرفعال کند. همچنین این ویروس تحت شرایط خاصی می تواند از نقاط آسیب پذیری Windows استفاده کرده و خود را در سطح شبکه منتشر کند. در شکل زیر اجزای شناخته شده این ویروس آمده است. توجه داشته باشید در برخی حملات این ویروس ممکن است نام فایلها تغییر کند: نحوه عملیات به این صورت است که ابتدا فایل advnetcfg.ocx در حافظه Load می شود. سپس بکمک آن یک فایل رمز شده با نام ccalc۳۲.sys رمزگشایی می شود. فایل ccalc۳۲.sys یک فایل رمزشده با روش RC۴-encrypted و با یک کلید ۱۲۸ بیتی است. بدافزار بعد از ایجاد فایل ccalc۳۲.sys به سراغ فایل kernel۳۲.dll می رود و آنرا آلوده می سازد. فایل Kernel۳۲.dll از جمله فایلهای سیستمی Windows است. Windows تلاش می کند ایجاد تغییر در این فایل سیستمی را به User اعلام کند. فایل advenetcfg.ocx فرمانهای صادر شده از یک جزء دیگر بدافزار را که هنوز تحلیل روی آن ادامه دارد و ناشناخته است به اجرا در می آورد. فایل advnetcfg.ocx با استفاده از روشهای پیچیده خود را به winlogon.exe ، پروسسهای نرم افزارهای امنیتی و یا پروسسهای دیگر تزریق می کند، علاوه بر این، ممکن است فایل shell۳۲.dll که از فایلهای سیستمی ویندوز است نیز با نسخه آلوده شده ای جایگزین گردد. فایل advnetcfg.ocx قابلیت ضبط تصاویر نیز را نیز داراست. mssecmgr.ocx فایلی بزرگ و با قابلیتهای پیچیده زیادی است که در شکل زیر آمده است: این فایل همزمان دارای یک مترجم(Interpreter) LUA، کد SSH، و قابلیتهای SQL است. پیاده سازی و استفاده از یک مترجم LUA باعث شده این ویروس بسیار قابل انعطاف و قابل تنظیم باشد. این به مهاجمان اجازه می دهد از راه دور بتوانند فرمانهای متنوع خود را خیلی سریع و راحت به اجرا درآورند و حتی ماهیت عملکرد ویروس را تغییر دهند. اثر این فایل ممکن است در رجیستری ویندوز در آدرس زیر دیده شود: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\"Authentication Packages" = "mssecmgr.ocx" چندین ماژول اضافی دیگر نیز در mssecmgr.ocx وجود دارد که در شکل آمده است. یکی از اجزایی که توسط فایل mssecmgr.ocx میتواند مورد فراخوانی قرارگیرد فایلی است بنام ~DEB۹۳D.tmp. این فایل منشأ ویروس Wiper است که در اوایل اردیبهشت ماه به شبکه وزارت نفت ایران آسیب وارد کرد و باعث قطع چند روزه شبکه پایانههای نفتی ایران از اینترنت گردید. بدلیل عملکرد این ویروس و حذف اطلاعات هارد دیسک سیستم ها، این ویروس بنام Wiper نامگذاری گردید. فایل nteps۳۲.ocx مسئول ضبط تصاویر در این بدافزار است. این فایل به منظور ضبط تصاویر، اطلاعات تنظیمات خود را از فایلی بنام boot۳۲drv.sys دریافت می کند. در این فایل تعیین میشود که چه تصاویری و با چه تنظیماتی ضبط شود و چگونه ارسال گردد. این فایل نیز با کدینگ ۰xFF کد شده است. فایل msglu۳۲.sys حاوی کد است که سرقت اطلاعات را انجام می دهد. این فایل، وظیفه شناسایی و سرقت انواع فایل ها نظیر انواع اسناد، تصاویر، دادههای GPS، فایلهای پروژه و نقشههای فنی را بر عهده دارد. این فایل همچنین دارای قابلیتهای SQL است. جالب توجه است، این ماژول شامل عبارتهای متعددی از واژه 'JIMMY' است. (مانند: 'Jimmy Notice: failed to convert error string to unicode') نکته قابل توجه دیگر این است که درون کدهای این بدافزار بطور متعدد از واژه 'FLAME' استفاده شده است که می تواند معنی خاصی داشته باشد. طبیعت ماجولار این تروجان نشان می دهد که یکی از اهداف گروه طراحان آن، استفاده بلندمدت از این بدافزار برای طراحی حملات خود بوده است. معماری بکار رفته در W۳۲.Flamer اجازه می دهد تا طراحان بدون نیاز به دوباره کاری بتوانند عملکرد و رفتار ویروس را به دلخواه خود تغییر دهند و یا ماژولهای جدیدی به آن اضافه کنند. می توانند آنرا ارتقا دهند و یا به منظور فرار از نرم افزارهای امنیتی تغییر شکل دهند. سیمانتک درحال بررسی و تحلیل لایههای عمیق بکار رفته در این ویروس بوده و به زودی نتایج بررسیهای خود را منتشر خواهد کرد. |

![]() |

↧

↧

| به گزارش ایتنا به نقل از ايرنا، پس از تهاجم ويروس استاكسنت به تاسيسات و مراكز صنعتي ايران و فاش شدن اين مساله كه برخي از دولتها در اين حمله سايبري نقش دارند، ضرورت مقابله با تهديدات اينترنتي بيش از گذشته مورد توجه قرار گرفت و در اين ميان سير توجهات به سازمان پدافند غير عامل معطوف شد.سازمان پدافند غير عامل به عنوان نهادي كه وظيفه هماهنگي براي ايجاد زيرساختهاي غير نظامي در مقابل حملات دشمنان و كاهش آسيب پذيري كشور را بر عهده دارد، تمهيدات زيادي را براي مقابله با تهديدات سايبري در نظر گرفت.به قول سردار جلالي رييس سازمان پدافند غير عامل، سايبر عرصه پنجم وقوع جنگ جهاني است كه دولتهاي بزرگ برنامههاي گستردهاي را براي نفوذ و ضربهزدن به كشورهاي مختلف از طريق آن تدارك ديدهاند. بنابراين لازم است در ايران نيز ساختارهاي پدافندي براي مقابله با حملات سايبري تهيه شود.با توجه به فعاليت سازمان پدافند غير عامل در زمينه مقابله با تهديدات سايبري، پيگير مصاحبه با سردار سرتيپ غلامرضا جلالي رييس اين سازمان شديم .رييس سازمان پدافند غير عامل در اين مصاحبه كه در آستانه روز ارتش صورت گرفت، اقدامات انجام شده براي مقابله با ويروس استاكسنت و ساير تهديدات سايبري را تشريح كرد و از برنامههاي سازمان براي افزايش آمادگي دستگاههاي اجرايي و مراكز صنعتي در مواجهه با تهديدات سايبري خبر داد.شكل گيري تهديدات جديد با محوريت فناوري هاي نوينرييس سازمان پدافند غير عامل با اشاره به تغيير ماهيت تهديدات گفت: تهديدات جديد با محوريت فناوريهاي نوين شكل ميگيرد.اين فناوريها از يك طرف براي كشورهاي صاحب فناوري، سه مولفه قدرت، ثروت و سلطه به ارمغان مي آورد اما از طرف ديگر باعث نگراني و احساس خطر ساير كشورها ميشود.سردار جلالي با ذكر نمونهاي از ظرفيت فناوريهاي جديد براي كنترل ساير كشورها اظهار داشت: به عنوان مثال از طريق فناوري سنجش از راه دور (RS) ، دولتهاي صاحب فناوري ميتوانند از مسافتهاي دور كشورهاي ديگر را تحت كنترل بگيرند و فعاليتهاي آنها را رصد كنند.رييس سازمان پدافند غير عامل با بيان اينكه با ظهور فناوري اطلاعات، انقلابي در عرصه ارتباطات شكل گرفته است تصريح كرد: فناوري اطلاعات، ساختار نظام بينالملل را دگرگون كرده به طوري كه مرزهاي طبيعي و سياسي كم رنگ شده است.سردار جلالي با اشاره به تاثير گذاري فرامرزي فناوري اطلاعات در انقلاب هاي اخير خاورميانه و شمال آفريقا اظهار داشت: در جنبشهاي اخير در كشورهاي اسلامي مشاهده شد كه شعارها و خواستههاي مردم به سرعت از طريق فناوريهاي نوين سايبري مرزها را در نورديد و از يك كشور به كشور ديگر منتقل شد به طوري كه شعار مردم تونس در تجمعات، به فاصله چند ساعت در تجمعات مردمي در مصر و يمن مورد استفاده قرار ميگرفت.رييس سازمان پدافند غير عامل خاطر نشان كرد: فناوري اطلاعات، قدرت دولت مركزي بر كشورها را كاهش داده و يك فضاي اشتراك جمعي ايجاد كرده است.سردار جلالي تصريح كرد: فناوري اطلاعات در كنار خدمات و مزايايي كه براي عموم مردم در عرصههاي خدماتي، علمي، نظامي، امنيتي، رفاهي ، پولي و مالي فراهم كرده، براي صاحبان و توليدكنندگانش، قدرت و سلطه جويي به ارمغان آورده است.وي اظهار داشت: كشورهاي صاحب فناوري تلاش مي كنند با وابسته كردن ساير كشورها به فناوري اطلاعات، حوزه قدرت خود را افزايش دهند؛ به عبارت ديگر به نسبت پيشرفت فناوري اطلاعات، قدرت نفوذ و دخالت كشورهاي صاحب فناوري افزايش پيدا مي كند.سايبر، عرصه پنجم جنگ جهانيسردار جلالي با تاكيد بر اهميت روزافزون سايبر در رقابت بين كشورها گفت: در گذشته، جنگ سايبري تنها در نظريه و تحليل مطرح ميشد اما امروز اين تهديد كاملا جنبه عيني پيدا كرده و همه دنيا متوجه اين تهديد شده است.رييس سازمان پدافند غير عامل افزود: يكي از استراتژيستهاي آمريكايي، سايبر را بعد از زمين، دريا، هوا و فضا پنجمين عرصه جنگ جهاني ميداند كه رقابتهاي آينده حول آن شكل ميگيرد.وي تصريح كرد: در حوزه جنگ سايبر، مفاهيم جديدي مانند سلاحهاي سايبري، ساختارهاي دفاعي سايبري و تروريسم سايبري پديد آمده است.سردار جلالي با اشاره به توجه كشورها به جنگ سايبري اظهار داشت: واشنگتن در سال گذشته قرارگاه دفاع سايبري امريكا را به رياست ژنرال آركس سايند تاسيس كرده است.رييس سازمان پدافند غير عامل افزود: البته اگرچه اسم اين قرارگاه را دفاعي گذاشتهاند اما در عمل، حمله و آفند نيز انجام ميدهد. اين قرارگاه بخش زيادي از هكرها را تحت پوشش قرار ميدهد به طوري كه ميتوان منشا بسياري از حملات سايبري در دنيا را اين قرارگاه دانست.وي اضافه كرد: آلمان نيز اخيرا مركز دفاع سايبري خود را فعال كرده و دستورالعملهاي آن را نيز مشخص كرده است.سردار جلالي خاطر نشان كرد: اتحاديه اروپا نيز چندي پيش، مانور دفاع سايبري را در زير ساختهاي اقتصادي و بانكي خود انجام داده و عمليات تست نفوذ را به اجرا گذارده است.با استاكس نت، اولين حمله سايبري به ايران انجام شدرييس سازمان پدافند غير عامل حمله ويروس استاكسنت را اولين طليعه جنگ سايبري در ايران دانست و گفت: با توجه به رشد سريع استفاده از فناوري اطلاعات در بخش هاي مختلف خدماتي و اقتصادي بايد به ارتقا امنيت زير ساختهاي فناوري اطلاعات در كشور توجه بيشتري شود.سردار جلالي افزود: در برنامه پنجم دولت مكلف شده است هفتاد درصد از فعاليتهاي خدماتي خود را از طريق اين زير ساختها ارايه دهد كه لازم است به تمهيدات امنيتي اين بخش نيز انديشيده شود.وي با اشاره به شناسايي كشورهايي كه در تهاجم سايبري استاكس نت دخالت داشتهاند تصريح كرد: كارشناسان فني ايراني، منشا و چگونگي نفوذ و روشهاي مقابله و مهار ويروس استاكسنت را مورد بررسي قرار دادهاند.رييس سازمان پدافند غير عامل افزود: متخصصان، ويروس استاكسنت را در آزمايشگاه تخصصي ويروس قرار داده و ظرفيتها و توانمنديهاي آن را بررسي كرده اند.سردار جلالي خاطر نشان كرد: اگرچه حمله استاكسنت غافلگيرانه بود اما متخصصان ما به خوبي با آن مقابله كردند.وي با بيان اينكه حمله استاكسنت بركات خوبي براي كشور ما داشت اين حمله را باعث افزايش آمادگي متخصصان ايراني دانست.رييس سازمان پدافند غير عامل اضافه كرد: متخصصان سايبري ايران نرم افزار ضد ويروس استاكسنت را تهيه و دستگاههاي آلوده را پاكسازي كردهاند و به نيروهاي متخصص نيز آموزش هاي لازم داده شده است.شكايت از كشورهاي منتشر كننده ويروس استاكسنتسردار جلالي مقابله با ويروس استاكسنت را داراي ابعاد سياسي و حقوقي دانست و خاطرنشان كرد: دشمنان با استفاده از فضاي مجازي به زيرساختهاي صنعتي حمله و روند توليد صنعتي را تحت تاثير قرار دادهاند. اين يك اقدام خصمانه عليه كشور ما بود كه اگر به موقع با آن مقابله نميشد احتمال داشت صدمات مالي و جاني زيادي وارد كند.رييس سازمان پدافند غير عامل تاكيد كرد: ابعاد سياسي و حقوقي اين تهاجم سايبري را بايد وزارت امور خارجه و ساير مراجع سياسي و قضايي پيگيري و به مراجع ذيصلاح بينالمللي شكايت كنند.وي گفت: اگر آمادگي مقابله با اين بحران در كشور وجود نداشت و حمله آنها با موفقيت همراه مي شد امكان داشت در زيرساختهاي پالايشگاهي و صنعتي، خطاي صنعتي ايجاد و حوادث ناگواري به وجود بيايد.سردار جلالي افزود: به عنوان مثال اختلال در يك مجتمع پتروشيمي ممكن است به آتش سوزي و آلودگي شيميايي خطرناك براي مردم و محيط زيست مانند حادثه بوپال هند منجر شود.رييس سازمان پدافند غير عامل با بيان اينكه كشورهايي مهاجم بايد مسووليت حقوقي حمله سايبري را بپذيرند تصريح كرد: در صورت اختلال در حوزه نفت، گاز، برق و پتروشيمي امكان داشت خسارت هاي سنگين به كشور ما وارد شود.شكايت از زيمنسسردار جلالي با اشاره به سواستفاده از نرمافزار اسكاداي شركت زيمنس گفت: مسوولان فني و اجرايي بايد نسبت به نرم افزار اسكاداي زيمنس كه بستر فعاليت ويروس استاكسنت را فراهم كرده پيگيري حقوقي انجام دهند.رييس سازمان پدافند غير عامل با تاكيد بر اينكه اعتبار و جايگاه شركت زيمنس زير سوال رفته است اظهار داشت: شركت زيمنس بايد پاسخگو باشد و توضيح دهد كه بر چه اساس و از چه طريقي كدها و نرم افزار اصلي را در اختيار دشمنان قرار داده و زمينه تهاجم سايبري عليه ما را فراهم كرده است.جهاد اقتصادي در عرصه سايبرسردار جلالي در خصوص برنامه سازمان پدافند غير عامل براي رفع نيازهاي كشور در بخش فناوري اطلاعات تصريح كرد: راه حل نهايي رفع مشكلات سايبري ايران، شكل گيري جهاد اقتصادي براي رسيدن به خودكفايي در توليد نرم افزارهاي اساسي مانند سيستمهاي عامل و نرمافزارهاي ديتا بانك است.رييس سازمان پدافند غيرعامل با اشاره به فرمايشات امام راحل و رهبر معظم انقلاب تصريح كرد: تحريم و محاصره براي ما بركات و مزايايي به دنبال داشته و زمينه تلاش بيشتر متخصصان داخلي را فراهم كرده است.وي افزود: بر اساس رهنمودهاي رهبر معظم انقلاب براي جهاد اقتصادي بايد در گام اول فعاليت هاي دشمن در عرصههاي مختلف رصد شود و در گام دوم آسيبها و نقاط ضعف مشخص و سپس تلاش گردد تا در اقدامي جهاد گونه تهديدات، نقاط ضعف و كمبودها به فرصت تبديل شود.سردار جلالي تاكيد كرد: جهاد اقتصادي در عرصه سايبر، حركت به سوي توليد نرم افزارهاي بومي، ايمن و مطمئن براي بخش هاي اصلي و حياتي كشور است.مقصد نهايي گزارشهاي ارسالي استاكسنت، ايالت تگزاس آمريكا و رژيم صهيونيستي استرييس سازمان پدافند غير عامل در خصوص كشورهايي كه در حمله سايبري عليه ايران دست داشتهاند گفت:بررسيها و تحقيقات ما نشان ميدهد كه منشاي ويروس استاكسنت به امريكا و رژيم صهيونيستي بازميگردد.وي با تشريح روند فعاليت ويروس استاكست، خاطر نشان كرد: ويروس استاكسنت زماني كه در سيستم كامپيوتري مستقر ميشود در مرحله اول كار شناسايي را انجام ميدهد و در مرحله بعد اقدام به ارسال گزارش از سيستم آلوده به مقصد مورد نظر ميكند.سردار جلالي افزود: با پيگيري گزارشات ارسال شده مشخص شد كه مقصد نهايي اين گزارشها رژيم صهيونيستي و ايالت تگزاس آمريكا است.برنامه هاي سال ۱۳۹۰سردار جلالي در خصوص برنامه هاي سازمان پدافند غير عامل در سال ۱۳۹۰، توسعه آموزش و فرهنگسازي را از برنامههاي مهم اين سازمان معرفي كرد و از ايجاد ۶ رشته در مقطع كارشناسي ارشد و يك رشته در مقطع دكتري خبر داد.وي با اشاره به رشد آموزشهاي عرضي و از راه دور اظهارداشت: پنج سطح آموزش از ردههاي عادي تا ردههاي عالي تخصصي به صورت آموزش از راه دور تهيه شده است.رييس سازمان پدافند غير عامل ايجاد رشتههاي جديد در حوزه سايبر را اقدام ديگر اين سازمان در سال ۱۳۹۰ مطرح كرد.سردار جلالي خاطرنشان كرد: در حوزه پدافند غير عامل در پزشكي، رشته NPH در دانشگاه شهيد بهشتي ايجاد شده است.رييس سازمان پدافند غير عامل اضافه كرد: در حوزه نفت نيز با دانشگاه نفت توافقهاي لازم براي ايجاد رشته HSED كه رشته تخصصي پدافند غير عامل در بخش نفت ميباشد انجام شده است.وي تصريح كرد: براي همه دستگاهها و سازمانهاي مهم و حياتي در سال ۱۳۹۰، پيشبيني تهديدات سايبري انجام ميشود.رييس سازمان پدافند غيرعامل افزود: بعد از شناسايي آسيبها و نقاط ضعف، اين دستگاهها ايمن سازي ميشوند.سردار جلالي برنامه ديگر سازمان پدافند غيرعامل را طراحي الگوي مديريت بحران در حوادث طبيعي و غير طبيعي در تمام زير ساختهاي كشور اعلام كرد.رييس سازمان پدافند غير عامل اظهار داشت: اقدام بعدي سازمان پدافند غير عامل در سال ۱۳۹۰ اجرايي كردن سياستهاي ابلاغي رهبر معظم انقلاب در بخش پدافند غير عامل است.سردار جلالي همچنين از برگزاري نشست همانديشي براي بررسي سياستهاي ابلاغي مقام معظم رهبري در بخش پدافند غير عامل خبر داد و گفت: سياستهاي ابلاغي رهبر معظم انقلاب در خصوص پدافند غيرعامل داراي ۱۳ بند است كه براي بررسي نحوه اجراي آنها در سال ۱۳۹۰ نشست همانديشي با كمك مجمع تشخيص مصلحت نظام، دستگاههاي اجرايي، كارشناسان و دانشمندان براي بررسي اين سياست ها برگزار مي شود.رييس سازمان پدافند غير عامل همچنين اعلام كرد: سومين همايش پدافند غير عامل كشور با محوريت سايبر در سال ۱۳۹۰ برگزار ميشود. |

![]() |

↧

| در پي احتمال آلوده بودن كامپيوترهاي كاربران ايراني به بدافزار DNS changer، مركز آپا شريف و مركز ماهر اقدام به راهاندازي سايتي جدید برای این مسئله نمودهاند. مطابق گزارش ایتنا كاربران با مراجعه به آن ميتوانند از آلودگي سيستم خود به اين بدافزار مطلع شوند.براي بررسي آلودگي دستگاه كامپيوتر خود ميتوانيد به آدرس http://dns-ok.cert.sharif.edu مراجعه كنيد و در صورتي كه نياز به اطلاعات بيشتري در اين زمينه داريد ميتوانيد با مركز آپا شريف و يا مركز ماهر تماس حاصل نماييد. |

|

↧

September 14, 2013, 5:21 am

| محققان امنیتی به تازگی موفق به کشف تروجان تازهای با عنوان Obad.a شدهاند که با سوءاستفاده از سیستم عامل اندروید، راه خود را به گوشی موبایل کاربران باز کرده و از طریق ارسال اس.ام.اس خود را گسترش میدهد.به گزارش ایتنا از روابط عمومی شرکت ایمن رایانه پندار، نماینده رسمی و انحصاری شرکت پاندا سکیوریتی در ایران، براساس آنچه توسط این محققان کشف و مورد بررسی قرار گرفته است، این تروجان در قالب یک اس ام اس ساده از کاربر میخواهد تا اسم ام اس های قبلی و خوانده شده را برای وی یکبار دیگر بارگذاری کند.هنگامی که کاربر این پیغام را تائید می کند، آلودگی کل گوشی را فرا می گیرد. در این مرحله پس از آنکه تروجان خود را بطور کامل بر روی گوشی قربانی نصب کرد، به منظور گسترش خود همین پیغام را برای کلیه افرادی که در فهرست تماس های قربانی قرار دارند، ارسال می کند.این تروجان علاوه بر ارسال اس ام اس می تواند خود را در قالب هرزنامه و یا پیام های تبلیغاتی نمایش داده و به سایر دستگاه های موبایل نیز نفوذ کند. این تروجان اگرچه ممکن است به روش های مختلف راه خود را به گوشی موبایل قربانی باز کند اما در همه این روش ها، پیام حاوی یک لینک از نرم افزاری مخرب است که بطور خودکار و بدون اطلاع کاربر تغییراتی را در دستگاه وی ایجاد می کند. هم اکنون این تروجان در کشورهای اوکراین و قزاقستان رشد بسیار زیادی داشته است اما محققان آزمایشگاه پاندا سکیوریتی پیش بینی کرده اند به سرعت به دیگر کشورهای آسیایی نیز نفود خواهد کرد.بنابراین محققان امنیتی شرکت پاندا سکیوریتی به کلیه کاربران که از گوشی های مجهز به سیستم عامل اندروید استفاده می کنند توصیه کرده اند بعد از دریافت هر اس ام اس مشکوک به راحتی آن را باز نکرده و بر روی لینک های مخرب آن کلیک نکنند. بلکه همیشه از یک آنتی ویروس خوب و بروز ویژه سیستم عامل اندروید بر روی گوشی های موبایل خود استفاده کنند. |

|

↧

| گروهی از متخصصان امنیت هشدار داده اند: كسب و كارهایی كه قادر نیستند جاوا نسخه ۶ را بر روی سیستم های خود به روز رسانی نمایند، در برابر حملات هكرها آسیب پذیر هستند. آخرین اصلاحیه برای پلت فرم جاوا نسخه ۶ در ماه آوریل توسط اوراكل منتشر شد. این مشكل با نام CVE-۲۰۱۳-۲۴۶۳ شناسایی شده است و در رده امنیتی "بحرانی" قرار دارد. به گزارش ایتنا از مرکز ماهر، با توجه به راهنمایی امنیتی منتشر شده، این آسیب پذیری تنها از طریق برنامه های كاربردی Java Web Start و اپلت های جاوا كه در sandbox قرار دارند می تواند مورد سوء استفاده قرار بگیرد. در حالی كه كاربران جاوا ۶ نسبت به این مشكل آسیب پذیر می باشند، این مشكل در جاوا ۷ برطرف شده است. Timo Hirvonen، تحلیلگر ارشد شركت امنیتی F-Secure اظهار داشت: در حال حاضر این مساله بسیار با اهمیت می باشد زیرا بسته سوء استفاده كننده Neutrino از آسیب پذیری های جاوا سوء استفاده می كند. این بسته به منظور دانلود بدافزار بر روی سیستم های كامپیوتری از رخنه های موجود در جاوا سوء استفاده می كند. مهاجم می تواند كد دلخواه خود را بر روی سیستم اجرا كند و سیستم را به بدافزار آلوده نماید. با این حال مشكلی كه در رابطه با این به روز رسانی ها وجود دارد آن است كه برنامه های كاربردی حیاتی برای كسب و كارها در سیستم های قدیمی ممكن است قادر نباشند این به روز رسانی ها را اعمال نمایند. در عوض شركت ها باید از طریق مرورگرهایی كه سرویس لیست سفید اپلت های جاوا را پشتیبانی می كنند مانند گوگل كروم و IE، خطر را كاهش دهند. |

![]() |

↧

↧

| اسماعیل ذبیحی - شرکت امنیتی پاندا - انتشار یک ویروس بسیار ساده و ابتدایی با عنوان “Madi” و بزرگنمایی آن توسط رسانههای عمدتاً سیاسی جهان نظیر رویترز، بی بی سی، فاکس نیوز و ... این سئوال را در ذهن ها متبادر کرده که چرا در تحلیل بدافزارهایی که به نحوی با کشور ایران و برنامههای صنعتی آن مربوط می شوند، تا این حد بزرگنمایی و اغراق صورت میگیرد و بلافاصله تمام رسانههای غرب و شرق جهان بسیج میشوند تا حتی کوچکترین تحلیلها و گمانهزنیها درباره این بدافزارها را به سرعت در سرخط اصلی خبرهای خود قرار دهند.بر اساس گزارش شرکت ماهر(مرکز ملی مدیریت، امداد و هماهنگی رخدادهای کشور): "ویروس “Madi” یک بدافزار بسیار ساده است که توسط تقریباً تمام برنامه های ضدویروس شناسایی میشود و حالا مشخص نیست که چرا به طور گسترده مورد پوشش خبری قرار میگیرد."این مسئله البته مورد تأیید اغلب شرکتهای امنیتی ست به جز شرکتهای خاصی که این ویروس را برای اولین بار(!) کشف کردهاند و در بزرگنمایی آن به حدی تلاش کردند تا مسئله “Madi” به رسانههای بزرگ جهان کشیده شده و زمینه برای جنجالآفرینی علیه کشور ایران فراهم شود.البته بسیاری از رسانههای بزرگ جهان، یا به علت ضعف دانش فنی در حوزه فناوری اطلاعات و یا به دلایل سیاسی و یا حتی در جهت ایجاد تشویش روانی علیه کشوری مانند ایران که مورد هجمه رسانههای شرق و غرب است، آتقدرها هم نسبت به بزرگنمایی تهدیدها علیه ایران(حتی اگر این تهدیدها کم اهمیت و غیرواقعی باشند)، بیمیل نیستند.این رسانه ها خواسته و یا ناخواسته به این نکته بسیار ساده توجه نمی کنند که تمام ویروس های رایانه ای، حتی "استاکس نت"، "فلیم" و حالا“Madi” برای فعالیت های تخریبی خود با محدودیت های فراوانی مواجهند. مثلاً تمام ویروس هایی که به سرقت یا جاسوسی اطلاعات می پردازند، فقط در سیستم های عامل خاصی توان اجرا دارند. این یعنی اگر شما اطلاعات فوق محرمانه خود را در یک رایانه مجهز به سیستم عامل Mac OS و یا لینوکس ذخیره کنید، ویروس های تحت سیستم عامل ویندوز مانند "فلیم" یا “Madi” ،هرچقدر هم که خطرناک باشند، توانایی دسترسی و سرقت آن اطلاعات را نخواهند داشت. هم چنین اگر ارتباط رایانه های حساس و حاوی اطلاعات محرمانه را از شبکه های کوچک محلی، اینترنت و یا از شبکه های گسترده سازمانی قطع کنیم، حتی به فرض نفوذ ویروس های سارق اطلاعات از طریق حافظه های جانبی و پورت های یو اس بی، باز هم این ویروس ها قادر به انتقال اطلاعات سرقت شده به بیرون از ان مجموعه سازمانی نخواهند بود. و عملکرد تخریبی آن ها عملاً عقیم و بی نتیجه خواهد ماند. بنا براین نباید تصور کرد که حتی خطرناک ترین بدافزارها ی کشف و اعلام شده، یک تهدید غیر قابل کنترل و یا یک نابودگر تمام عیار هستند. بلکه باید وجه اشتراک تمام ویروس های رایانه ای، محدودیت های عملیاتی آن ها و روش کنترل و انسداد نفوذ آنها را به خوبی فرا بگیریم و این روش ها را همواره به روز نگاه داریم. اما در این میان نقش شرکت های امنیتی چیست؟چرا برخی از شرکت های امنیتی به ویژه شرکت هایی از روسیه و آمریکا، تلاش کردند تا ویروس ساده و ابتدایی "“Madi را به صورت یک تهدید جدی و فوق العاده خطرناک جلوه دهند و باعث سردرگمی و نگرانی بسیاری از مدیران شبکه های سازمانی و حتی کاربران خانگی کشور شوند. جالب تر این که چرا برخی از شرکت های امنیتی و به تبع آنها بسیاری از رسانه های سیاسی به جای اینکه درباره راهکارهای امنیتی و پیشگیری از نفوذ ویروس اطلاع رسانی کرده و روی روش های ردیابی و خنثی سازی تهدیدهای رایانه ای تأکید کنند، روی خود تهدیدها، ویروس ها، فعالیت های مخرب و قابلیت های تخریبی آن ها تمرکز می کنند. بدون شک این مسئله موجب تأثیر منفی بر روی جو روانی و امنیتی حاکم بر فضای مجازی کشور می گردد.متأسفانه به نظر می رسد شرکت های امنیتی و نیز رسانه های سیاسی غربی یا شرقی که ویروس ساده“Madi” را تا این حد بزرگ و جنجال آفرین تصویر کردند، هر دو در راستای منافع خود حرکت کرده اند؛ دسته ای در جهت بهره برداری رسانه ای برای مقاصد تجاری و دسته ای دیگر در جهت جنجال آفرینی و ایجاد تنش برای بهره برداری سیاسی و سازمانی ... |

|

↧

| اسماعیل ذبیحی *درست مانند استاکس نت، حالا ویروس "فلیم" هم رنگ و بوی تند سیاسی به خود گرفته و تا حد غیرقابل باوری بزرگ و ترسناک شده است. چرا؟ آیا بهراستی "فلیم" خطرناکترین و ترسآورترین سلاح سایبری کشف شده در سرتاسر تاریخ امنیت فناوری اطلاعات است؟پاسخ ما مطلقاً منفیست ... دلیل ما البته وجود هزاران و یا صدها هزار رایانهایست که در سطح کشور با وجود نفوذ و انتشار این کرم رایانهای آلوده نشدهاند و با اختلالات شدید دست و پنجه نرم نکردهاند. حتی اگر حملات "فلیم" را هدفدار بدانیم، باز هم فقط شبکههایی خاص دارای یک یا چند نوع مشخص از نرمافزارهای ضدویروس، با آلودگی و اختلال مواجه شدهاند و بسیاری از مراکز سازمانی کشور (متصل به شبکه دولت و یا شبکه اصلی وزارت نفت) که ازانواع دیگری از برنامههای ضدویروس استفاده میکردهاند، دچار مشکلات امنیتی و اختلال عملیاتی نشدهاند.بدون شک "فلیم"یک بدافزار خطرناک و پیچیده است که ویژگیهای منحصر بهفردی دارد، اما هیچ دلیل فنی و تخصصی وجود ندارد که آن را بزرگترین و پیچیدهترین سلاح سایبری تاریخ بخوانیم. فلیم تنها یک کیت سرهمبندی شده و یا یک مجموعه ابزار تخریبیست که میتواند به بهترین وجه، بستر مناسب را برای هر نوع فعالیت جاسوسی، سرقت اطلاعات و یا تخریب دادهها فراهم کند. روی این بستر مناسب میتوان هر نوع بدافزار دلخواه را قرار داد و آن را از دوردست کنترل کرد. اما با این حال، "فلیم" یک بدافزار اینترنتی مانند بسیاری دیگر از انواع بدافزارهای هدفدار است...یعنی برای ورود و انجام تخریب به یک راه نفوذ، سیستم عامل مناسب، سطح دسترسی بالا برای انتشار، دسترسی به اینترنت یا شبکه، دسترسی به اطلاعات ارزشمند و حساس، دسترسی به رایانههای هدف و ... نیاز دارد. انسداد، اختلال و یا عدم دسترسپذیری هر کدام از موارد فوق میتواند این ویروس به ظاهر پیچیده را زمینگیر کند. شاید تا به حال این سئوال را از خود نکرده باشیم که ویروس "فلیم"، چه نوع اطلاعاتی را میتواند سرقت کند که بقیه ویروسهای سارق اطلاعات نمیتوانند. آیا این بدافزار میتواند برعکس ویروسهای دیگر بینیاز از یک راه نفوذ به درون شبکههای رایانهای باشد و به اطلاعاتی دست پیدا کند که به طور کامل غیرقابل دسترس هستند؟ واقعیت این است که "فلیم" در نهایت میتواند به اطلاعاتی دست پیدا کند که در رایانههای متصل به اینترنت یا شبکههای محلی موجود و قابل دسترس باشند؛ یعنی اطلاعات نه چندان حساس و نه چندان محرمانه. جالب اینکه تمام فعالیتهای تخریبی "فلیم" توسط سایر بدافزارهای رایانهای نیز قابل اجراست، با این تفاوت که "فلیم" یک بدافزار ترکیبی و هدفدار است که تعداد بیشمار قابلیت مخرب را در خود جای داده و می تواند به دقت از دوردست کنترل و مدیریت شود که همین قابلیت اخیر نیز در بسیاری از انواع دیگر کدهای مخرب وجود داشته و در دنیای امنیت اطلاعات تازگی چندانی ندارد. از این نگاه، هیاهوی رسانهای و جنجال آفرینی سیاسی توسط برخی از شرکتهای ضدویروس که ادعا میکنند برای نخستین بار ویروس فلیم را کشف کردهاند، بیمورد، بیاساس و تنها در حد یک حربه تبلیغاتی و تجاری محسوب میشود. فراموش نکنیم، هر کدام از شرکتهای تولید کننده ضدویروس، تنها میتواند رایانههای موجود در قلمرو حفاظتی و عملیاتی خودش را از لحاظ امنیتی بررسی کند و نمی تواند نظرات و تحلیلهای فنی خود را به تمام رایانهها و شبکههای موجود در جهان و یا حتی یک کشور خاص تعمیم دهد. برای مثال اگر شرکت کسپرسکی از آلودگی ۶۰۰ هدف مختلف خاورمیانه به ویروس "فلیم" خبر میدهد، بدان معناست که نزدیک به ۶۰۰ سازمان مجهز به ضدویروس کسپرسکی، با حملات موفق این بدافزار مواجه شدهاند و "فلیم" توانسته از سد امنیتی ضدویروس و لایههای حفاظتی این مراکز عبور کند. اتفاقاً کشف ویروس "فلیم" پس از حملات پی در پی و موفقیتآمیز آن و گذشت بیش از یک ماه از ایجاد اختلالهای شدید، نشان میدهد که در ابتدا یک ضعف و آسیبپذیری طولانی مدت در نرمافزار ضدویروس وجود داشته که پس از بروز مشکلات امنیتی و خسارتهای هنگفت مورد توجه واقع شده و نسبت به رفع آن اقدام شدهاست. از طرف دیگر جستوجوی نمونه ویروس در رایانههای آلوده مدتها طول کشیده و تحلیل آن آگاهی دیرهنگامی را از فعالیتهای این ویروس بدست داده است. این در حالیست که بسیاری از ضدویروسها، به سادگی و با استفاده از سیستمهای بازدارنده و فناوریهای پیشرفته خود، حتی با وجود ناشناس بودن ویروس فلیم، موفق شدهاند تا از حملات آن پیشگیری کنند و گزارش خاصی نیز از آلودگی به این بدافزار منتشر نکردهاند. زیرا در این صورت، کار اصلی انجام شده ... حمله رایانهای خطرناک به صورت خودکار خنثی شده؛ سازمان یا رایانه هدف امن مانده و بنابراین حساسیت خاصی هم برانگیخته نشده تا احساس ضرورت به واشکافی و یا تحلیل بدافزار مهاجم انجام شود. بر اساس اعلام شرکت امنیتی پاندا ویروس "فلیم" بهراحتی و به سادگی قابل شناسایی، کشف و یا دست کم پیش شناسایی بوده است. حجم عظیم بیست مگابایتی این ویروس و قابلیتهای خطرناک تخریبی آن میتواند مؤید این مسئله باشد. به هرحال اکنون که ویروس "فلیم" به اذعان برخی شرکتهای امنیتی از دو سال پیش تاکنون فعال بوده، پاسخ به این سئوالات ضرورت پیدا میکند: اول اینکه چه نوع اطلاعاتی از سیستمهای مجهز به ضدویروس های آسیب پذیر از کشور خارج شده است؟ آیا تمام مکاتبات، اطلاعات و دادههای حساس سازمانی در این دو سال، براحتی در اختیار منتشر کنندگان ویروس "فلیم" قرار میگرفته است؟ چرا ناگهان و در یک روز خاص دستکم سه شرکت امنیتی از شرق و غرب جهان با ترتیب دادن کنفرانسهای خبری (البته با حضور رسانههای بزرگ "سیاسی" )، ویروس فلیم را در سطح جهان مطرح میکنند و برای آن قابلیتهای استراتژیک ضدامنیتی علیه کشوری خاص فرض می کنند؟ چرا ویروسی که "به سادگی و راحتی" میتوانسته تحت کنترل و مدیریت باشد، روزها و ماهها به فعالیت آزادانه مشغول بوده است؟ آیا درست به فاصله چند ساعت پس از کشف این ویروس توسط یک مرکز امنیت سایبر در کشور (ماهر)، شرکتهایی از روسیه و امریکا تصمیم گرفتهاند تا مسئله اتنشار این ویروس را رسانهای و جهانی کنند؟ چرا در مدت زمانی که سازمانهای آلوده به فلیم یا وایپر با اختلال شدید عملیاتی مواجه بودهاند، این شرکتها هیچ واکنشی نداشتهاند؟ البته امیدواریم شرکتهای امنیتی خارجی که ادعای کشف اولیه "فلیم" را داشتهاند بتوانند پاسخگوی این سئوالات مهم باشند. بله ... زحمات بسیاری از شرکتهای امنیتی که به بررسی، تحلیل و اطلاعرسانی درباره تهدیدهای امنیتی میپردازند، ستودنی و قابل تقدیر است، اما به این شرط که با بزرگنمایی بیش از حد تهدیدها و کشاندن موضوع به رسانههای "سیاسی" جهان و جنجال آفرینی امنیتی در جستوجوی نام و افزایش سهم تجاری خود نباشند. --------------------------------* شرکت امنیتی پاندا |

![]() |

↧

| کاربران اندروید باز هم هدف حمله بدافزاری قرار گرفتند.در جدیدترین حمله کشف شده به اندروید توسط آزمایشگاه پانداسکیوریتی، نرمافزار مخرب جدیدی از دسته کلاهبرداران اینترنتی شناسایی شده است که کنترل گوشی موبایل کاربر را به دست میگیرد.این بدافزار تازه وارد تنها به این امر اکتفا نکرده و علاوه بر آن ۳۰۰ دلار هم از صاحب گوشی پول طلب می کند!!!به گزارش ایتنا از روابط عمومی شرکت ایمن رایانه پندار، نماینده رسمی و انحصاری ضدویروس پاندا در ایران، این بدافزار با نام Ransomeware Koler.A از کاربر میخواهد در ازای دسترسی دوباره به گوشی موبایلش ۳۰۰ دلار پول پرداخت کند.این نرمافزار مخرب در زمان دسترسیاش به گوشی قربانی و در اختیار گرفتن کنترل آن، اقدام به تماشای فیلمهای غیرقانونی میکند. Koler.A در یک ترفند هوشمندانه از طریق گوشی موبایل کاربر وارد وب سایتهای مستهجن شده و شروع به دانلود فیلمهای غیرقانونی و تماشای آنها از طریق گوشی قربانی میکند.این وب سایت در ادامه به کاربر میگوید که قادر خواهد بود از طریق این وب سایت برنامههای مختلف و کاربردی را بر روی گوشی خود نصب کند.از آنجاکه کنترل گوشی کاربر در اختیار کلاهبرداران است، آنها شروع به نصب نرمافزارهای مخرب از منابع ناشناخته میکنند.در این لحظه کاربر هیچ گونه قدرت عملی بر روی گوشی خود نخواهد داشت. براساس نتایج به دست آمده، عملکرد این کلاهبردار، با سایر بدافزارهای اخاذ نظیر Cryptolocker که اقدام به رمزگذاری دیسک سخت میکرد، تفاوت دارد.اما به طور کلی عملکرد بدافزارهای اخاذ تا حدی پیچیده، دقیق و جساب شده است که درصورتی که کاربران در دام آنها گرفتار شوند، چاره ای جز پرداخت باج به آنها به منظور دسترسی دوباره به اطلاعاتشان، ندارند.از این رو محققان پاندا سکیوریتی بر این باورند که در چنین شرایطی پیشگیری بهترین راه درمان است. شاید استفاده از یک آنتی ویروس ویژه اندروید مطمئن ترین راه حل ممکن باشد. |

|

↧

| رئیس سازمان پدافند غیرعامل با تاکید بر لزوم پیگیری حقوقی وزارت خارجه برای تهاجم سایبری علیه کشور، از ادامه بررسیها بر روی دومین بدافزار جاسوسی «استارس» خبر داد.به گزارش ايتنا به نقل از مهر، غلامرضا جلالی در خصوص بدافزار «استارس» که بعد از بدافزار «استاکس نت» توسط دانشمندان ایرانی شناسایی شد، گفت: خوشبختانه دانشمندان جوان ما موفق شدند که این ویروس را کشف کنند و هم اکنون ویروس "استارس" به آزمایشگاه ارائه شده است اما هنوز بررسی ها بر روی آن ادامه دارد و نتایج نهایی و قطعی در این رابطه بدست نیامده است.وی در بیان علت تاخیر در شناسایی کامل بدافزار «استارس» گفت: ویژگیهای خاصی را در مورد ویروس «استارس» شناسایی کردهاند بطوریکه مشخص شده است که این ویروس هماهنگ و همساز با سیستم بوده، تخریب آن در مرحله اول بسیار کم است به شکلی که ممکن است بعضا با فایلهای اجرایی دستگاههای دولتی اشتباه گرفته شود، بنابراین باید متخصصان ما ابعاد مختلف این ویروس را مورد ارزیابی قرار دهند تا همه ابهامات و اشکالات ما نسبت به آن برطرف شود و سپس اقدام لازم برای مقابله با آن انجام شود.جلالی همچنین در خصوص مقابله با بدافزار «استاکس نت» گفت: باید به این موضوع توجه داشت که مقابله با ویروس استاکس نت به این معنی نیست که این تهدید بطور کامل برطرف شده است چون ویروسها یک طول عمر مشخصی دارند و ممکن است به شکل دیگری فعالیت خود را ادامه دهند.وی تصریح کرد: بنابراین کشور باید خود را برای مقابله با ویروسهای بعدی آماده کند، زیرا امکان دارد که ویروسهای جدید وقتی وارد سیستم ما شوند به مراتب از ویروس اولی خطرناکتر باشند.رئیس سازمان پدافند غیرعامل با بیان اینکه مرکز «ماهر»(مرکز مدیریت امداد و هماهنگی عملیات رخداد رایانهای) تحت نظر شرکت فناوری اطلاعات وزارت ارتباطات، این نوع ویروسها را کشف میکند، گفت: این مرکز بعد از شناسایی بدافزارها ساختار، فعالیتها و ظرفیتهای آنها را در آزمایشگاه مورد تجزیه و تحلیل قرار میدهد و به عبارتی ویروس را «دیکد»(رمزگشایی) میکنند تا ببینند که این ویروسها چه فعالیتهایی را میتوانند انجام دهد و سپس اقدام لازم را برای مقابله با آن به عمل میآورند.وی همچنین درخصوص انجام عملیات تهاجمی به سایتهای دشمن گفت: با وجود اینکه آمریکائیها و اسرائیلیها به سایتهای ما حمله میکنند و توجهی به مسائل حقوقی ندارند اما این موضوع به لحاظ حقوقی مسائل خاص خود را دارد و ما هم بعنوان یک ایرانی مسلمان به قوانین بینالمللی پایبند هستیم.رئیس سازمان پدافند غیرعامل اضافه کرد: ممکن است وزارت امور خارجه کشور نسبت به پیگیری حقوقی این موضوع کمتوجهی کرده باشد و به نظر میرسد دستگاه دیپلماسی ما باید بیش از پیش به موضوع پیگیری حقوقی عملیات تهاجم سایبری علیه جمهوری اسلامی ایران توجه نماید، زیرا خیلی از کشورها مثل روسیه هرگونه تهاجم سایبری را جنگ رسمی علیه خود تلقی میکنند.وی با بیان اینکه به نظر میرسد که اگر قرار است وارد این حوزه شویم باید چارچوبهای قانونی آن هم به لحاظ حقوق بینالملل و هم به لحاظ حقوق داخلی را مشخص کنیم، در عین حال تصریح کرد: البته شاید کسی بطور شخصی سایتهای دشمن را هک کند، ولی اگر دولت بخواهد بطور رسمی وارد این کار شود طبیعتا باید ابتدا ابعاد حقوقی این کار مشخص شود. |

![]() |

↧

↧

| به گزارش ایتنا به نقل از موسسه دیده بان آی تی، ماريا نامسنيكووا، تحليل گر ارشد هرزنامههاي لابراتوار كسپرسكي در اين باره ميگويد:« در پي بسته شدن باتنتهاي عمده در نيمه دوم سال گذشته، اسپمرها به تدريج در حال بازيابي موقعيت خويش هستند و پيشبيني ميكنيم سطح هرزنامهها طي ماههاي آوريل و مي ۲۰۱۱ به ۸۱ تا ۸۲ درصد برسد»منابع هرزنامههابا نگاهي به آمار ۸۳/۸ درصدي از كل ترافيك هرزنامهها (كه در مقايسه با ماه ژانويه ۰۲/۱ درصد كاهش داشت) ميتوان دريافت كه هندوستان همچنان منبع پيشتاز اسپمها در ماه فوريه بود. تقريبا نصف همين مقدار از روسيه (دومين منبع بزرگ هرزنامهها) است كه نسبت به ماه گذشته آن هم يك افت ۲۶/۴ درصدي داشت. برزيل در جايگاه سوم ايستاده (با ۴۱/۰+) و اندونزي ( با ۳۹/۰-) به جايگاه چهارم آمده است. اما تازه وارد پنج برتر اين فهرست كره جنوبي است كه براي احراز مقام پنجم نسبت به ماه پيش ۴/۱ درصد و در نتيجه شش پله صعود داشته است. ايتاليا هم (با ۷۸/۰-) به رتبه ششم رفته است.احياي ترافيك هرزنامههاي ناشي از آمريكاگرچه ايالات متحده آمريكا در ماه مورد اشاره در ميان منابع هرزنامهها در مكان هشتم قرار گرفت، اما بايد اشاره كرد كه افزايشی تدريجي در حجم ترافيك اسپمهايي كه از اين كشور ميآيند، مشاهده ميشود. پس از انسداد باتنت Pushdo/ cutwail در ماه آگوست ۲۰۱۰ حجم هرزنامههاي منتشره از آمريكا در پايان سال گذشته دچار كاهش چشمگيري شد (حدودا يك تا ۵/۱ درصد از اكتبر تا دسامبر). ولی در ماه فوريه، نمودار اين كشور به بالاترين سطح خود طي چهار ماه اخير رسيد (۲۷/۴%) و به نظر ميرسد اين روند افزايش طي ماههاي آتي تداوم داشته باشد. بدافزارها در ترافيك ايميلهادر ميان ۱۸/۳درصد كل ايميلهاي فوريه، فايلهاي مخرب نيز يافت شدند كه در مقايسه با ماه پيش رشدي ۴۳/۰ درصدي را نشان ميدهد. اغلب برنامههاي مخرب فوريه را ميتوان به دو دسته تقسيمبندي كرد. گروه اول شامل كرمهاي ايميلي ميشوند كه عملكرد اصليشان شخم زدن نشانیهاي ايميل به منظور تداوم انتشار است. بعصي از اين كرمها برنامههاي مخرب ديگري هم روي سيستمهاي آلوده نصب ميكنند. دسته دوم بدافزارها شامل برنامههايي ميشوند كه براي سرقت اطلاعات محرمانه (و اصولا اطلاعات مالي) طراحي شدهاند. آمار ماه فوريه مشتمل بر يك برنامه مخرب هم ميشود كه قادر به از كار انداختن كامپيوترهاي قرباني و سپس درخواست پول براي بازگرداندن دسترسي به وي، ميباشد.قوانين ضد هرزنامهدر ماه مارس سند مشتركي توسط مقامات چنين و آمريكايي يا عنوان « مبارزه با هرزنامهها براي ایجاد اعتماد» تدوين و منتشر شد. ماريا نامسنیكووا ميگويد:« تدوین این سند رويدادي بزرگ در حوزه قانون گذاري ضد هرزنامهها است. مسئله اسپمها هم امري بينالمللي و هم منطقهاي است. اين بدان معنيست كه هر اقدامي براي مقابله با آن بايد فراتر از موضوع هر كشور مستقلي انجام شود. جاي اميدواري است كه اين ابتكار مقامات ديگر كشورها را نيز تشويق به پيروي از اين اقدام خواهد كرد.» |

![]() |

↧

October 23, 2013, 1:35 pm

| نتایج حاصل از یک مطالعه جدید توسط مرکز تحقیقاتی Juniper Research نشان داده است که بیش از ۸۰ درصد گوشیهای هوشمند در مقابل حملات بدافزارها ایمن نیستند و هیچ گونه برنامه ایمنی را شامل نمیشوند.به گزارش ایتنا، این گزارش اعلام میکند که میزان سازگاری صاحبان دستگاههای موبایلی بهخصوص گوشیهای هوشمند با ابزارهای امنیتی بسیار کم است و کاربران تمایل کمتری به استفاده از چنین ابزارهایی دارند.در این گزارش عوامل مختلفی برای عدم تمایل کاربران به استفاده از ابزارهای امنیتی اعلام شده است که از جمله آنها میتوان به سطح پایین آگاهی کاربران و همچنین گران بودن قیمت ابزارهای امنیتی اشاره کرد.در این بررسیها پیشبینی شده است که در سال ۲۰۱۸ میلیارد بیش از یک میلیارد دستگاه موبایلی در جهان به نرمافزارها و ابزارهای امنیتی مجهز میشوند که این رقم در حال حاضر حدود ۳۰۰ میلیون دستگاه گزارش شده است.مرکز تولیدکننده ابزارهای امنیتی Kaspersky Lab نیز بر اساس یک مطالعه روی کاربران به این نتیجه رسیده است که ۳۴ درصد کاربران پس از اتصال به شبکههای عمومی اینترنتی Wi-Fi از هیچ برنامه امنیتی مکمل استفاده نمیکنند. |

![]() |

↧

| با گذشت چند رو از انتشار خبر وجود بدافزار flame و جنجال بر سر آن در سطح جهان، و سپس انتشار ابزار پاکسازی آن از سوی مرکز ماهر، همچنان بحث و گفتوگو پیرامون آن ادامه دارد.شرکت شبکه گستر، با ارائه تحلیلی به ایتنا، با دیدگاهی انتقادی به جنجال سازی در زمینه این ویروس پرداخته و خواهان توجه بیشتر به ابعاد تحلیلی و فنی آن به دور از جنبههای تبلیغی و اغراقآمیز شده است.به گزارش ایتنا، متن تحلیل به شرح زیر است:ویروس Flame، بزرگترین، بدترین و اندازه واقعیاشنه تنها ایران ، بلکه تمام دنیا درگیر هیاهوی ویروس Flame شدهاند. آیا رسانههای عمومی عملکرد مناسبی در آگاهی و هوشیاری کاربران داشتهاند؟ به ویروس Flame لقبهایی نظیر”پیچیدهترین تهدید امنیتی" و "“ پیشرفتهترین اسلحه سایبری در دنیا" دادهاند و حتی گفتهاند "بزرگتر از stuxnet " است. بله، درست است. ویروس Flame از لحاظ حجم و اندازه فایلها، بسیار بزرگتر از Stuxnet است. ولی تصور نمیکنیم منظور آنان، این بوده باشد! طبیعتاً بزرگی یک بدافزار را، درصد احتمال آلودگی به آن و تعداد آلودگیهای به وجود آمده، مشخص میکند.شرکت ضدویروس Kaspersky که بیشترین بهرهبرداری تبلیغاتی از ویروس Flame را در جهان داشته و در عین حال در ایران، در معرض بزرگترین شایعهها و اتهامات نیز قرار گرفته، اعلام کرده که تنها چند صد کامپیوتر آلوده به Flame کشف و شناسایی کرده است. این که چندان بزرگ نیست ! ویروس Flame افراد در شبکههای خاصی را هدف قرار داده است. برای انتشار خود هم با احتیاط و به کندی عمل میکند و انتشار گسترده در آن پیشبینی نشده است. اگر همین ویروس Flashback را که در یکماه اخیر بیش از ۶۰۰ هزار کامپیوتر (آن هم فقط از نوع Apple Mac) را آلوده کرده، در نظر بگیرید، ویروس Flame که از آن کوچکتر است. ویروسهای مشهور و رایج امروزی را هم نباید فراموش کرد. ویروسهایی مانند Canfiker، Sasser ، Code Red و SoBig همگی در صد آلودگی و تعداد قربانیان بسیار بیشتری نسبت به Flame داشتهاند و شاید هنوز هم دارند. باید به این نکته توجه داشت که نوشتن و تهیه فرمول شناسایی یک بدافزار بسیار بسیار آسانتر و سریعتر از تجزیه وتحلیل عملکرد و رفتار آن است. تجزیه و تحلیل ویروس Flame با ۲۰ مگابایت حجم نیاز به زمان نسبتاً زیادی دارد تا بتوان تمام مشخصهها و رفتارهای آن را شناسایی کرد. وقتی کارشناسان صحبت از پیچیدگی ویروس Flame میکنند، بیشتر منظورشان همین تجزیه و تحلیل آن است.در یک نگاه ساده و سریع ، ویروس Flame عمل خاص و متفاوتی در مقایسه با بدافزارهای رایج امروزی انجام نمیدهد. شرکتهای ضد ویروس، روزانه شاهد دهها هزار گونه مختلف از ویروسها هستند که اطلاعات کاربرها را پاک میکنند، اطلاعات شخصی را سرقت میکنند، ترافیک اینترنت و شبکه کاربر را شنود میکنند، اهداف خود را هوشمندانه انتخاب و سوا میکنند و....اکنون که اطلاعات بیشتری درباره ویروس Flame به دست آمده، شاید یکی از رفتارهای بارز این ویروس، مدت زمان حیات Flame است که بدون جلب توجه خاص و شناسایی دقیق، توانستند باقی بمانند.البته آن زمان که مرکز ماهر ایران اولین مشخصههای ویروس Flame را منتشر کرد، در سطح عمومی و بینالمللی به مشارکت گذاشت، در کمتر از ۲۴ ساعت مشخص شد که تحقیقاتی درباره همین ویروس در نقاط دیگر جهان در حال انجام بوده و با کنار هم گذاشتن قطعات پازل Flame، تمام ضد ویروسهای دنیا قادر به شناسایی Flame شدند.شرکت شبکه گستر با بدست آوردن نمونههایی از این ویروس از شبکه مشترکین خود و ارائه آنها به دو شرکت Mcafee و Bitdender توانست آنان را در شناسایی دقیقتر و گونههای بیشتر ویروس Flame کمک کند. این در حالی است که هنوز شرکت شبکه گستر در حال مکاتبه اداری با مرکز ماهر ایران و سازمان فناوری اطلاعات است تا بلکه نمونههای آن مرکز نیز در اختیار این شرکت گذاشته شود تا زمینه شناسایی هرچه بیشتر و دقیق ویروس Flame توسط این دو ضدویروس رایج و بهتر در دنیا فراهم گردد. تا روز پنجشنبه ۱۱ خرداد ماه، پیگیریها همچنان ادامه داشت. اکنون همه ضدویروسهای رایج در دنیا و حتی ضدویروسهای نه چندان مطرح هم قادر به شناسایی ویروس Flame هستند، البته نباید فراموش کرد که امکان تهیه و انتشار گونههای جدیدی از این ویروس وجود دارد و همچنان باید هوشیار بود.ولی سعی کنیم که به هر تهدید امنیتی در اندازه و چارچوب واقعی آن نگاه کنیم.شاید در اولین لحظات و ساعات فعال شدن ویروس Flame، وضعیت بحرانی احساس میشد و به نسبت آن هم اقدامات آنی و بزرگی صورت گرفت. ولی شاید میتوانستیم با مشارکت بیشتر، هم جنبه اطلاعات و هم از جنبه توان و منابع فنی، سریعتر و بدون ایجاد حساسیت زیاد، با این تهدیدات مقابله کنیم. درآن حالت، شاید ویروس Flame تبدیل به خبر روز دنیا و مخلوط با مباحثات غیرIT نمیشد. قبول کنیم که در همین لحظه حاضر، کاربران ایرانی بیشتر در معرض تهدید ویروسها و برنامههای جاسوسی دیگری هستند که امنیت اطلاعات شبکههای مارا به چالش میکشند. مگر در بخشنامهها ودستورالعملها یی که بعد از فعال شدن ویروس Flame در سوم اردیبهشت ماه منتشر شدند، به چه نکات ایمنی و پیشگیرانهای اشاره شده است. ما هم در شبکه گستر با داشتن چند صد هزار کاربر تحت پوشش خدمات ضدویروسمان، از مدیران شبکه شنیدهایم و برخی از بخشنامهها را دیدهایم.نصب تمام اصلاحیههای امنیتی، به روز نگه داشتن ابزارهای امنیتی، استفاده از تجهیزات دیدهبانی (Monitoring) شبکه، بکارگیری تجهیزات امنیت شبکه مانند IPS / IDS ، کنترل بیشتر کاربران شبکه، نظارت و مدیریت استفاده از اینترنت و.....این نکات ایمنی که چیز تازهای نیستند، مگر نه اینکه این نکات همیشه باید رعایت شوند، مخصوصاً اگر شبکههای حیاتی و مهم کشور باشند. مگر اولین بار است که یک ویروس از طریق حافظههای Flash USB انتشار مییابد که اکنون به فکر مسدود ساختن و نظارت بر این قطعات کوچک و دردسرساز شدهایم!؟ مگر نمیتوان بدون جداسازی فیزیکی شبکهها، امنیت آنها را تأمین کرد که اکنون فقط به دنبال راهکارهای جداسازی فیزیکی هستیم؟آیا میتوان پس از جداسازی فیزیکی شبکهها، به کاربران اجازه دهیم تا به عادات ناصحیح خود بازگردند؟ یا باید سیاستهای امنیتی مناسبی در سطح شبکه سازمانی تعریف کرده و جداً به اجرا بگذاریم.آیا پس از رفع بلای Flame، مدیران شبکه میتوانند به سهلانگاری و سادهاندیشیهای گذشته خود بازگردند و سادهترین کارها مانند نصب اصلاحیههای امنیتی سیستم عامل را فراموش کرده و یا پشت گوش اندازند؟هیچکس نمیگوید که ویروس Flame مهم نبود و نباید در رسانهها جنجال برانگیز میشد. یقیناً اینطور است ، مخصوصاً در کشور خودمان. امروز کمتر کارشناسانی هست که باور نداشته باشد که ویروس Flame با حمایت و پشتیبانی برخی دولت یا دولتها طراحی و تهیه شده است. گرچه هنوز سند و مدرک قاطعی برای اثبات آن نیست. استفاده از دنیای مجازی توسط دولتها بر علیه یکدیگر در حال تبدیل شده به امری عادی است. کشورهایی مانند چین و آمریکا، حتی رزمایشهای سایبری مجازی با یکدیگر ترتیب میدهند. ولی آیا ملیت دشمن و نویسنده بدافزار تا چه حد اهمیت دارد و چه تأثیری بر آمادهسازی ما در برابر این تهدیدات وطنی و یا فرامرزی میتواند داشته باشد؟ آیا در دنیای مجازی مرزبندیهای فیزیکی را میتوان قائل شد و یا در یک کلام ، باید در برابر تمام تهدیدات امنیتی بیرون از شبکه سازمانی خود آماده دفاع و مقابله باشیم. |

![]() |

↧