| به گزارش ایتنا به نقل از فارس، این ویروس نوعی keylogger است که اطلاعات مربوط به تمامی کلیدها و دکمههای فشرده شده توسط سیستم کنترل این هواپیماها را نگهداری و ذخیره میکند. این ویروس ابتدا دو هفته قبل توسط کارکنان پایگاه هوایی Creech شناسایی شد. در آن زمان سیستم امنیتی این پایگاه متوجه شد اطلاعات مربوط به دکمههای فشرده شده برای کنترل این هواپیماها در سیستم کنترل مرکزی برای مقاصد دیگری هم ارسال شدهاند. با توجه به استفاده گسترده از این هواپیماها در افغانستان و دیگر نقاط درگیری ارتش آمریکا در جهان اطلاع از وجود این ویروس به شدت موجب نگرانی آمریکاییها شده است. هنوز مشخص نیست چه حجم از اطلاعات حساس نظامی بدین طریق سرقت شده و در اختیار اشخاص و دولتهای ثالث قرار گرفته است. آنچه که نگرانی مقامات دولتی را تشدید کرده آن است که این ویروس در برابر تلاشهای به عمل آمده برای پاک کردنش هم به شدت مقاومت کرده است. تحقیقات بیشتر در این زمینه کماکان در جریان است. |

![]() |

↧

| وزیر ارتباطات و فناوری اطلاعات از بدافزار جدید كه حریم شخصی كاربران و دستگاه های مختلف كشور را هدف قرار می دهد خبر داد و گفت: این بدافزار با حروف لاتین 'mahdi' بصورت ورد و پاورپوینت دارای محتوای به زبان فارسی است كه با بازشدن آن عملیات تخریبی و جاسوسی خود را آغاز میكند.به گزارش ایتنا رضا تقی پور در حاشیه دیدارهای مردمی رییس جمهوری و اعضای هیئت دولت در شهرری به خبرنگاران ایرنا و ایسنا گفت: با توجه به اینكه روز به روز به حجم اطلاعات دستگاههای اجرایی و مردم در پایگاههای اینترنتی و رایانهها افزایش مییابد، دشمنان نسبت به این اطلاعات طمع كرده و به دنبال جمعآوری اطلاعات مورد نیاز هستند.وی ادامه داد: آنها بدافزارهایی به شیوههایی مختلف به منظور كسب اطلاعات بصورت فایلهای ورود و شیوه های مختلف به كاربرانی در كشورمان ارسال میكنند.وی ادامه داد: آنها با كسب اطلاعاتی كه از جمله از نرمافزارهای كاربران شخصی و دستگاههای اجرایی كسب میكنند به دنبال جمعآوری اطلاعات و جمعبندی آنها به منظور تخریب اطلاعات، ایجاد اخلال در یك دستگاه و در مجموع ایجاد نارضایتی در علاقهمندان و استفاده كنندگان از فضای فناوریهای اطلاعاتی هستند.وی به كاربران هشدار داد ایمیلها، فایلها و مطالب ارسالی از سوی افراد ناشناخته را به هیچ عنوان بازنكنند، چون با بازكردن این فایلها بدافزار تعبیه شده در آنها كار خود را آغار میكند.تقی پور ادامه داد: وزارت ارتباطات از طریق 'شبكه ماهر' مركز امداد و هماهنگی رخدادهای رایانهای، اقدام به شناسایی این بدافزار كرده است.وی تصریح كرد: در بانك بدافزارهای این شبكه، بدافزار جدید نیز اضافه شده است تا كاربران با مراجعه به این شبكه از نحوه اقدامات این بدافزار مطلع شوند و بتوانند علیه آن اقدامات موثری انجام دهند. وی با بیان اینكه وزارت ارتباطات در تمامی شبانه روز، تهدیدات اینترنتی را رصد میكند، افزود: این وزارتخانه مانند قرارگاه عملیاتی در ۲۴ ساعت آماده كمك به همه دستگاهها و كاربران شخصی است تا با راهنمایی و كمك به آنها در جهت مقابله با بدافزارها همكاری كند.تقی پور از كاربران خواست در صورت مواجهه با این بدافزار به شبكه ماهر مراجعه كنند تا اطلاعات مورد نیاز برای مقابله با این بدافزار را بدست آوردند.وی با اشاره به اینكه روز به روز تعداد این بدافزارها افزایش میباید، گفت: دشمنان از این بدافزارها برای حمله به كاربران شخصی و دستگاههای اجرایی استفاده میكنند، بطور مثال در بدافزار جدید با حروف لاتین mahdi به كاربران دستگاههای اجرایی و شخصی حمله میكنند.تقی پور اضافه كرد: این ویروس با توجه به اعتقادات دینی و مذهبی مردم به ائمه بنام mahdi نامگذاری شده كه این خود نوع روش آنها برای فعالیتهای جاسوسی و كسب اطلاعات شخصی كاربران را نشان میدهد.وی گفت: این ویروس اطلاعات رایانههای شخصی را به مراكز مورد نظر تعیین شده ارسال میكند، ضمن آنكه پسوردهایی كه كاربران رایانه از آنها استفاده میكنند را نیز ذخیره و ارسال میكند.به گفته تقی پور این بدافزار حتی میكروفون كامپیوترهای شخصی را فعال و اصوات اطراف را ضبط و به مراكز مورد نظر ارسال میكند.وی افزود: با توجه به این موضوع كاربران قبل از بازكردن فایلهای ورود و اینترنتی آنها را با آنتی ویروس چك كرده و بعد آنها را باز كنند و از نرمافزارهای تولید داخل استفاده كنند. |

![]() |

↧

↧

| امروزه با توجه به رشد فزاینده استفاده از گوشیهای اندروید در جهان ، به نظر میرسد که بدافزارها در اندروید روز به روز در حال افزایش هستند. به گزارش ایتنا، دپارتمان فنی کوییک هیل یک بدافزار جالب دریافت کرده است که میتواند اطلاعات تاریخچهٔ تماسها و صدای ضبط شدهٔ همه مکالمات تلفنی را ذخیره کرده و آنها را به شخص بزهکار ارسال نماید.بسیاری از بدافزارهای پیشین اندروید بدین صورت عمل میکنند که با ارسال یک پیام کوتاه یا برقراری یک تماس تلفنی با شماره های دارای سرویس ویژه هزینهٔ گزافی را به کاربران تلفن همراه تحمیل کرده و بدین ترتیب به راحتی به درآمد هنگفتی میرسند.اما این تروجان خاص، صدای مکالمات را به فرمت AMR با اجازه دسترسی که قبلاً توسط کاربر تایید شده، ذخیره مینماید.در زمان نصب برنامه، این بدافزار مجوز دسترسی برای اجرای کارهای زیر درخواست میکند:دسترسی به موقعیت مکانی Cell-ID و WiFiدسترسی به آپدیتهای Cell-ID و WiFiدسترسی به موقعیت مکانی GPSدسترسی به اطلاعات مرتبط با شبکههای WiFiمجاز کردن دسترسی با سطح پایین مدیریت نیروی الکتریسیتهمجاز کردن دسترسی فقط خواندنی به وضعیت تلفنمجاز کردن استفاده از PowerManager WakeLocks (قفل بیداری مدیریت نیرو) برای نگهداشتن پردازشگر در حالت نیمهفعال (sleeping) یا صفحهٔ نمایش در حالت کاهنده (dimming)برقراری تماس تلفنی بدون استفاده از واسط کاربری شمارهگیر (بنابراین کاربر از تماسهای برقرار شده توسط این تروجان بیخبر میباشد)مانیتورینگ، تغییر یا قطع تماسهای خروجی کاربرباز کردن سوکتهای شبکهخواندن پیامهای SMSخواندن اطلاعات لیست تماس و دفترچه تلفن کاربرذخیره صداارسال پیامکنوشتن (بدون خواندن) اطلاعات تماس کاربرنوشتن پیامهای SMSنوشتن در حافظههای جانبیوقتی تروجان اجرا شد، خود را برای اجرای همیشگی در زمان روشن شدن گوشی برای شنود، با خط فرمان زیر ثبت میکند:android.permission.ACTION_BOOT_COMPLETEDهمچنین این بدافزار خطرناک ممکن است هر یک سرویسهای زیر را فعال نماید:GpsServiceMainServiceRecordServiceSocketServiceXM_SmsListenerXM_CallListenerXM_CallRecordServiceاین برنامه یک SMS شامل کد IMEI گوشی تلفن به شماره تلفن زیر ارسال میکند:۱۵۸۵۹۲۶۸۱۶۱سپس اقدام به ثبت اطلاعات زیر میکند:لیست شماره تلفنهااطلاعات موقعیت جغرافیایی GPSپیامهای SMS دریافتیپیامهای SMS ارسالیاطلاعات فوق در کارت SD در مکان زیر نوشته میشوند:/sdcard/shangzhou/callrecord/اطلاعات جمعآوری شده از طریق پورت ۲۰۱۸ به سرور زیر ارسال میگردد:jin.۵۶mo.comبهترین اقدام در برابر این نوع از بدافزارها، توجه داشتن به اعطای اجازه دسترسی به برنامهها میباشد. از خودتان بپرسید که آیا این برنامه واقعاً نیاز به این قابلیتها دارد؟ اگر شک دارید، بگویید نه! علاوه بر اینکه تشخیص این موارد برای کاربران معمولی کمی دشوار به نظر میرسد، تکنیکهای برقراری امنیت نیاز به تخصص، دانش و فعالیت گسترده دارد که این وظیفه بر عهدهٔ شرکتهای امنیتی میباشد.اخیراً کوییکهیل اقدام به انتشار راهکار امنیتی ویژه اندروید کرده است. موبایل سکیوریتی اندروید کوییک هیل این تروجان را با نام Android.Nickispy.A شناسایی میکند. |

![]() |

↧

| کرم رایانهای مرموزی که نتوانست موفقیتی در یکی از نیروگاههای کشورمان بدست آورد و متخصصان معتقدند حمله دوباره کرمی به این پیچیدگی به این زودی امکان پذیر نیست. به گزارش ایتنا به نقل از خبرگزاری مهر، بسیاری بر این باور بوده و هستند استاکس نت که توانست در سیستم پردازشی یکی از نیروگاههای ایران نفوذ کند اما با قدرت محققان کشورمان ناکام ماند، توسط هکرهای دولتی کشور یا کشورهایی خاص ساخته شده و میتواند پس از نیروگاههای اتمی، منابع آبی و شبکه برق را مورد هجوم قرار دهد. اما اکنون متخصصان ایمنی بر این باورند شاید امکان حمله مجدد این کرم به این زودیها امکان پذیر نباشد. متخصصان امنیتی به دلایل مختلفی معتقدند تا زمانی که ویروسی مشابه استاکس نت دوباره بتواند مرکز یا پایگاهی را مورد هجوم قرار دهد مدت زمان طولانی باقی مانده است. ویروس استاکس نت از طریق درگاه USB توانست برای ماهها در آسیا دست به دست شود تا زمانی که در نهایت سیستمهای رایانهای یک نیروگاه کشورمان را مورد هجوم خود قرار داد. تا کنون و پس از این رویداد هیچ کرم رایانهای به پیچیدگی استاکس نت ردیابی نشده است، اما برخی از متخصصان معتقدند درصورتی که چنین ویروسی دوباره مشاهده شود میتوان از اینکه دولتهایی در پس فرایند ساخت این ویروس حضور دارند اطمینان حاصل کرد. به گفته «روئل شوونبرگ» محقق ویروسهای رایانهای در شرکت کسپراسکای، استاکس نت ماموریتی بسیار ویژه بوده که تنها با پشتیبانی دولتهایی خاص قابل اجرا بوده است. پیچیدگی بسیار بالای این ویروس باعث ایجاد چنین ذهنیتی شده است. استاکس نت به سیستمهای بسیار ویژه رایانهای حمله میکند، سیستمهای اکتساب دادهها و کنترل نظارتی صنعتی یا SCADA که توسط شرکت آلمانی زیمنس ساخته شدهاند. یک عملیات تخریبی حساب شدهتا کنون هیچ دولتی مسئولیت ساخت این ویروس را به عهده نگرفته است، اما گمانها به سرعت بر روی رژیم صهیونیستی متمرکز شده است. خبرنگاران حین بررسی این پرونده موفق به کشف شواهدی از همکاری ایالات متحده آمریکا و اسرائیل در ساخت استاکس نت شدهاند. این کرم حملهای چند لایهای را ترتیب داده بود، ابتدا به کشف چهار حفره امنیتی در سیستم عامل ویندوز مایکروسافت پرداخته بود، سپس آسیب پذیریهای نرم افزار زیمنس تحت ویندوز را یافته و در نهایت به کنترل کنندههای قابل برنامه ریزی حمله کرده و آنها را دچار اختلال کرده است. کشف چند حفره امنیتی در آن واحد پدیدهای بسیار غیر عادی به نظر میآید و به نظر میآید این ویروس عمدا به گونهای طراحی شده تا این توانایی را در خود داشته باشد. چنین ویژگیهایی است که باعث شده متخصصان فکر ساخته شدن استاکس نت توسط یک هکر تنها را از سر بیرون کنند. عملیاتی خارج از توان مالی بخش غیر نظامی«کَستین ریو» مدیر تحقیقات و تحلیلهای جهانی شرکت کسپراسکای به این نکته اشاره دارد که کدهای مرجع ویروس استاکس نت هرگز در دسترس عموم قرار نگرفتهاند. سایتهای وابسته به هکرها که ادعای ساخت این ویروس را داشتهاند تنها قادر به انتشار کدهای مرجع تقلبی این ویروس بودهاند و همین باعث شده تا متخصصان باور کنند هیچکس به جز عوامل تحت پشتیبانی یک یا چند دولت که زمان و سرمایه بسیاری نیز در اختیار داشته، توانایی انجام این عملیات را نداشته است. شوونبرگ میگوید با تمام نگرانیهایی که این ویروس به وجود آورد، اکنون صنعت امنیت اطلاعات از حضور استاکس نت و آسیب پذیریهایی که از طریق آنها مجال فعالیت و تخریب را به دست میآورد آگاهی کافی پیدا کرده است و از این رو گونههای جدیدتر این ویروس برای موفق شدن باید رویکردی کاملا جدید را در پیش رو بگیرند. به گفته وی با وجود اینکه شاید برخی از بخشهای به کار گرفته شده در ساخت این کرم رایانهای دوباره قابل استفاده باشند، احتمال استفاده دوباره از کدهایی که در حمله پیشین مورد استفاده قرار گرفتهاند در ساخت گونهای جدید از استاکس نت بسیار بعید به نظر میآید. همچنین طراحی ویروسی به این پیچیدگی که بتواند خود را برای مدتی طولانی مخفی نگه دارد، کاری بسیار دشوار است. بر اساس گزارش واشنگتن پست، استاکس نت در اصل از سال ۲۰۰۹ در میان سیستمهای رایانهای رها شد اما از آنجایی که این ویروس به دلیل عدم اتصال سیستمهای رایانهای یک نیروگاه کشورمان به اینترنت به گونهای طراحی شده بود تا از طریق درگاه USB به رایانهها نفوذ کند، مدت زمان طولانی را در انتظار نشست. پس از زمان عامل پول به میان خواهد آمد. استاکس نت یک پروژه چند میلیون دلاری بوده که نه تنها به افرادی با آشنایی کامل با روندهای صنعتی نیاز داشته، بلکه برای آزموده شدن به سخت افزارهای گران قیمت صنعتی نیز نیاز داشته است. نیاز به افزایش سطح هشیاری و آگاهیشوونبرگ معتقد است سادهترین راه متصدیان سیستمهای رایانهای مراکز حساس برای محافظت در برابر حملاتی مشابه حمله استاکس نت، استفاده از نرم افزارهای تایید شده است. بروز استاکس نت منجر به ایجاد تفکری دوباره در زمینه امنیت شده است، برای مثال پس از وقوع این رویداد شرکت مایکروسافت ویژگی «Autorun» که به کرم امکان میدهد با استفاده از درگاه USB رایانه را به خود آلوده سازد را غیر فعال کرد. چنین حملاتی بر روی سخت افزارها تمرکز دارند و از این رو خنثی کردن یک ویروس یا کرم رایانهای را دشوارتر میکنند اما این به آن معنی نیست که امکان خنثی سازی ویروس وجود ندارد. خطری که نرم افزاری مشابه استاکس نت در بر خواهد داشت در حد اختلال در سیستم آب و برق کشورها نیست، بلکه چنین حملهای میتواند چنان مخرب باشد که ترمیم و احیای خسارات وارد شده از جانب آن نیازمند زمان و سرمایه بسیار زیادی باشد. بر اساس گزارش ان بیسی، متخصصان باور دارند مشکل اصلی حملاتی که در حال حاضر رخ دادهاند و یا آسیب پذیریهایی که در حال حاضر شناسایی شدهاند نیست، بلکه بخشهایی از ماجرا است که تا کنون دیده و یا شناسایی نشده است. یک سال از حمله استاکس نت به نیروگاهی در ایران میگذرد. هر چند موفقیت محققان کشورمان در مهار این ویروس بسیار قابل توجه بود در این گزارش ابعاد جدیدی از این ویروس را مورد بررسی قرار دادیم. |

![]() |

↧

| علی کیائی فر* - یک سال پیش در چنین روزهایی خبرهایی منتشر شد که حکایت از یک حمله سایبری به شبکه وزارت نفت داشت. بدلیل حساسیت موضوع، اطلاعرسانی مناسبی در مورد ماهیت حمله و گستردگی آن انجام نمیگرفت. اما قطع بودن شبکه و در دسترس نبودن Serverها در شبکه وزارت نفت برای چند هفته حکایت از آن داشت که این حمله یک حمله متفاوت و بی سابقه است. بررسیها چند هفته پشت درهای بسته ادامه داشت تا اینکه در روز ۷ خرداد ماه ۹۱ مرکز ماهر خبر کشف یک بدافزار پیچیده بنام Flame را منتشر کرد. بدنبال آن شرکتهای سیمانتک و کسپرسکی نیز تحلیلهای دقیقتری را از ماهیت و عملکرد این بدافزار پیچیده منتشر کردند. خواندن این تحلیلها برای هرکارشناس امنیتی شگفتانگیز و غیرقابل باور بود.هیچکس تردیدی نداشت که این حمله کاملا هدفمند و از سوی یک دولت متمول طراحی و حمایت شده است. این بدافزار حداقل به مدت ۲ سال و بر اساس برخی شواهد بیش از ۵ سال قبل از کشف آن، تولید شده و مورد بهرهبرداری قرار گرفته است. بدافزاری که تاکنون نمونه مشابهی نداشته و هدف آن قطعا ایران بوده است.Flame با نفوذ به شبکه، اقدام به جمعآوری اطلاعات، اسناد، تصاویری از Desktop و حتی ضبط صدای محیط از طریق میکروفون کرده و با مکانیزمهای پیچیده رمزنگاری به مقاصد نامعلوم ارسال میکرده است.این بدافزار از میان تمام فایروالها و آنتیویروسهای ایرانی و غیرایرانی عبور کرده و در دل شبکهها نفوذ کرده و مانند یک ربات، از راه دور کنترل میشد و فرمانهای جدید را از اتاق فرمانش دریافت کرده و اجرا میکرد و در نهایت یک روز پس از شناسایی توسط مرکز ماهر، دستور خودکشی را از سازندگانش دریافت کرد و خود را نابود کرد تا بسیاری از رازهای آن سر به مهر و مکتوم باقی بماند!(اطلاعات دقیقتر را در گزارش مشروح ایتنا دنبال کنید.) تجربه Flame برخی اظهارات گذشته مدیران را که همواره با اطمینان خاطر از امنیت بالای زیرساخت های IT در کشور سخن میگفتند نقض کرد و ثابت کرد حتی با داشتن Firewallهای چندلایه خارجی و ایرانی و نیز آنتیویروسهای قوی نمیتوان تضمین کرد که بدافزاری مانند Flame از دل شبکه ما سردرنمیآورد! از این جهت سازمانهای دولتی با سرعت تمام بخشنامههایی را مبنی بر قطع اینترنت در شبکههای داخلی خود صادر کردند و مدیران شبکه را ملزم کردند که اینترنت را از شبکه داخلی سازمان بصورت فیزیکی جدا کنند. هرچند که بسیاری از سازمانها به اجبار شبکه اینترنت را از شبکه داخلی بصورت فیزیکی و با صرف هزینههای فراوان جدا کردند اما به مرور زمان بدلیل نیاز کسب و کار سازمان به اینترنت، اندک اندک درهای اینترنت را مجددا بسوی شبکههای خود گشودند و تجربه Flame را آرام آرام به فراموشی سپردند. اینک که یک سال از آن فضای ملتهب و تصمیمات خلقالساعه میگذرد فرصت مناسبی است که در فضایی آرام و همراه با تدبیر، تجربیات بدافزار Flame را مرور کرده و با این دیدگاه، وضعیت امنیتی شبکههای خود را ممیزی کنیم و به سئوالات زیر پاسخ دهیم: ۱- جایگاه امنیت شبکه برای مدیران ارشد سازمانها چقدر اهمیت دارد؟ به عبارت دیگر سازمانها حاضرند چقدر هزینه کنند تا تجربه تلخ دیگری مانند Flame برایشان تکرار نشود؟ ۲- پس از تجربه Flame چه اقدام مثبتی در جهت جلوگیری از ورود بدافزارهای مشابه به شبکه سازمان خود انجام دادهایم؟ این اقدامات تا چه میزان مؤثر بودهاند؟ ۳- سازمان تا چه اندازه پای اجرای سیاستهای امنیتی تدوین شده ایستاده است؟ ۴- آیا کارشناسان و حتی کاربران ما آموزشهای لازم را برای اجرای صحیح و دقیق سیاستهای امنیتی دیدهاند؟ ۵- کارشناسان امنیتی و کاربران ما تا چه میزان دغدغههای امنیتی را جدی میگیرند و نکات امنیتی را رعایت میکنند؟ ۶- برای همزمانی استفاده کاربران از شبکه داخلی و اینترنت چه تمهیدات امنیتی اندیشیدهایم؟ ۷- از میان طرحهای جداسازی اینترنت از شبکه داخلی(شامل روشهای فیزیکی و مجازی به روشهای VDI و Virtual Application) آیا روشی را که برگزیدهایم پاسخگوی نیازهای سازمان است؟ ۸- آیا زمان آن نرسیده است که برای حفظ امنیت بیشتر و محافظت از اطلاعات سازمان از روشهای بروز Cloud Computing و ابرهای خصوصی در سازمان خود استفاده کنیم؟ ۹- آیا برای مدیریت حافظههایی که به پورتهای USB متصل میشوند و منشأ بسیاری از تهدیدات هستند سیاست مدون و عملی را پیادهسازی کردهایم؟ ۱۰- و دست آخر اینکه با همه پیشبینیهایی که کردهایم و تمهیداتی که اندیشیدهایم آیا میتوانیم تضمین کنیم که هم اکنون بدافزار دیگری مانند Flame در شبکه ما و بدور از چشمان ما جولان نمیدهد؟ ---------------------------------------------------------------- * مدیر تحقیق و توسعه شرکت آینده نگاران (آیکو) |

![]() |

↧

↧

| ،در مقاله ای که روزنامه Washington Post منتشر کرده، به نقل از برخی مقالات امنیتی و نظامی آمریکا، اطلاعات جدیدی درباره ویروس Flame و ارتباط آن با ویروس قدیمیتر Stuxnet ارائه شده است.به گزارش ایتنا از شرکت مهندسی شبکهگستر، نویسنده این مقاله مدعی است که ویروس Flame حدود پنح سال قبل به عنوان مرحله اول یک طرح محرمانه با نام Olympic Games تهیه شده و هدف اصلی آن جمعآوری اطلاعات برای ویروس Stuxnet و ویروسهای بعدی - تاکنون ناشناخته - بوده است.به اعتقاد مقامات امنیتی آمریکا، اهمیت و ارزش مسئله هستهای ایران، میزان هزینه و زمان صرف شده برای تهیه بدافزارهای مخربی در حد و اندازه Flame و Stuxnet را برای مقامات تصمیم گیرنده قابل قبول کرده بود.کشف و خنثی سازی این دو ویروس هم لزوماً پایان این طرح محرمانه نیست و احتمال فعالیت بدافزارهای دیگر همچنان وجود دارد.طبق اطلاعات ارائه شده در این مقاله، ویروس Flame جهت جمع آوری اطلاعات از اهداف خاصی بوده که دسترسی به آنها به روشهای متداول و سنتی امکانپذیر نبوده است.دسترسی به یک شبکه کامپیوتری بسته و محافظت شده و استمرار دسترسی به آن جهت کسب اطلاعات جدیدتر بطور روزانه، به تایید مقامات دستاندرکار آمریکایی، بزرگترین و اصلیترین بخش عملیات بوده است.به گفته یکی از مقامات ارشد سابق امنیتی آمریکا، نفوذ به یک شبکه، کسب اطلاعات، مخفی ماندن و ادامه فعالیت پنهانی در داخل شبکه بسیار دشوارتر از حمله و نفوذ آشکار به آن و ایجاد خرابی و صدمه در شبکه است.چنین به نظر می رسد که از اواسط سال ۲۰۰۵ میلادی استفاده از بدافزارهایی نظیر Flame برای جمعآوری اطلاعات به دستور رئیس جمهور وقت آمریکا، جورج بوش، شروع شده و در سال ۲۰۰۸ میلادی، با آغاز دوره ریاست جمهوری باراک اوباما، وارد مرحله بعدی خود که عملیات اجرایی و خرابکاری با استفاده از ویروس Stuxnetبوده، شده است.نکته مهم در مقاله روزنامه Washington Post نقش مقامات اسرائیل و عملیات خودسرانه آنها در این طرح است.به نظر میرسد که با وجود همکاری و هماهنگی بین دو دولت آمریکا و اسرائیل در پیاده سازی و اجرای طرح محرمانه Olympic Games، مقامات اسرائل به دلایل نامشخص، در اوایل اردیبهشت ماه امسال تصمیم میگیرند که یک سلسله عملیات تخریبی در وزارت نفت ایران و واحدهای تابعه این وزارتخانه به اجرا در آورند.این عملیات که عمدتاً باعث تخریب اطلاعات سیستمهای کامپیوتری شد، احتمالاً توسط برخی امکانات ویروس Flame که از سالها قبل در شبکههای کامپیوتری مورد نظر جاسازی شده بود، صورت گرفت و یا توسط یک بدافزار مستقل که نام Wiper به آن داده شده است.به هرحال، این حرکت خودسرانه مقامات اسرائیل، باعث گردید که شبکهها و سیستمهای وزارت نفت مورد بررسی و کنترل قرار گیرند و منجر به شناسایی و کشف ویروس Flame، بعد از چندین سال فعالیت مخفیانه، شود. |

|

↧

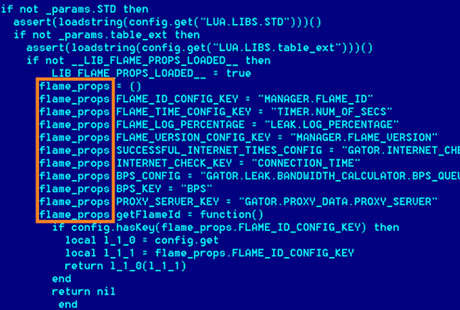

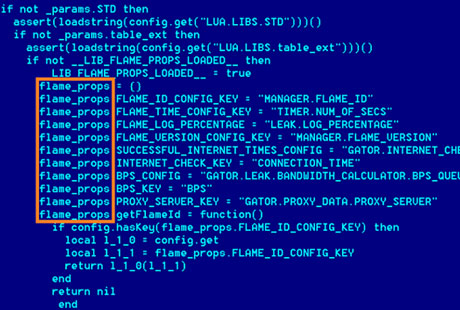

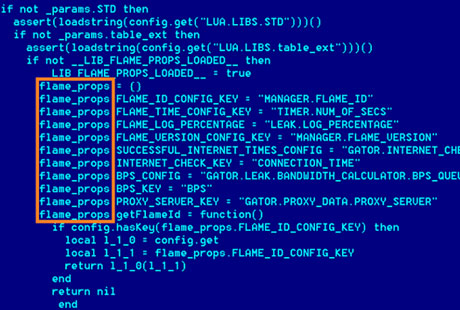

| در این مستند آخرین اخبار و تحلیل فنی ویروس W32.flamer و یا Skywiper بر اساس اطلاعات اولیه منتشره توسط سیمانتک را از نظر می گذرانید.مطالعه دقیق این مستند ما را به این باور میرساند که اکنون نبرد سایبری به مراحل پیچیدهای کشیده شده است و اساسا تداوم کسب و کار بر بستر IT بدون اندیشیدن به زیرساختهای امنیتی مورد نیاز و ضروری آن ممکن نیست.تهدیدات سایبری پیچیده باعث شده است که بسیاری از سازمان ها ملزم شوند که شبکه اینترنت خود را از شبکه داخلی سازمان جدا کنند تا خطر حملات اینچنینی را به حداقل برسانند.به گزارش ایتنا از شرکت آیندهنگاران (آیکو) ، متن کامل گزارش به شرح زیر است:شناسایی حمله سایبری هدفمند بدافزار Flamerپس از انتشار خبرهای حمله سایبری در اوایل اردیبهشت ۹۱ به شبکه وزارت نفت و از بین رفتن اطلاعات هارد دیسکهای برخی از Serverها و در پی آن قطع شبکه اینترنت شبکه وزارت نفت و برخی شرکتهای تابعه، گمانهزنیهای مختلفی در خصوص این حمله سایبری میان کارشناسان امنیتی رواج یافت. عدم انتشار هرگونه اطلاعات فنی در خصوص این حمله سایبری و از سوی دیگر عدم مشاهده حمله مشابه در کشورهای دیگر باعث شد که دسترسی به منابع معتبر درجهت شناسایی و تحلیل این حمله برای شرکتهای امنیتی بسیار سخت باشد.پس از انتشار اطلاعیه مرکز ماهر در تاریخ ۰۷/۰۳/۹۱ مبنی بر شناسایی عامل حمله سایبری با استفاده از بدافزاری موسوم به Flame ، شرکتهای امنیتی مختلف نتایج تحلیلهای اولیه خود را درخصوص این حمله منتشر کردند.اگرچه بعضی نمایندگان فروش ایرانی بعضی از آنتیویروسها اعلام کرده اند که فلان آنتیویروس قادر است این ویروس را از بین ببرد اما همانگونه که در ادامه این مستند خواهد آمد بدلیل عملکرد پیچیده این ویروس و متغیر بودن ماهیت آن بررسیهای شرکتهای امنیتی درخصوص آن ادامه داشته و تا لحظه انتشار این مستند هنوز هیچ شرکت معتبری Removal tools قطعی برای این ویروس ارائه نکرده است. بنابراین بهترین مستند برای تعقیب اخبار موثق مراجعه به وب سایتهای امنیتی و آنتیویروسهای معتبر در این خصوص میباشد.شماری از قابلیتهای مهم این بدافزار عبارتند از: • انتشار از طریق حافظههای فلش • انتشار در سطح شبكه • پویش شبكه و جمعآوری و ثبت اطلاعات منابع شبكه و رمز عبور سیستمهای مختلف • پویش دیسك كامپیوتر آلوده و جستجو برای فایلهایی با پسوندها و محتوای مشخص • تهیه تصویر از فعالیتهای خاص كاربر سیستم آلوده با ذخیره سازی تصاویر نمایش داده شده بر روی مانیتور كاربر• ذخیرهسازی صوت دریافتی از طریق میكروفن سیستم در صورت وجود • ارسال اطلاعات ذخیره شده به سرورهای كنترل خارج از كشور • دارا بودن بیش از ۱۰ دامنه مورد استفاده به عنوان سرور C&C • برقراری ارتباط امن با سرورهای C&C از طریق پروتكلهای SSH و HTTPS • شناسایی و از كار انداختن بیش از ۱۰۰ نرمافزار آنتیویروس، ضد بدافزار، فایروال و ... • قابلیت آلودهسازی سیستمهای ویندوز XP، ویستا و ویندوز ۷ • قابلیت آلودهسازی سیستمهای یك شبكه در مقیاس بالامرکز ماهر اعلام کرده که "این احتمال وجود دارد که حمله سایبری اوایل اردیبهشت ماه به شبکه وزارت نفت و تخریب اطلاعات سیستمها توسط یکی از اجزای این بدافزار صورت گرفته باشد." تحلیل شرکت سیمانتک که در ادامه خواهد آمد این احتمال را تایید میکند. و با توجه به ماهیت عملکرد این بدافزار، میتوان آن را محصولی از خانواده استاكس نت و دیوكیو دانست.شرکت سیمانتک در خصوص این بدافزار اطلاعاتی را به این شرح منتشر کرده است:این بدافزار که با نامهای W32.Flamer ویا Skywiper شناخته می شود ۲۰ برابر ویروس Stuxnet حجم دارد و مطالعات نشان میدهد که احتمالا در سال ۲۰۱۰ تولید شده است. تحلیل کدهای Flamer نشان میدهد که این بدافزار به طرز بسیار ماهرانهای تولید شده و کدهای به کار رفته در آن درظاهر شبیه کدهای معمولی نرم افزارهای دیگر است اما درحقیقت قابلیتهای هوشمندانه و مخرب و پنهانی در آن کدها قرار داده شده است.پیچیدگی به کار رفته در کدهای مخرب این بدافزار باعث شده که به همراه ویروسهای Stuxnet و Duqu به عنوان پیچیدهترین ویروسهای شناخته شده تاکنون به شمار برود.این بدافزار نیز همانند دو نمونه قبلی احتمالا نه توسط یک فرد بلکه توسط یک گروه با حمایت مالی قوی و برای اهداف خاصی ساخته شده است.فایلهایی که توسط این ویروس برای حمله به کار گرفته میشوند مشابه فایلهایی است که در حملات سایبری اخیر به وزارت نفت ایران نقش داشتهاند.تحلیل سیمانتک بر روی این بدافزار ادامه دارد اما نتایج بدست آمده نشان میدهد که هدف این ویروس جمعآوری اطلاعات و دادههاست. ردیابیهای اولیه نشان میدهد که انتشار این ویروس در شرق اروپا و خاورمیانه بوده است.بر اساس بررسیهای سیمانتک ، اجزای بکار رفته در این ویروس که از این پس سیماتک آنرا با نام W۳۲.Flamer می شناسد حکایت از این دارد که اولین بار ویروس W۳۲.Flamer در سال ۲۰۱۰ بوجود آمده است. اجزای شناخته شده این ویروس عبارتند از: • advnetcfg.ocx • ccalc۳۲.sys • mssecmgr.sys • msglu۳۲.ocx • boot۳۲drv.sys • nteps۳۲.ocx دو نسخه مختلف از فایل advnetcfg.ocx کشف شده است. نوع اول برمی گردد به سپتامبر ۲۰۱۰ و نوع دوم در فوریه ۲۰۱۱. فایل پیکربندی ccalc۳۲.sys نیز دارای دو نوع است که هر دو تقریبا در همان حاشیه زمانی فایل advnetcfg.ocx کشف شده است. دامنه انتشار ویروس Flamer بر اساس ردیابیهای فعلی در شکل زیر آمده است: بر اساس آمار تعداد کامپیوترهایی که مورد حمله ویروس Flamer قرار گرفته اند هدف اصلی این تهدید کشورهای فلسطین، مجارستان، ایران، و لبنان بوده است. با این حال، سیمانتک گزارشهایی از این حمله در کشورهای اتریش، روسیه، هنگ کنگ و امارات متحده عربی نیز دریافت کرده است که احتمال می رود موارد گزارش شده شامل Laptopهایی باشند که از کشورهای آلوده شده اصلی به این کشورها آورده شده اند.نکته قابل توجه این است که علاوه بر شبکههای سازمانها و ارگانهای دولتی و صنعتی، سیستمهای کاربران خانگی نیز به ویروس Flamer آلوده شده است. تحلیل فنی ویروس Flamer:تعدادی از اجزای این تهدید کشف شده است و در حال حاضر در حال تجزیه و تحلیل بر روی آنها ادامه دارد. اجزای کشف شده این ویروس بگونه ای نوشته شده اند که در نگاه اول به نظر نمی رسد حاوی کدهای مخرب باشند. اما تحلیلهای دقیقتر نشان از مخرب بودن آنها دارد. کدهای این ویروس بسیار پیچیده است و همین امر مانع تجزیه و تحلیل آن می شود. از جمله قابلیتهای کلی شناخته شده این ویروس می توان به توانایی سرقت اسناد، گرفتن تصاویری از دسکتاپ کاربران و انتشار از طریق Cooldisk اشاره کرد. این بدافزار همچنین قادر است برخی از نرم افزارهای امنیتی نصب شده روی سیستم کاربر را غیرفعال کند. همچنین این ویروس تحت شرایط خاصی می تواند از نقاط آسیب پذیری Windows استفاده کرده و خود را در سطح شبکه منتشر کند. در شکل زیر اجزای شناخته شده این ویروس آمده است. توجه داشته باشید در برخی حملات این ویروس ممکن است نام فایلها تغییر کند: نحوه عملیات به این صورت است که ابتدا فایل advnetcfg.ocx در حافظه Load می شود. سپس بکمک آن یک فایل رمز شده با نام ccalc۳۲.sys رمزگشایی می شود. فایل ccalc۳۲.sys یک فایل رمزشده با روش RC۴-encrypted و با یک کلید ۱۲۸ بیتی است. بدافزار بعد از ایجاد فایل ccalc۳۲.sys به سراغ فایل kernel۳۲.dll می رود و آنرا آلوده می سازد. فایل Kernel۳۲.dll از جمله فایلهای سیستمی Windows است. Windows تلاش می کند ایجاد تغییر در این فایل سیستمی را به User اعلام کند. فایل advenetcfg.ocx فرمانهای صادر شده از یک جزء دیگر بدافزار را که هنوز تحلیل روی آن ادامه دارد و ناشناخته است به اجرا در می آورد. فایل advnetcfg.ocx با استفاده از روشهای پیچیده خود را به winlogon.exe ، پروسسهای نرم افزارهای امنیتی و یا پروسسهای دیگر تزریق می کند، علاوه بر این، ممکن است فایل shell۳۲.dll که از فایلهای سیستمی ویندوز است نیز با نسخه آلوده شده ای جایگزین گردد. فایل advnetcfg.ocx قابلیت ضبط تصاویر نیز را نیز داراست. mssecmgr.ocx فایلی بزرگ و با قابلیتهای پیچیده زیادی است که در شکل زیر آمده است: این فایل همزمان دارای یک مترجم(Interpreter) LUA، کد SSH، و قابلیتهای SQL است. پیاده سازی و استفاده از یک مترجم LUA باعث شده این ویروس بسیار قابل انعطاف و قابل تنظیم باشد. این به مهاجمان اجازه می دهد از راه دور بتوانند فرمانهای متنوع خود را خیلی سریع و راحت به اجرا درآورند و حتی ماهیت عملکرد ویروس را تغییر دهند. اثر این فایل ممکن است در رجیستری ویندوز در آدرس زیر دیده شود: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\"Authentication Packages" = "mssecmgr.ocx" چندین ماژول اضافی دیگر نیز در mssecmgr.ocx وجود دارد که در شکل آمده است. یکی از اجزایی که توسط فایل mssecmgr.ocx میتواند مورد فراخوانی قرارگیرد فایلی است بنام ~DEB۹۳D.tmp. این فایل منشأ ویروس Wiper است که در اوایل اردیبهشت ماه به شبکه وزارت نفت ایران آسیب وارد کرد و باعث قطع چند روزه شبکه پایانههای نفتی ایران از اینترنت گردید. بدلیل عملکرد این ویروس و حذف اطلاعات هارد دیسک سیستم ها، این ویروس بنام Wiper نامگذاری گردید. فایل nteps۳۲.ocx مسئول ضبط تصاویر در این بدافزار است. این فایل به منظور ضبط تصاویر، اطلاعات تنظیمات خود را از فایلی بنام boot۳۲drv.sys دریافت می کند. در این فایل تعیین میشود که چه تصاویری و با چه تنظیماتی ضبط شود و چگونه ارسال گردد. این فایل نیز با کدینگ ۰xFF کد شده است. فایل msglu۳۲.sys حاوی کد است که سرقت اطلاعات را انجام می دهد. این فایل، وظیفه شناسایی و سرقت انواع فایل ها نظیر انواع اسناد، تصاویر، دادههای GPS، فایلهای پروژه و نقشههای فنی را بر عهده دارد. این فایل همچنین دارای قابلیتهای SQL است. جالب توجه است، این ماژول شامل عبارتهای متعددی از واژه 'JIMMY' است. (مانند: 'Jimmy Notice: failed to convert error string to unicode') نکته قابل توجه دیگر این است که درون کدهای این بدافزار بطور متعدد از واژه 'FLAME' استفاده شده است که می تواند معنی خاصی داشته باشد. طبیعت ماجولار این تروجان نشان می دهد که یکی از اهداف گروه طراحان آن، استفاده بلندمدت از این بدافزار برای طراحی حملات خود بوده است. معماری بکار رفته در W۳۲.Flamer اجازه می دهد تا طراحان بدون نیاز به دوباره کاری بتوانند عملکرد و رفتار ویروس را به دلخواه خود تغییر دهند و یا ماژولهای جدیدی به آن اضافه کنند. می توانند آنرا ارتقا دهند و یا به منظور فرار از نرم افزارهای امنیتی تغییر شکل دهند. سیمانتک درحال بررسی و تحلیل لایههای عمیق بکار رفته در این ویروس بوده و به زودی نتایج بررسیهای خود را منتشر خواهد کرد. |

![]() |

↧

| *افزایش شمار کاربران رایانه در ایران با توجه به جمعیت جوان کشور، آگاهی جامعه از راحتی انجام امور توسط این ابزار قدرتمند و کاهش سن کاربران همه نمونههایی است که کمتر کسی قادر به انکار آن است.یارانه همانند هر ابزار عمومی جدید نیازمند داشتن زیربنایی مناسب برای استفاده درست از آن است و این در حالی است که در کشورمان برای استفاده از رایانه و آموزش درست آن بعضاً اقدامات مناسبی صورت نگرفته است و از آنجا که پایه این آموزشها در گذشته قوی نبوده است هم اکنون با تعداد زیادی کاربر رایانه و اینترنت در سطوح بالای مدیریتی کشور مواجهم که از سادهترین مباحث در زمینه امنیت و رعایت آن بی اطلاعند.زمانی که درباره رعایت امنیت در رایانهها با آنها صحبت میشود، عمدتاً قراردادن یک رمزواژه ساده بر روی رایانه و نصب یک آنتیویروس بدون هرگونه مطالعه ای در این زمینه تداعی میشود.اما اگر از عدم استفاده اصول درست انتخاب کلمه عبور در میان کاربران بگذریم، به بحث بسیار گسترده نفوذ ویروسها و تروجان ها و به طور کل انواع بدافزارها در میان رایانهها میرسیم. مشکلی که نه فقط ما با آن روبرو هستیم بلکه گریبان تمامی کشورهای دنیا گرفته است و زمانی به اهمیت حفظ اطلاعات بیشتر پی میبریم که متوجه رشد بیش از پیش استفاده از امور عادی زندگی به صورت الکترونیکی و برخط (Online) در دنیای امروز باشیم.شاید بسیاری بگویند که لزوم استفاده از یک آنتی ویروس بهروز را هنوز احساس نکردهاند و یا اصلا اطلاعات ارزشمندی که به سرقت برود در رایانه شخصی خود ندارند اما این، مهمتر از نصب یک آنتی ویروس ساده است و همانند زنگ خطری است که باید با هر کلیک بر روی صفحه کلید رایانه به گوش برسد.بگذارید موضوع را با یک اتفاق یا خبر توضیح دهیم: بدافزار استاکس نت را به یاد دارید؟ زنگ خطری که چند ماه قبل یک تهدید جدی برای صنعت کشور به شمار میرفت و با تلاشهای صورت گرفته متخصصان زبده آیتی کشور و آگاهیرسانیهایی که انجام شد، تا حدودی از آثار تخریبی آن کاسته شد. اما به راستی چرا این آگاهیها اینقدر دیرهنگام و این زنگ به این کندی به گوش مسئولان و متخصصان ما رسید؟ برای پاسخ به این سئوال میبایستی کمی به عقب برگردیم و بپرسیم که این ویروس از کجا پا به میدان گذاشت و چرا باید پای آن حتی به رایانههای خانگی هم کشیده شود؟جواب این پرسش بسیار ساده است و آن ناآگاهی کاربران ایرانی از اهمیت رعایت مسائل امنیتی در زمینه دادهها و اطلاعات در محیط کار و حتی زندگی خود است.و همین عدم آموزش درست باعث میشود تا یک کارمند بدون اطلاع قبلی فلش USB آلوده خود را به یک رایانه در اداره یا مرکز خود بزند و آلودگی گسترش بیابد. اما تحدید و تهدید کارمندان نیز راه حلی برای این موضوع نیست.پس راه حل صحیح و نهایی در این زمینه چیست؟موضوع مهم ابتدا اهمیت دادن به آموزش کاربران و کارمندان مراکز و ادارات دولتی و خصوصی در این خصوص و سپس کاربران عادی و معمولی است.در دنیای امروز که راههای نفوذ به رایانهها در حال افزایش و سهلتر شدن است، باید کارشناسانی مناسب در این زمینه آموزش دیده و شروع به آموزش اصولی به کارمندان و شهروندان کنند و حتی برای مدیریت بحرانهای مشابه مراکزی در زمینه امنیت اطلاعات تشکیل شود.اگر از همان ابتدا اطلاعات درستی در زمینه لزوم رعایت امنیت در رایانهها به کارمندان، کارکنان و کاربران خانگی داده شود و به عنوان آموزشهای عمومی در اختیار شهروندان به صورت رایگان قرار گیرد دیگر نگران این اتفاقات خواهیم بود؟آخرین نکتهای که نبایستی از نظر دور داشت، اینکه کودکان امروز وطن ما خود مورد مناسبی برای آشنا کردن کاربران از پایه با این موضوع مهمند؛ چرا که در سالهای آتی مملکت را در دستان خود خواهند گرفت و با این تهدیدها و حملهها مواجه خواهند شد و چه بهتر است که اکنون آنها را برای رویارویی و درک اهمیت فناوریهای روز دنیا و خصوصا مسائل امنیتی آشنا کنیم.مطمئناً در آینده ای نزدیک بازهام صدای این تهدیدها به گوش خواهد رسید و اگر دشمن نتواند هم محیطهای صنعتی را مورد حمله قرار دهد مانند همیشه رایانههای خانگی ایرانیان را هدف خواهد قرار داد. بیاییم تا دیگر این درسها به رایمان تکرار مکررات نشده، با دوراندیشی از پیش خطرها را احساس و چاره کنیم و هوشمندانه به جنگ دشمنان قسمخورده این مرزوبوم برویم که این بار سلاح گرم خود را زمین گذاشتهاند و از میدانی دیگر سرزمین محبوب اسلامی ما را نشانه رفتهاند.* حسین رسولی. |

![]() |

↧

| رئیس سازمان پدافند غیرعامل با تاکید بر لزوم پیگیری حقوقی وزارت خارجه برای تهاجم سایبری علیه کشور، از ادامه بررسیها بر روی دومین بدافزار جاسوسی «استارس» خبر داد.به گزارش ايتنا به نقل از مهر، غلامرضا جلالی در خصوص بدافزار «استارس» که بعد از بدافزار «استاکس نت» توسط دانشمندان ایرانی شناسایی شد، گفت: خوشبختانه دانشمندان جوان ما موفق شدند که این ویروس را کشف کنند و هم اکنون ویروس "استارس" به آزمایشگاه ارائه شده است اما هنوز بررسی ها بر روی آن ادامه دارد و نتایج نهایی و قطعی در این رابطه بدست نیامده است.وی در بیان علت تاخیر در شناسایی کامل بدافزار «استارس» گفت: ویژگیهای خاصی را در مورد ویروس «استارس» شناسایی کردهاند بطوریکه مشخص شده است که این ویروس هماهنگ و همساز با سیستم بوده، تخریب آن در مرحله اول بسیار کم است به شکلی که ممکن است بعضا با فایلهای اجرایی دستگاههای دولتی اشتباه گرفته شود، بنابراین باید متخصصان ما ابعاد مختلف این ویروس را مورد ارزیابی قرار دهند تا همه ابهامات و اشکالات ما نسبت به آن برطرف شود و سپس اقدام لازم برای مقابله با آن انجام شود.جلالی همچنین در خصوص مقابله با بدافزار «استاکس نت» گفت: باید به این موضوع توجه داشت که مقابله با ویروس استاکس نت به این معنی نیست که این تهدید بطور کامل برطرف شده است چون ویروسها یک طول عمر مشخصی دارند و ممکن است به شکل دیگری فعالیت خود را ادامه دهند.وی تصریح کرد: بنابراین کشور باید خود را برای مقابله با ویروسهای بعدی آماده کند، زیرا امکان دارد که ویروسهای جدید وقتی وارد سیستم ما شوند به مراتب از ویروس اولی خطرناکتر باشند.رئیس سازمان پدافند غیرعامل با بیان اینکه مرکز «ماهر»(مرکز مدیریت امداد و هماهنگی عملیات رخداد رایانهای) تحت نظر شرکت فناوری اطلاعات وزارت ارتباطات، این نوع ویروسها را کشف میکند، گفت: این مرکز بعد از شناسایی بدافزارها ساختار، فعالیتها و ظرفیتهای آنها را در آزمایشگاه مورد تجزیه و تحلیل قرار میدهد و به عبارتی ویروس را «دیکد»(رمزگشایی) میکنند تا ببینند که این ویروسها چه فعالیتهایی را میتوانند انجام دهد و سپس اقدام لازم را برای مقابله با آن به عمل میآورند.وی همچنین درخصوص انجام عملیات تهاجمی به سایتهای دشمن گفت: با وجود اینکه آمریکائیها و اسرائیلیها به سایتهای ما حمله میکنند و توجهی به مسائل حقوقی ندارند اما این موضوع به لحاظ حقوقی مسائل خاص خود را دارد و ما هم بعنوان یک ایرانی مسلمان به قوانین بینالمللی پایبند هستیم.رئیس سازمان پدافند غیرعامل اضافه کرد: ممکن است وزارت امور خارجه کشور نسبت به پیگیری حقوقی این موضوع کمتوجهی کرده باشد و به نظر میرسد دستگاه دیپلماسی ما باید بیش از پیش به موضوع پیگیری حقوقی عملیات تهاجم سایبری علیه جمهوری اسلامی ایران توجه نماید، زیرا خیلی از کشورها مثل روسیه هرگونه تهاجم سایبری را جنگ رسمی علیه خود تلقی میکنند.وی با بیان اینکه به نظر میرسد که اگر قرار است وارد این حوزه شویم باید چارچوبهای قانونی آن هم به لحاظ حقوق بینالملل و هم به لحاظ حقوق داخلی را مشخص کنیم، در عین حال تصریح کرد: البته شاید کسی بطور شخصی سایتهای دشمن را هک کند، ولی اگر دولت بخواهد بطور رسمی وارد این کار شود طبیعتا باید ابتدا ابعاد حقوقی این کار مشخص شود. |

![]() |

↧

↧

| کارشناسان امنیتی شرکت آلمانی جی دیتا بدافزار پیچیده و خطرناکی را کشف کرده اند که برای دزدیدن اطلاعات سری تولید شده است.به گزارش ایتنا از شرکت رایان سامانه آرکا، متخصصان امنیتی G Data بخش بسیار پیشرفته و پیچیدهای از بدافزار را تحلیل کردهاند که برای سرقت اطلاعات محرمانه طراحی شده بود.G Data از آن به عنوان Uroburos نام میبرد که با رشتهای یافت شده در رمز بدافزار به تبعیت از سمبل کهن نمایش یک مار کبری یا اژدها در حال خوردن دمش، مرتبط است.Uroburos چیست؟Uroburos روت کیتی مرکب از دو فایل است٬ یکی راهانداز و دیگری سیستم فایل مجازی رمزگذاری میباشد.یک روت کیت دارای قدرت به اختیارگیری سیستم آلوده و اجرای دستورات دلخواه و مخفی نمودن فعالیتهای سیستم است و قادر است اطلاعات را سرقت(اکثراً فایلها) و همچنین ترافیک شبکه را ضبط نماید.ساختار ماژولارش براي آن توان توسعه خود با قابلیتهای جدید را فراهم میکند که این نه تنها آن را بسیار پیچیده٬ بلکه بسیار انعطافپذیر و خطرناک میسازد.بخش راه انداز Uroburos بیش از اندازه پیچیده است و به گونه اي طراحی شده که خیلی مجزا از هم بوده و تشخیص آن خیلی مشکل باشد.پیچیدگی تکنولوژیکی نشانگر ارتباط آن با آژانسهای جاسوسی میباشد. ایجاد قالبی مانند Uroburos سرمایهگذاری عظیمی میطلبد. به وضوح تیم خلاق پشت این بدافزار متخصصان کامپیوتر با مهارتی بالا هستند به طوری که از ساختار و طراحی پیشرفته روت کیت قابل استنتاج است.ما بر این باوریم که تیم پشتیبان Uroburos کارشان را روی انواع بسیار پیشرفته ای ادامه میدهند که هنوز باید کشف شوند.Uroburos برای کار کردن به صورت همتا(peer-to-peer) طراحی شده بدین معنی که سیستمهای آلوده با هدایت مهاجمان از راه دور بین خودشان ارتباط برقرار میکنند.با هدایت یکی از سیستمهای آلوده که به شبکه اینترنت متصل باشد بدافزار قادر به آلوده کردن سیستمهای بیشتری در شبکه میباشد٬ حتی آنهایی که به شبکه اینترنت متصل نیستند.بدافزار میتواند از هر یک از سیستمهای آلوده جاسوسی نموده و اطلاعات جمع آوری شده را از طریق سیستمهای آلوده به سیستمی دارای اتصال اینترنتی است رسانده و به مهاجمان ارسال کند.این رفتار بدافزار نمونهای از انتشار در شبکه شرکتهای عظیم و سازمانهای عمومی است. مهاجمان پیشبینی میکنند که یقیناً کامپیوترهایی منفک از شبکه اینترنت در هدف حملهشان وجود دارند و از این تکنیک به عنوان نوعی راه حل برای دستیابی به اهدافشان استفاده میکنند.Uroburos سیستم عامل Microsoft Windows ۳۲ و ۶۴ بیتی را پشتیبانی میکند.بدلیل پیچیدگی این بدافزار و با ملاحظه پیچیدگی تکنیکهای بکار برده شده در آن، گمان میرود که این روت کیت٬ دولتها، موسسات تحقیقاتي و یا شرکتهای بزرگ را مورد هدف قرار میدهد.گمانهزنی ارتباط حمله روسها با حمله انجام شده بر ضد ایالات متحده! به دلیل جزئیات تکنیکی زیاد(نام فایل، کلیدهای رمزگذاری، رفتار و جزئیاتی که در این گزارش ذکر شده است) احتمال ميدهيم که گروه پشت سر Uroburos همان گروهی است که حمله ای سایبری بر ضد ایالات متحده آمریکا در ۲۰۰۸ با یک بدافزار بنام Agent.BTZ. انجام داد. Uroburos حضور Agent.BTZ. کنترل کرده و در صورت نصب آن در سیستم، غیرفعال باقی میماند.ظاهراً پدیدآورندگان Uroburos به زبان روسی صحبت میکنند که این مویّد ارتباطش با Agent.BTZ. است.افزون بر این، مطابق مقالات یک روزنامه عمومی، این واقعیت(استفاده از زبان روسی)، شامل پدیدآوردگان Agent.BTZ. نیز میشود.مطابق کلیه شواهدی که ما از تحقیق و تحلیلهای بدافزار بدست آوردیم به این حقیقت اطمینان داریم که حملاتی که توسط Uroburos انجام میشود افراد نامعلوم مورد هدف قرار نمیگیرند بلکه بنگاههای اقتصادی بسیار برجسته، حکومتها، سازمانهای جاسوسی و اهداف مشابه هدفگیری میشوند.Uroburos احتمالاً حداقل به مدت سه سال پنهان مانده است!روت کیت Uroburos یکی از پیشرفتهترین روت کیتها است که ما تا بحال در این زمینه تحلیل کردهایم.قدیمیترین راهاندازی که ما شناسائی کردیم در سال ۲۰۱۱ جمع آوری شد این بدان معنی است که اين حمله حداقل به مدت سه سال پنهان باقی مانده است.حامل آلودگی هنوز ناشناخته استاین که چگونه Uroburos ابتدا توانست به شبکههای بسیار برجسته نفوذ کند در این مرحله از تحقیقات ناشناخته است.حاملهایِ آلودگیِ زیادی همچون spear phishing، drive-by-infections، حافظه فلش USB یا حملات مهندسی اجتماعی امکانپذیر قابل تصور هستند. |

![]() |

↧

| کارشناسان امنیتی از انتشار گسترده و همهگیر یک بدافزار جدید روی سرورهای Apache خبر دادهاند که به کاربران پیشنهاد میکند با پرداخت ۳۰۰ دلار به صورت رایگان از همه خدمات این سرورها بهرهمند شوند.به گزارش ایتنا، محققان مرکز امنیتی Eset در گزارش جدید خود توضیح دادند این بدافزار که برای مدت طولانی فعالیت میکرده است، شرکتهای ارایهدهنده خدمات میزبانی وب را مورد هدف قرار میدهد و کدهای مخرب فراوان را با نام Darkleech روی سرورهای Apache منتشر میکند."سباستین دوکوت"( Sebastien Duquette) یکی از کارشناسان بدافزاری مرکزی امنیت Eset در وبلاگ رسمی این شرکت توضیح داد: «انتشار کدهای مخرب روی سرورها و دسترسی به کاربران از این طریق یکی از روشهای معمول برای انتشار گسترده بدافزارها محسوب میشود که مجرمان اینترنتی این روزها آن را دنبال میکنند.»شرکت امنیتی Eset همچنین اعلام کرد که هکرها توانستهاند به بخش CPanel و Plesk هم در این سرورها دسترسی پیدا کنند که هر دو برنامه نرمافزاری یاد شده توسط شرکتهای ارایه دهنده خدمات میزبانی وب مورد استفاده قرار میگیرند و سایتهای اینترنتی زیادی مبتنی بر آنها ساخته میشوند. |

![]() |

↧

| با گذشت چند رو از انتشار خبر وجود بدافزار flame و جنجال بر سر آن در سطح جهان، و سپس انتشار ابزار پاکسازی آن از سوی مرکز ماهر، همچنان بحث و گفتوگو پیرامون آن ادامه دارد.شرکت شبکه گستر، با ارائه تحلیلی به ایتنا، با دیدگاهی انتقادی به جنجال سازی در زمینه این ویروس پرداخته و خواهان توجه بیشتر به ابعاد تحلیلی و فنی آن به دور از جنبههای تبلیغی و اغراقآمیز شده است.به گزارش ایتنا، متن تحلیل به شرح زیر است:ویروس Flame، بزرگترین، بدترین و اندازه واقعیاشنه تنها ایران ، بلکه تمام دنیا درگیر هیاهوی ویروس Flame شدهاند. آیا رسانههای عمومی عملکرد مناسبی در آگاهی و هوشیاری کاربران داشتهاند؟ به ویروس Flame لقبهایی نظیر”پیچیدهترین تهدید امنیتی" و "“ پیشرفتهترین اسلحه سایبری در دنیا" دادهاند و حتی گفتهاند "بزرگتر از stuxnet " است. بله، درست است. ویروس Flame از لحاظ حجم و اندازه فایلها، بسیار بزرگتر از Stuxnet است. ولی تصور نمیکنیم منظور آنان، این بوده باشد! طبیعتاً بزرگی یک بدافزار را، درصد احتمال آلودگی به آن و تعداد آلودگیهای به وجود آمده، مشخص میکند.شرکت ضدویروس Kaspersky که بیشترین بهرهبرداری تبلیغاتی از ویروس Flame را در جهان داشته و در عین حال در ایران، در معرض بزرگترین شایعهها و اتهامات نیز قرار گرفته، اعلام کرده که تنها چند صد کامپیوتر آلوده به Flame کشف و شناسایی کرده است. این که چندان بزرگ نیست ! ویروس Flame افراد در شبکههای خاصی را هدف قرار داده است. برای انتشار خود هم با احتیاط و به کندی عمل میکند و انتشار گسترده در آن پیشبینی نشده است. اگر همین ویروس Flashback را که در یکماه اخیر بیش از ۶۰۰ هزار کامپیوتر (آن هم فقط از نوع Apple Mac) را آلوده کرده، در نظر بگیرید، ویروس Flame که از آن کوچکتر است. ویروسهای مشهور و رایج امروزی را هم نباید فراموش کرد. ویروسهایی مانند Canfiker، Sasser ، Code Red و SoBig همگی در صد آلودگی و تعداد قربانیان بسیار بیشتری نسبت به Flame داشتهاند و شاید هنوز هم دارند. باید به این نکته توجه داشت که نوشتن و تهیه فرمول شناسایی یک بدافزار بسیار بسیار آسانتر و سریعتر از تجزیه وتحلیل عملکرد و رفتار آن است. تجزیه و تحلیل ویروس Flame با ۲۰ مگابایت حجم نیاز به زمان نسبتاً زیادی دارد تا بتوان تمام مشخصهها و رفتارهای آن را شناسایی کرد. وقتی کارشناسان صحبت از پیچیدگی ویروس Flame میکنند، بیشتر منظورشان همین تجزیه و تحلیل آن است.در یک نگاه ساده و سریع ، ویروس Flame عمل خاص و متفاوتی در مقایسه با بدافزارهای رایج امروزی انجام نمیدهد. شرکتهای ضد ویروس، روزانه شاهد دهها هزار گونه مختلف از ویروسها هستند که اطلاعات کاربرها را پاک میکنند، اطلاعات شخصی را سرقت میکنند، ترافیک اینترنت و شبکه کاربر را شنود میکنند، اهداف خود را هوشمندانه انتخاب و سوا میکنند و....اکنون که اطلاعات بیشتری درباره ویروس Flame به دست آمده، شاید یکی از رفتارهای بارز این ویروس، مدت زمان حیات Flame است که بدون جلب توجه خاص و شناسایی دقیق، توانستند باقی بمانند.البته آن زمان که مرکز ماهر ایران اولین مشخصههای ویروس Flame را منتشر کرد، در سطح عمومی و بینالمللی به مشارکت گذاشت، در کمتر از ۲۴ ساعت مشخص شد که تحقیقاتی درباره همین ویروس در نقاط دیگر جهان در حال انجام بوده و با کنار هم گذاشتن قطعات پازل Flame، تمام ضد ویروسهای دنیا قادر به شناسایی Flame شدند.شرکت شبکه گستر با بدست آوردن نمونههایی از این ویروس از شبکه مشترکین خود و ارائه آنها به دو شرکت Mcafee و Bitdender توانست آنان را در شناسایی دقیقتر و گونههای بیشتر ویروس Flame کمک کند. این در حالی است که هنوز شرکت شبکه گستر در حال مکاتبه اداری با مرکز ماهر ایران و سازمان فناوری اطلاعات است تا بلکه نمونههای آن مرکز نیز در اختیار این شرکت گذاشته شود تا زمینه شناسایی هرچه بیشتر و دقیق ویروس Flame توسط این دو ضدویروس رایج و بهتر در دنیا فراهم گردد. تا روز پنجشنبه ۱۱ خرداد ماه، پیگیریها همچنان ادامه داشت. اکنون همه ضدویروسهای رایج در دنیا و حتی ضدویروسهای نه چندان مطرح هم قادر به شناسایی ویروس Flame هستند، البته نباید فراموش کرد که امکان تهیه و انتشار گونههای جدیدی از این ویروس وجود دارد و همچنان باید هوشیار بود.ولی سعی کنیم که به هر تهدید امنیتی در اندازه و چارچوب واقعی آن نگاه کنیم.شاید در اولین لحظات و ساعات فعال شدن ویروس Flame، وضعیت بحرانی احساس میشد و به نسبت آن هم اقدامات آنی و بزرگی صورت گرفت. ولی شاید میتوانستیم با مشارکت بیشتر، هم جنبه اطلاعات و هم از جنبه توان و منابع فنی، سریعتر و بدون ایجاد حساسیت زیاد، با این تهدیدات مقابله کنیم. درآن حالت، شاید ویروس Flame تبدیل به خبر روز دنیا و مخلوط با مباحثات غیرIT نمیشد. قبول کنیم که در همین لحظه حاضر، کاربران ایرانی بیشتر در معرض تهدید ویروسها و برنامههای جاسوسی دیگری هستند که امنیت اطلاعات شبکههای مارا به چالش میکشند. مگر در بخشنامهها ودستورالعملها یی که بعد از فعال شدن ویروس Flame در سوم اردیبهشت ماه منتشر شدند، به چه نکات ایمنی و پیشگیرانهای اشاره شده است. ما هم در شبکه گستر با داشتن چند صد هزار کاربر تحت پوشش خدمات ضدویروسمان، از مدیران شبکه شنیدهایم و برخی از بخشنامهها را دیدهایم.نصب تمام اصلاحیههای امنیتی، به روز نگه داشتن ابزارهای امنیتی، استفاده از تجهیزات دیدهبانی (Monitoring) شبکه، بکارگیری تجهیزات امنیت شبکه مانند IPS / IDS ، کنترل بیشتر کاربران شبکه، نظارت و مدیریت استفاده از اینترنت و.....این نکات ایمنی که چیز تازهای نیستند، مگر نه اینکه این نکات همیشه باید رعایت شوند، مخصوصاً اگر شبکههای حیاتی و مهم کشور باشند. مگر اولین بار است که یک ویروس از طریق حافظههای Flash USB انتشار مییابد که اکنون به فکر مسدود ساختن و نظارت بر این قطعات کوچک و دردسرساز شدهایم!؟ مگر نمیتوان بدون جداسازی فیزیکی شبکهها، امنیت آنها را تأمین کرد که اکنون فقط به دنبال راهکارهای جداسازی فیزیکی هستیم؟آیا میتوان پس از جداسازی فیزیکی شبکهها، به کاربران اجازه دهیم تا به عادات ناصحیح خود بازگردند؟ یا باید سیاستهای امنیتی مناسبی در سطح شبکه سازمانی تعریف کرده و جداً به اجرا بگذاریم.آیا پس از رفع بلای Flame، مدیران شبکه میتوانند به سهلانگاری و سادهاندیشیهای گذشته خود بازگردند و سادهترین کارها مانند نصب اصلاحیههای امنیتی سیستم عامل را فراموش کرده و یا پشت گوش اندازند؟هیچکس نمیگوید که ویروس Flame مهم نبود و نباید در رسانهها جنجال برانگیز میشد. یقیناً اینطور است ، مخصوصاً در کشور خودمان. امروز کمتر کارشناسانی هست که باور نداشته باشد که ویروس Flame با حمایت و پشتیبانی برخی دولت یا دولتها طراحی و تهیه شده است. گرچه هنوز سند و مدرک قاطعی برای اثبات آن نیست. استفاده از دنیای مجازی توسط دولتها بر علیه یکدیگر در حال تبدیل شده به امری عادی است. کشورهایی مانند چین و آمریکا، حتی رزمایشهای سایبری مجازی با یکدیگر ترتیب میدهند. ولی آیا ملیت دشمن و نویسنده بدافزار تا چه حد اهمیت دارد و چه تأثیری بر آمادهسازی ما در برابر این تهدیدات وطنی و یا فرامرزی میتواند داشته باشد؟ آیا در دنیای مجازی مرزبندیهای فیزیکی را میتوان قائل شد و یا در یک کلام ، باید در برابر تمام تهدیدات امنیتی بیرون از شبکه سازمانی خود آماده دفاع و مقابله باشیم. |

![]() |

↧

| به گزارش ایتنا به نقل از فارس، این ویروس نوعی keylogger است که اطلاعات مربوط به تمامی کلیدها و دکمههای فشرده شده توسط سیستم کنترل این هواپیماها را نگهداری و ذخیره میکند. این ویروس ابتدا دو هفته قبل توسط کارکنان پایگاه هوایی Creech شناسایی شد. در آن زمان سیستم امنیتی این پایگاه متوجه شد اطلاعات مربوط به دکمههای فشرده شده برای کنترل این هواپیماها در سیستم کنترل مرکزی برای مقاصد دیگری هم ارسال شدهاند. با توجه به استفاده گسترده از این هواپیماها در افغانستان و دیگر نقاط درگیری ارتش آمریکا در جهان اطلاع از وجود این ویروس به شدت موجب نگرانی آمریکاییها شده است. هنوز مشخص نیست چه حجم از اطلاعات حساس نظامی بدین طریق سرقت شده و در اختیار اشخاص و دولتهای ثالث قرار گرفته است. آنچه که نگرانی مقامات دولتی را تشدید کرده آن است که این ویروس در برابر تلاشهای به عمل آمده برای پاک کردنش هم به شدت مقاومت کرده است. تحقیقات بیشتر در این زمینه کماکان در جریان است. |

![]() |

↧

↧

January 22, 2013, 12:39 am

| شرکت Hama از تولیدکنندگان تجهیزات الکترونیکی جانبی طی بیانیهای اعلام کرد، دستگاه اسکنر فیلمهای ۳۵ میلیمتری آن که در طول تعطیلات کریسمس در نمایشگاه الکترونیکی آلمان به فروش رسیده است، به همراه نرمافزار ویژهای عرضه شده که به کرم اینترنتی Conficker آلوده است. این شرکت اوایل ماه جاری میلادی خبر انتشار کرم مخرب Conficker را اعلام کرد که البته این خبر تنها به واسطه برخی خبرنگاران رویت شد و کاربران چندان در جریان آن قرار نگرفتند. مرکز امنیتی Heise Security توضیح داد که این اسکنر که علاوه بر نمایشگاه یاد شده در فروشگاههای زنجیرهای Tchibo به قیمت ۵۰ پوند(۷۹ دلار) عرضه شده است، همراه با بدافزار خطرناک Conficker به دست کاربران رسیده است که میتواند مشکلات فراوانی را به همراه داشته باشد. لازم به ذکر است چهار سال قبل برای نخستین بار کرم اینترنتی Conficker.b شناسایی شد که نرمافزارهای ضدویروسی در طول این مدت نسخههای مختلف آن را تشخیص دادند. اما با توجه به اینکه این کرم خطرناک برای مدتی غیرفعال شده بود، کارشناسان امنیتی هماکنون به تمامی کاربران هشدار دادهاند که کرم یاد شده مجددا فعال شده است. این کرم اینترنتی برای انتشار بر حافظه داخلی رایانهها تمرکز میکند و از طریق فناوری اجرای خودکار در سیستمعامل ویندوز گسترش میابد. |

![]() |

↧

| مطابق گزارش شرکت امنیتی سیمانتک، طراحان بدافزار Flamer در روزهای اخیر از طریق تعدادی از Serverهای کنترل کننده این ویروس (C&C Servers) فرمانهای جدیدی را برای سیستمهای آلوده شده ارسال کردهاند. این فرمانها در واقع دستور خودکشی به بدافزار Flamer است و باعث میشود که این بدافزار خودش را از روی سیستمهای آلوده Uninstall کند!ویروس Flamer قابلیت ارتباط با تعداد زیادی Server کنترل کننده را دارا بوده است. پس از شناسایی ویروس، طراحان آن بسیاری از این Domainها و Serverها را غیرفعال کردهاند.اما تعداد اندکی از C&C Serverها همچنان برای برقراری ارتباط با بخش خاصی از سیستمهای آلوده فعال هستند تا مهاجمان اجازه داشته باشند C&C Serverهای جدید و ناشناختهای را برای پروژه خود تعریف کنند و به عملیات سایبری خود به روشهای دیگری ادامه دهند.سیستمهای آلوده شده طبق تنظیمات از قبل تعریف شدهای با C&C Serverها ارتباط برقرار میکنند تا فرمانهای جدید مهاجمان را دریافت کنند.پس از برقراری ارتباط، C&C Server یک فایل بانام browse32.ocx برای کامپیوتر قربانی ارسال میکند. این فایل شامل فرمانهای جدیدی است که ویروس باید آن را به اجرا درآورد.یکی از فرمانهایی که اخیرا ارسال شده است فرمان خودکشی ویروس(Uninstaller Command) است.ویروس برای خودکشی خود لیستی طولانی از فایلها و Folderهای مختلف را حذف میکند و سپس با استفاده از کاراکترهای تصادفی آنها را(OverWrite) رونویسی میکند تا فایلهای متعلق به ویروس به هیچ وجه و با هیچ ابزاری قابل بازیابی نباشند.لیست فایلها و Folderهایی که توسط ماژول خودکشی ویروس Flamer حذف میشوند به این شرح است:Deleted files •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\audcache •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\audfilter.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\dstrlog.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\dstrlogh.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۳aaux.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۳afilter.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۳asound.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۴aaux.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۴afilter.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۴asound.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۵aaux.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۵afilter.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\m۵asound.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\mlcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\mpgaaux.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\mpgaud.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\qpgaaux.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\srcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\wavesup۳.drv •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio\wpgfilter.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAuthCtrl\authcfg.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAuthCtrl\ctrllist.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAuthCtrl\lmcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAuthCtrl\ntcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAuthCtrl\posttab.bin •%ProgramFiles%\Common Files\Microsoft Shared\MSAuthCtrl\secindex.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSAuthCtrl\tokencpt •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\dmmsap.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\domm.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\domm۲.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\domm۳.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\dommt.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\dstrlog.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\dstrlogh.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\lmcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\Lncache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\ltcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\mscorest.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\mscrol.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\mscrypt.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\mspovst.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\msrovst.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\msrsysv.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\msvolrst.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\nt۲cache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\ntcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\rccache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\rdcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\rmcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\ssitable •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\syscache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr\syscache۳.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix\audtable.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix\fmpidx.bin •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix\lmcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix\lrlogic •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix\mixercfg.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix\mixerdef.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix\ntcache.dat •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix\sndmix.drv •%SystemDrive%\system۳۲\msglu۳۲.ocx •%SystemDrive%\Temp\~۸C۵FF۶C.tmp •%Temp%\~* •%Temp%\~a۲۸.tmp •%Temp%\~a۳۸.tmp •%Temp%\~DF۰۵AC۸.tmp •%Temp%\~DFD۸۵D۳.tmp •%Temp%\~DFL۵۴۲.tmp •%Temp%\~DFL۵۴۳.tmp •%Temp%\~DFL۵۴۴.tmp •%Temp%\~DFL۵۴۵.tmp •%Temp%\~DFL۵۴۶.tmp •%Temp%\~dra۵۱.tmp •%Temp%\~dra۵۲.tmp •%Temp%\~dra۵۳.tmp •%Temp%\~dra۶۱.tmp •%Temp%\~dra۷۳.tmp •%Temp%\~fghz.tmp •%Temp%\~HLV۰۸۴.tmp •%Temp%\~HLV۲۹۴.tmp •%Temp%\~HLV۴۷۳.tmp •%Temp%\~HLV۷۵۱.tmp •%Temp%\~HLV۹۲۷.tmp •%Temp%\~KWI۹۸۸.tmp •%Temp%\~KWI۹۸۹.tmp •%Temp%\~mso۲a۰.tmp •%Temp%\~mso۲a۱.tmp •%Temp%\~mso۲a۲.tmp •%Temp%\~rei۵۲۴.tmp •%Temp%\~rei۵۲۵.tmp •%Temp%\~rf۲۸۸.tmp •%Temp%\~rft۳۷۴.tmp •%Temp%\~TFL۸۴۸.tmp •%Temp%\~TFL۸۴۹.tmp •%Temp%\~ZFF۰۴۲.tmp •%Temp%\comspol۳۲.ocx •%Temp%\GRb۹M۲.bat •%Temp%\indsvc۳۲.ocx •%Temp%\scaud۳۲.exe •%Temp%\scsec۳۲.exe •%Temp%\sdclt۳۲.exe •%Temp%\sstab.dat •%Temp%\sstab۱۵.dat •%Temp%\winrt۳۲.dll •%Temp%\winrt۳۲.ocx •%Temp%\wpab۳۲.bat •%Temp%\wpab۳۲.bat •%Windir%\Ef_trace.log •%Windir%\Prefetch\Layout.ini •%Windir%\Prefetch\NTOSBOOT-B۰۰DFAAD.pf •%Windir%\repair\default •%Windir%\repair\sam •%Windir%\repair\security •%Windir%\repair\software •%Windir%\repair\system •%Windir%\system۳۲\advnetcfg.ocx •%Windir%\system۳۲\advpck.dat •%Windir%\system۳۲\aud* •%Windir%\system۳۲\authpack.ocx •%Windir%\system۳۲\boot۳۲drv.sys •%Windir%\system۳۲\ccalc۳۲.sys •%Windir%\system۳۲\commgr۳۲.dll •%Windir%\system۳۲\comspol۳۲.dll •%Windir%\system۳۲\comspol۳۲.ocx •%Windir%\system۳۲\config\default.sav •%Windir%\system۳۲\config\sam.sav •%Windir%\system۳۲\config\security.sav •%Windir%\system۳۲\config\software.sav •%Windir%\system۳۲\config\system.sav •%Windir%\system۳۲\config\userdiff.sav •%Windir%\system۳۲\ctrllist.dat •%Windir%\system۳۲\indsvc۳۲.dll •%Windir%\system۳۲\indsvc۳۲.ocx •%Windir%\system۳۲\lrl* •%Windir%\system۳۲\modevga.com •%Windir%\system۳۲\mssecmgr.ocx •%Windir%\system۳۲\mssui.drv •%Windir%\system۳۲\mssvc۳۲.ocx •%Windir%\system۳۲\ntaps.dat •%Windir%\system۳۲\nteps۳۲.ocx •%Windir%\system۳۲\pcldrvx.ocx •%Windir%\system۳۲\rpcnc.dat •%Windir%\system۳۲\scaud۳۲.exe •%Windir%\system۳۲\sdclt۳۲.exe •%Windir%\system۳۲\soapr۳۲.ocx •%Windir%\system۳۲\ssi* •%Windir%\system۳۲\sstab.dat •%Windir%\system۳۲\sstab۰.dat •%Windir%\system۳۲\sstab۱.dat •%Windir%\system۳۲\sstab۱۰.dat •%Windir%\system۳۲\sstab۱۱.dat •%Windir%\system۳۲\sstab۱۲.dat •%Windir%\system۳۲\sstab۲.dat •%Windir%\system۳۲\sstab۳.dat •%Windir%\system۳۲\sstab۴.dat •%Windir%\system۳۲\sstab۵.dat •%Windir%\system۳۲\sstab۶.dat •%Windir%\system۳۲\sstab۷.dat •%Windir%\system۳۲\sstab۸.dat •%Windir%\system۳۲\sstab۹.dat •%Windir%\system۳۲\tok* •%Windir%\system۳۲\watchxb.sys •%Windir%\system۳۲\winconf۳۲.ocx Deleted folders •%ProgramFiles%\Common Files\Microsoft Shared\MSAudio •%ProgramFiles%\Common Files\Microsoft Shared\MSAuthCtrl •%ProgramFiles%\Common Files\Microsoft Shared\MSSecurityMgr •%ProgramFiles%\Common Files\Microsoft Shared\MSSndMix تمام سیستمهای آلودهای که فرمان خودکشی را دریافت کردهاند ویروس Flamer از روی آنها بطور کامل حذف شده است و دیگر هیچ اثری از آن دیده نمیشود.همانگونه که پیشتر گفته شد ویروس Flamer دارای ساختاری ماژولار است.در تحلیلهای گذشته مشخص شده بود که یک ماژول بنام SUICIDE (که بسیار شبیه Browse32.ocx است) در بدافزار استفاده شده است که کار آن خودکشی ویروس بوده است. اما در ارسال فرمان خودکشی اخیر مهاجمان از آن استفاده نکردهاند.هنوز انگیزه مهاجمان از عدم استفاده از این ماژول آماده، مشخص نیست.به نظر میرسد انگیزه اصلی مهاجمان از حذف ویروس از سیستمهای آلوده، سعی در پنهان نگه داشتن زوایای ناشناخته عملکرد این ویروس بوده است و دور از ذهن نیست که مهاجمان پس از این عقبنشینی، درصدد حمله مجددی باشند.جهت کسب اطلاعات بیشتر و نیز توصیههای فنی، میتوانید به سایت شرکت آینده نگاران (نماینده سیمانتک) مراجعه نمایید. |

![]() |

↧

| شرکت کسپرسکی در مورد بازگشت دوباره بدافزار جاسوسی Miniduke و حملات وسیع آن به کاربران هشدارد داد.به گزارش ایتنا از روابط عمومی گروه آتنا، شرکت کسپرسکی نخستین بار در سال ۲۰۱۳ در مورد حملات این بدافزار هشدار داده بود.هدف حملات این بدافزار، بیشتر دولتها و جاسوسی از آنها بوده و از اوایل دهه ۲۰۰۰ میلادی آغاز شده بود.یوجین کسپرسکی بنیانگذار و مدیرعامل شرکت كسپرسكی در خصوص این بدافزار میگوید: «ما از نویسندگان این بدافزار تعجب میكنیم كه در دهه اول ۲۰۰۰ برای مدت زیادی در خاموشی بسر میبردند، اما به یك باره فعال و عضو گروههای پیچیدهای از مجرمان سایبری دنیا شدند. این بدافزارنویسان کهنه کار و کاربلد در گذشته مهارت فراوانی در تولید ویروسهای بسیار پیچیده داشته و امروزه نیز با بهرهگیری از راهکارهای پیشرفته دور زدن سیستمهای امنیتی سندباکس، سازمان های دولتی و موسسه های تحقیقاتی چندین کشور را هدف حملات خود قرار دادهاند.»هرچند فعالیتهای این گروه به شدت کاهش یافته بود، به نظر میرسد حملات Miniduke بر روی پلتفرم جدیدی دوباره آغاز شده است و به نظر میرسد فعالیت این بدافزار پیچیدهتر شده باشد و این بار علاوه بر حملات پیشین، توسط سازمانهای قانونی نیز مورد استفاده قرار گفته است.در حال حاضر این بدافزار دارای یك backdoor جدید و قابلیتهای بیشتری است.محققان آزمایشگاه كسپرسكی دریافتهاند كه نوع قدیم بدافزار miniduke هنوز در برخی كشورها فعال هستند و برخی موسسات و سازمانهای دولتی را هدف قرار میدهد.به علاوه پلتفرم جدید miniduke-Botgenstudio- ممكن است نه تنها توسط هكرهای حملات هدفمند (APT) بكار گرفته شود بلكه توسط سازمانهای مجری قانون و مجرمان معمولی نیز مورد استفاده قرار گیرد.Botgenstudio برای ایجاد یك حمله سه جانبه جهت شناسایی، نفوذ و حملات متناوب بكار میرود.این نرمافزار به علت وجود ویژگیهای غیرمنتظره، قربانیان غیرمنتظره نیز دارد. اما دو احتمال در مورد این بدافزار وجود دارد.یكی آنكه پلتفرم بدافزار Botgenstudio كه در Miniduke استفاده میشود به عنوان نرمافزارهای جاسوسی دولتها مانند نرمافزار دسترسی از راه دور شركت hacking team جهت استفاده قانونی به كار میرود.احتمال دیگر آن است كه توسط گروههای زیرزمینی و كسب و كارهای مختلف جهت جاسوسی از رقیبان استفاده میشود. |

|

↧

| این مقاله قصد دارد شما را با اولین ویروس تلفن های همراه که حدود ده سال از انتشار آن میگذرد آشنا سازد.به گزارش ایتنا از گروه خبری کسپرسکی، درست ده سال پیش اولین ویروس نوشته شده برای تلفن های هوشمند آن زمان (گوشیهایی نظیر نوکیا N-Gage) شناسایی شد. اسم این ویروس کبیر "Cabir" بود که دنیای جدیدی را پیش روی کارشناسان و تحلیلگران بدافزارها، ویروس نویسان و حتی کاربران ساده باز کرد.در ادامه اطلاعات جالبی را در مورد این ویروس ده ساله میخوانیم:۱- دلایل نامگذاری این ویروس بنام کبیر نسبت دادن آن به ماهی Caribe بود به دلیل قدرت نفوذی که داشت و همچنین اینکه درست زمانی که آزمایشگاه کسپرسکی مشغول تحلیل و بررسی این ویروس بود عضوی جدید بنام Elena Kabirova به این تیم پیوست.۲- کبیر بین محبوبترین گوشیهای تلفن همراه سال ۲۰۰۴ یعنی گوشیهای نوکیای تحت سیستم عامل سیمبین منشر میشد.۳- تنها کانال انتشار این ویروس بلوتوث بود، لذا دریافت و یا ارسال ناخواسته این ویروس در هر مکانی نظیر رستورانها، کنسرتها، ورزشگاهها و... امکانپذیر بود، و بزرگترین آمار انتشار این ویروس در مسابقات ورزشی هلسينكي پایتخت فنلاند بود.۴- برای محافظت در برابر ویروس کبیر افراد میبایست بلوتوث گوشی خود را خاموش نگه میداشتند و یا حداقل آن را در حالت invisible نگه میداشتند.۵- کارشناسان آزمایشگاه کسپرسکی برای آزمایش این ویروس در شرایط عادی اقدام به تهیه دو گوشی همراه نوکیا نمودند که در آن زمان چندان هم ارزان نبود و از آن پس این کارشناسان کسپرسکی هر گوشی محبوب موجود در بازار را خریداری نموده تا برای پلتفرم مربوطه آن اقدام به بررسیهایی دقیقتر نمایند.۶- برای بررسی این ویروس در آزمایشگاه قدیمی کسپرسکی بمنظور تهیه ضدویروس مناسب، اتاق ویژهای ساخته شد که دیوارهای آن عایق امواج رادیویی و بلوتوث بودند و یکی از اهداف ساخت این اتاقک حفظ امنیت تلفنهای همراه سایر کارکنان مجموعه بود.۷- درست چند ماه پیش از شناسایی و انتشار ویروس کبیر،از Alex Gostev محقق ارشد آزمایشگاه کسپرسکی طی مصاحبهای پرسش شد که چرا تابحال ویروسی برای تلفنهای همراه نوشته نشده است و وی در پاسخ گفت که احتمالاً تا سال آینده شاهد انتشار ویروس در این حوزه نیز خواهیم بود و دیدیم که این پیشبینی نیز به حقیقت پیوست.۸- اگر دقیقتر به این موضوع بپردازیم، کبیر را نمیتوان اولین ویروس در پلتفرمهای تلفن همراه دانست چراکه پیش از آن ویروسهایی هم برای PDA دستگاههای (circa ۲۰۰۰) نیز نوشته شده بود، ولی کبیر اولین ویروس گوشیهای هوشمند بود که با از قدرت نفوذ و انتشار قابل توجهی برخوردار بود.۹- نویسندگان ویروس کبیر گروهی از هکرها با نام 29A بودند که به ساخت ویروسهای پیچیده و جدید کامپیوتری شهرت داشتند.۱۰- فردی که نمونهای از این ویروس را برای آزمایشگاه کسپرسکی بمنظور آزمایش و تحلیل و یا ارائه راهکار و ساخت آنتیویروس مناسب ارسال نموده بود، به پنج یا شرکت دیگر نیز این ویروس را فرستاده بود اما آزمایشگاه قدرتمند کسپرسکی اولین و تنها مجموعهای بود که موفق شد سریعاً ماهیت این کد را شناسایی نماید و دیتابیسهای ضدویروسهای خود را با ابزار شناسایی این ویروس بهروزرسانی کند؛ و جالبتر آنکه Roman Kuzmenko که موفق شد طی شیفت شب کاری خود در آزمایشگاه کسپرسکی (که ۲۴ ساعته و تمام روزهای هفته کار میکردند) به کشف و حل معمای این کد پیچیده بپردازد، یک گوشی جدید و قدرتمند نوکیای تحت سیمبین از این شرکت هدیه گرفت! |

|

↧

↧

| در این مستند آخرین اخبار و تحلیل فنی ویروس W32.flamer و یا Skywiper بر اساس اطلاعات اولیه منتشره توسط سیمانتک را از نظر می گذرانید.مطالعه دقیق این مستند ما را به این باور میرساند که اکنون نبرد سایبری به مراحل پیچیدهای کشیده شده است و اساسا تداوم کسب و کار بر بستر IT بدون اندیشیدن به زیرساختهای امنیتی مورد نیاز و ضروری آن ممکن نیست.تهدیدات سایبری پیچیده باعث شده است که بسیاری از سازمان ها ملزم شوند که شبکه اینترنت خود را از شبکه داخلی سازمان جدا کنند تا خطر حملات اینچنینی را به حداقل برسانند.به گزارش ایتنا از شرکت آیندهنگاران (آیکو) ، متن کامل گزارش به شرح زیر است:شناسایی حمله سایبری هدفمند بدافزار Flamerپس از انتشار خبرهای حمله سایبری در اوایل اردیبهشت ۹۱ به شبکه وزارت نفت و از بین رفتن اطلاعات هارد دیسکهای برخی از Serverها و در پی آن قطع شبکه اینترنت شبکه وزارت نفت و برخی شرکتهای تابعه، گمانهزنیهای مختلفی در خصوص این حمله سایبری میان کارشناسان امنیتی رواج یافت. عدم انتشار هرگونه اطلاعات فنی در خصوص این حمله سایبری و از سوی دیگر عدم مشاهده حمله مشابه در کشورهای دیگر باعث شد که دسترسی به منابع معتبر درجهت شناسایی و تحلیل این حمله برای شرکتهای امنیتی بسیار سخت باشد.پس از انتشار اطلاعیه مرکز ماهر در تاریخ ۰۷/۰۳/۹۱ مبنی بر شناسایی عامل حمله سایبری با استفاده از بدافزاری موسوم به Flame ، شرکتهای امنیتی مختلف نتایج تحلیلهای اولیه خود را درخصوص این حمله منتشر کردند.اگرچه بعضی نمایندگان فروش ایرانی بعضی از آنتیویروسها اعلام کرده اند که فلان آنتیویروس قادر است این ویروس را از بین ببرد اما همانگونه که در ادامه این مستند خواهد آمد بدلیل عملکرد پیچیده این ویروس و متغیر بودن ماهیت آن بررسیهای شرکتهای امنیتی درخصوص آن ادامه داشته و تا لحظه انتشار این مستند هنوز هیچ شرکت معتبری Removal tools قطعی برای این ویروس ارائه نکرده است. بنابراین بهترین مستند برای تعقیب اخبار موثق مراجعه به وب سایتهای امنیتی و آنتیویروسهای معتبر در این خصوص میباشد.شماری از قابلیتهای مهم این بدافزار عبارتند از: • انتشار از طریق حافظههای فلش • انتشار در سطح شبكه • پویش شبكه و جمعآوری و ثبت اطلاعات منابع شبكه و رمز عبور سیستمهای مختلف • پویش دیسك كامپیوتر آلوده و جستجو برای فایلهایی با پسوندها و محتوای مشخص • تهیه تصویر از فعالیتهای خاص كاربر سیستم آلوده با ذخیره سازی تصاویر نمایش داده شده بر روی مانیتور كاربر• ذخیرهسازی صوت دریافتی از طریق میكروفن سیستم در صورت وجود • ارسال اطلاعات ذخیره شده به سرورهای كنترل خارج از كشور • دارا بودن بیش از ۱۰ دامنه مورد استفاده به عنوان سرور C&C • برقراری ارتباط امن با سرورهای C&C از طریق پروتكلهای SSH و HTTPS • شناسایی و از كار انداختن بیش از ۱۰۰ نرمافزار آنتیویروس، ضد بدافزار، فایروال و ... • قابلیت آلودهسازی سیستمهای ویندوز XP، ویستا و ویندوز ۷ • قابلیت آلودهسازی سیستمهای یك شبكه در مقیاس بالامرکز ماهر اعلام کرده که "این احتمال وجود دارد که حمله سایبری اوایل اردیبهشت ماه به شبکه وزارت نفت و تخریب اطلاعات سیستمها توسط یکی از اجزای این بدافزار صورت گرفته باشد." تحلیل شرکت سیمانتک که در ادامه خواهد آمد این احتمال را تایید میکند. و با توجه به ماهیت عملکرد این بدافزار، میتوان آن را محصولی از خانواده استاكس نت و دیوكیو دانست.شرکت سیمانتک در خصوص این بدافزار اطلاعاتی را به این شرح منتشر کرده است:این بدافزار که با نامهای W32.Flamer ویا Skywiper شناخته می شود ۲۰ برابر ویروس Stuxnet حجم دارد و مطالعات نشان میدهد که احتمالا در سال ۲۰۱۰ تولید شده است. تحلیل کدهای Flamer نشان میدهد که این بدافزار به طرز بسیار ماهرانهای تولید شده و کدهای به کار رفته در آن درظاهر شبیه کدهای معمولی نرم افزارهای دیگر است اما درحقیقت قابلیتهای هوشمندانه و مخرب و پنهانی در آن کدها قرار داده شده است.پیچیدگی به کار رفته در کدهای مخرب این بدافزار باعث شده که به همراه ویروسهای Stuxnet و Duqu به عنوان پیچیدهترین ویروسهای شناخته شده تاکنون به شمار برود.این بدافزار نیز همانند دو نمونه قبلی احتمالا نه توسط یک فرد بلکه توسط یک گروه با حمایت مالی قوی و برای اهداف خاصی ساخته شده است.فایلهایی که توسط این ویروس برای حمله به کار گرفته میشوند مشابه فایلهایی است که در حملات سایبری اخیر به وزارت نفت ایران نقش داشتهاند.تحلیل سیمانتک بر روی این بدافزار ادامه دارد اما نتایج بدست آمده نشان میدهد که هدف این ویروس جمعآوری اطلاعات و دادههاست. ردیابیهای اولیه نشان میدهد که انتشار این ویروس در شرق اروپا و خاورمیانه بوده است.بر اساس بررسیهای سیمانتک ، اجزای بکار رفته در این ویروس که از این پس سیماتک آنرا با نام W۳۲.Flamer می شناسد حکایت از این دارد که اولین بار ویروس W۳۲.Flamer در سال ۲۰۱۰ بوجود آمده است. اجزای شناخته شده این ویروس عبارتند از: • advnetcfg.ocx • ccalc۳۲.sys • mssecmgr.sys • msglu۳۲.ocx • boot۳۲drv.sys • nteps۳۲.ocx دو نسخه مختلف از فایل advnetcfg.ocx کشف شده است. نوع اول برمی گردد به سپتامبر ۲۰۱۰ و نوع دوم در فوریه ۲۰۱۱. فایل پیکربندی ccalc۳۲.sys نیز دارای دو نوع است که هر دو تقریبا در همان حاشیه زمانی فایل advnetcfg.ocx کشف شده است. دامنه انتشار ویروس Flamer بر اساس ردیابیهای فعلی در شکل زیر آمده است: بر اساس آمار تعداد کامپیوترهایی که مورد حمله ویروس Flamer قرار گرفته اند هدف اصلی این تهدید کشورهای فلسطین، مجارستان، ایران، و لبنان بوده است. با این حال، سیمانتک گزارشهایی از این حمله در کشورهای اتریش، روسیه، هنگ کنگ و امارات متحده عربی نیز دریافت کرده است که احتمال می رود موارد گزارش شده شامل Laptopهایی باشند که از کشورهای آلوده شده اصلی به این کشورها آورده شده اند.نکته قابل توجه این است که علاوه بر شبکههای سازمانها و ارگانهای دولتی و صنعتی، سیستمهای کاربران خانگی نیز به ویروس Flamer آلوده شده است. تحلیل فنی ویروس Flamer:تعدادی از اجزای این تهدید کشف شده است و در حال حاضر در حال تجزیه و تحلیل بر روی آنها ادامه دارد. اجزای کشف شده این ویروس بگونه ای نوشته شده اند که در نگاه اول به نظر نمی رسد حاوی کدهای مخرب باشند. اما تحلیلهای دقیقتر نشان از مخرب بودن آنها دارد. کدهای این ویروس بسیار پیچیده است و همین امر مانع تجزیه و تحلیل آن می شود. از جمله قابلیتهای کلی شناخته شده این ویروس می توان به توانایی سرقت اسناد، گرفتن تصاویری از دسکتاپ کاربران و انتشار از طریق Cooldisk اشاره کرد. این بدافزار همچنین قادر است برخی از نرم افزارهای امنیتی نصب شده روی سیستم کاربر را غیرفعال کند. همچنین این ویروس تحت شرایط خاصی می تواند از نقاط آسیب پذیری Windows استفاده کرده و خود را در سطح شبکه منتشر کند. در شکل زیر اجزای شناخته شده این ویروس آمده است. توجه داشته باشید در برخی حملات این ویروس ممکن است نام فایلها تغییر کند: نحوه عملیات به این صورت است که ابتدا فایل advnetcfg.ocx در حافظه Load می شود. سپس بکمک آن یک فایل رمز شده با نام ccalc۳۲.sys رمزگشایی می شود. فایل ccalc۳۲.sys یک فایل رمزشده با روش RC۴-encrypted و با یک کلید ۱۲۸ بیتی است. بدافزار بعد از ایجاد فایل ccalc۳۲.sys به سراغ فایل kernel۳۲.dll می رود و آنرا آلوده می سازد. فایل Kernel۳۲.dll از جمله فایلهای سیستمی Windows است. Windows تلاش می کند ایجاد تغییر در این فایل سیستمی را به User اعلام کند. فایل advenetcfg.ocx فرمانهای صادر شده از یک جزء دیگر بدافزار را که هنوز تحلیل روی آن ادامه دارد و ناشناخته است به اجرا در می آورد. فایل advnetcfg.ocx با استفاده از روشهای پیچیده خود را به winlogon.exe ، پروسسهای نرم افزارهای امنیتی و یا پروسسهای دیگر تزریق می کند، علاوه بر این، ممکن است فایل shell۳۲.dll که از فایلهای سیستمی ویندوز است نیز با نسخه آلوده شده ای جایگزین گردد. فایل advnetcfg.ocx قابلیت ضبط تصاویر نیز را نیز داراست. mssecmgr.ocx فایلی بزرگ و با قابلیتهای پیچیده زیادی است که در شکل زیر آمده است: این فایل همزمان دارای یک مترجم(Interpreter) LUA، کد SSH، و قابلیتهای SQL است. پیاده سازی و استفاده از یک مترجم LUA باعث شده این ویروس بسیار قابل انعطاف و قابل تنظیم باشد. این به مهاجمان اجازه می دهد از راه دور بتوانند فرمانهای متنوع خود را خیلی سریع و راحت به اجرا درآورند و حتی ماهیت عملکرد ویروس را تغییر دهند. اثر این فایل ممکن است در رجیستری ویندوز در آدرس زیر دیده شود: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\"Authentication Packages" = "mssecmgr.ocx" چندین ماژول اضافی دیگر نیز در mssecmgr.ocx وجود دارد که در شکل آمده است. یکی از اجزایی که توسط فایل mssecmgr.ocx میتواند مورد فراخوانی قرارگیرد فایلی است بنام ~DEB۹۳D.tmp. این فایل منشأ ویروس Wiper است که در اوایل اردیبهشت ماه به شبکه وزارت نفت ایران آسیب وارد کرد و باعث قطع چند روزه شبکه پایانههای نفتی ایران از اینترنت گردید. بدلیل عملکرد این ویروس و حذف اطلاعات هارد دیسک سیستم ها، این ویروس بنام Wiper نامگذاری گردید. فایل nteps۳۲.ocx مسئول ضبط تصاویر در این بدافزار است. این فایل به منظور ضبط تصاویر، اطلاعات تنظیمات خود را از فایلی بنام boot۳۲drv.sys دریافت می کند. در این فایل تعیین میشود که چه تصاویری و با چه تنظیماتی ضبط شود و چگونه ارسال گردد. این فایل نیز با کدینگ ۰xFF کد شده است. فایل msglu۳۲.sys حاوی کد است که سرقت اطلاعات را انجام می دهد. این فایل، وظیفه شناسایی و سرقت انواع فایل ها نظیر انواع اسناد، تصاویر، دادههای GPS، فایلهای پروژه و نقشههای فنی را بر عهده دارد. این فایل همچنین دارای قابلیتهای SQL است. جالب توجه است، این ماژول شامل عبارتهای متعددی از واژه 'JIMMY' است. (مانند: 'Jimmy Notice: failed to convert error string to unicode') نکته قابل توجه دیگر این است که درون کدهای این بدافزار بطور متعدد از واژه 'FLAME' استفاده شده است که می تواند معنی خاصی داشته باشد. طبیعت ماجولار این تروجان نشان می دهد که یکی از اهداف گروه طراحان آن، استفاده بلندمدت از این بدافزار برای طراحی حملات خود بوده است. معماری بکار رفته در W۳۲.Flamer اجازه می دهد تا طراحان بدون نیاز به دوباره کاری بتوانند عملکرد و رفتار ویروس را به دلخواه خود تغییر دهند و یا ماژولهای جدیدی به آن اضافه کنند. می توانند آنرا ارتقا دهند و یا به منظور فرار از نرم افزارهای امنیتی تغییر شکل دهند. سیمانتک درحال بررسی و تحلیل لایههای عمیق بکار رفته در این ویروس بوده و به زودی نتایج بررسیهای خود را منتشر خواهد کرد. |

![]() |

↧

| محققان با بررسی کد کرم Flame دریافتند که این ابزار خرابکارانه با کرم استاکسنت بیارتباط نبوده و هر دو از یک ریشه برخاستهاند.به گفته متخصصان Kaspersky Lab، ماژول مهمی که Flame برای تکثیر خود به کار برده، مشابه همان ماژولی است که استاکسنت از آن استفاده کرده است.این ماژول در واقع یک نسخه ابتدایی از کرم استاکسنت است که در سال ۲۰۰۹، یعنی بیش از یک سال زودتر از شناسایی نسخه اصلی این کرم به وسیله شرکت ضد ویروس بلاروسی VirusBlokAda، در اینترنت فعال بود.عدهای از کارشناسان کرم بدافزار Flame را مستقیما به استاکسنت مربوط میدانند؛ ویروسی که به گفته بسیاری از کارشناسان سایت غنیسازی هستهای نطنز را هدف حملات خود قرار داده بود.ظهور استاکسنت و کمی بعد از آن بدافزار Flame از وقوع یک دوره جنگ سایبری و حملات شدید به اهداف گوناگونی در ایران دارد که سالها به طول خواهد انجامید.محققان کسپرسکی بر این باورند که نسخههای ابتدایی استاکسنت در واقع از دل چیزی برخاسته است که به آن «پلاتفورم شعله» میگویند.بر اساس مطلبی که در وبلاگ Securelist شرکت کسپرسکی منتشر شده است، احتمال میرود که توسعه استاکسنت و Flame از سال ۲۰۰۹ مسیر تازهای به خود گرفته بود، زیرا دو تیم برنامهنویسی مختلف با اهدافی متفاوت به صورت مستقل روی یک پلاتفورم واحد مشغول به کار شدند.متخصصان Kaspersky Lab و شرکتهای دیگر ابتدا بر این باور بودند که استاکسنت و بر پایه دو ساختار نرمافزاری کاملا متفاوت بنا شده و شواهد زیادی برای ارتباط دادن این بدافزارها به یکدیگر وجود نداشت.با وجود این رفته رفته دلایل و شواهد فراوانی کارشناسان را به ارتباط این بدافزارها به دیگری واداشت. از یک سو استاکسنت و Flame هر دو ایران و کشورهای همسایه این کشور را هدف قرار دادهاند که پیش از این چنین الگوی رفتاری در هیچ بدافزاری دیده نشده است.از سوی دیگر Flame به منظور تکثیر از یک کامپیوتر به کامپیوتر دیگر عمدتا از همان شیوههایی استفاده میکند که استاکسنت هم برپایه آنها تکثیر و گسترش می یابد، مثل آلودگی از طریق USB و بهرهگیری از آسیبپذیری Autorun ویندوز و یک آسیبپذیری دیگر دربخش پرینت.اینگونه بود که محققان دریافتند گمان ابتدایی آنها در مورد Flame اشتباه بوده است.متخصصان کسپرسکی در تحقیقات خود به سرنخهایی رسیدند که از طریق فناوری تحلیل خودکار ویروس کسپرسکی موفق به کشف و شناسایی آن شدند. این در حالی است که محققان از طریق همین فناوری در اکتبر سال ۲۰۱۰ فایل خرابکارانهای را شناسایی کردند که شکل تغییریافته استاکسنت بود.کارشناسان کسپرسکی در آن زمان با بررسی این نسخه تغییریافته، شباهت چندانی بین آن و استاکسنت پیدا نکردند و از این رو آن را Tocy.a نامیدند.بیش از دو سال پیش همان گروه محققان هنگام جستوجو برای یافتن نمونههای قدیمی تر بدافزارهایی شبیه به شعله به کرم Tocy.a برخوردند.محققان با درنظر گرفتن تاریخچه Tocy.a و ریشه گرفتن به عنوان یکی از نسخههای اولیه استاکسنت، تحقیقات خود را گسترش دادند تا دریابند که چرا هوش مصنوعی شرکتهای امنیتی دو کد خرابکارانه را این چنین شبیه به هم در نظر میگیرد، ولی با سایر بدافزارهای شناسایی شده در پایگاه داده جامعه کسپرسکی شباهتی پیدا نمیکند.نتایج محققان از این قرار بود: ماژولی که در یک نمونه اولیه از استاکسنت پیدا شده بود، Resource ۲۰۷ نام گرفت.این ماژول که کمی بیش از ۳۵۰ هزار بایت حجم دارد، در Stuxnet.a به کار رفته بود تا دسترسی کامل به سیستمهای کامپیوتری را در مهاجمان قرار دهد.پس از روی کار آمدن نسخه های بعدی استاکسنت اثری از Resource ۲۰۷ دیده نشد، از این رو کارشناسان توجه بیشتری به این نسخه از استاکسنت نشان دادند و رد پای این نمونه اولیه را در نسخههای پیشرفته تر بدافزار استاکسنت شناسایی کردند.محققان با تحقیق بیشتر دریافتند که Resource ۲۰۷ تقریبا با ماژول بدافزار Flame تفاوتی ندارد. کسپرسکی هم اکنون Resouce ۲۰۷ را یک پلاگین Flame یا به بیان دقیقتر «نمونه اولیه Flame» مینامد. در واقع Resource ۲۰۷ تقریبا از هر نظر با یکی از فایل های Comntemporary شعله به نام mssecmgr.ocx برابری میکند.هر دوی این عناصر از ساختار مشابهی برخوردار است؛ فایلهای زیرمجموعه هم نام، الگوریتم و رشته رمزگشایی مشابه و شیوههای کم و بیش یکسان نوشتن کد پایه. محققان کسپرسکی همچون کارشناسان شناسایی و تطابق دست خط به این نتیجه رسیدند که بی شک بخشی از عناصر استاکسنت و Flame به دست یک نفر یا یک گروه خلق شده است. به اعتقاد محققان، Resource ۲۰۷ پایه پلاتفرم شعله بوده است. کارشناسان کسپرسکی در وبلاگ Securelist نوشتهاند: در بازه زمانی ماه ژانویه تا ژوئن ۲۰۰۹ که استاکسنت فعال شده بود، پلاتفورم شعله هم خلق شده بود. بر اساس محاسبات ما، تاریخ ساخت بدافزار شعله به تابستان ۲۰۰۸ بر میشود، یعنی زمانی که این کرم از ساختاری ماژولی برخوردار شده بود.این کارشناسان معتقدند که استاکسنت از ماژول پایه پلاتفرم Flame استفاده کرده است. به احتمال فراوان آن ماژول به طور خاص برای کارکرد در ساختار استاکسنت طراحی شده بود. به گفته محققان، این ماژول ابتدا از یک آسیب پذیری شناخته نشده موفق به نفوذ به یک سیستم کامپیوتری و کنترل کامل آن شد که مایکروسافت بعدا با انتشار وصله امنیتی MS۰۹-۰۲۵ این آسیب پذیری را پوشش داد.این ماژول سپس در سال ۲۰۱۰ از چرخه فعالیت خارج شد، زیرا هدایتکنندگان استاکسنت به دنبال شیوههای جدیدی برای نفوذ به سیستم از طریق آسیبپذیری بودند که مایکروسافت با عرضه وصله امنیتی MS۱۰-۰۴۶ آن را مسدود کرد. در سال ۲۰۰۹ تحول پلاتفورم Flame از طریق تیمی که به طور مستقل روی استاکسنت کار میکردند، ادامه یافت.در این حال محققان کسپرسکی احتمال دادند که کار روی برنامههای خرابکارانه به دو گروه برنامهنویس مستقل سپرده شده است؛ تیم F (Flame) و تیم D (Tilded یا همان برنامهFlame ) محققان کسپرسکی در این باره میگویند: هر یک از این دو گروه از سال ۲۰۰۷ به این سو مشغول توسعه پلاتفورم خاص خود بودهاند، اما پایه و شواهد مشترکی در ساختار هر دو بدافزار به چشم میخورد. علاوه بر ارتباط مستقیم بین Flame و استاکسنت، محققان پنج آسیب پذیری ناشناختهای را کشف کردند که نسخهای از استاکسنت در سال ۲۰۰۹ از طریق آن به سیستمهای کامپیوتری نفوذ میکرد. این نسخه از استاکسنت در ماژول استاکسنت و Flame هم به کار رفته بود. کد نفوذ از طریق آن آسیبپذیری همچنین در نمونه دیگری از استاکسنت که اوایل سال ۲۰۰۹ فعال بود، گنجانده شده بود. کد آن نسخه استاکسنت در فوریه ۲۰۰۹ نوشته شده بود و نفوذپذیری مربوط به آن هنوز کشف نشده بود.مایکروسافت این آسیب پذیری را چهار ماه بعد با انتشار بهروزرسانی امنیتی MS۰۹-۰۲۵ وصله کرد. رول شوونبرگ، یکی از محققان ارشد بدافزار در کسپرسکی میگوید: برنامهنویسی که پشت حملات این حفره و حفره MS۱۰-۰۷۳ بوده، در توسعه کرم Stuxnet.b هم نقش داشته است.محققان دقیقا نمیدانند که چرا Resource ۲۰۷ از کد استاکسنت حذف شد، هرچند میتوان این اقدام را راهی برای مجزا کردن ساختار استاکسنت و شعله دانست. یک فرضیه میگوید که Flame یک ابزار جاسوسی سایبری برای مقاصد کلی است و برنامه نویسان نمیخواستند دو پلاتفورم را بیش از حد لازم با هم درآمیزند.تحقیقات متخصصان نتایج بسیار جالبی را به دنبال داشته است. دانستن این نکته که دو کد خرابکارانه با اهداف و مقاصد یکسان از یک منبع سرچشمه گرفته است، برای بسیاری از کارشناسان امنیتی تعجب آور نیست.بسیاری تصور میکردند که اصل و اساس بدافزار Flame به یک دولت ناشناس بر میگردد و نه گروههای هکری و مجرمان سایبری. با این حال انتشار خبر حمله Collision بیسابقه Flame به منظور شبیهسازی یک بهروزرسانی نرمافزاری مایکروسافت، شک کارشناسان را به یقین تبدیل کرد. این در حالی است که گزارشهای خبری اخیر به نقل از منابع دولتی ناشناس، ایالات متحده را عامل اصلی توسعه استاکسنت میداند. بر اساس این گزارشها ممکن است آمریکا و متحدانش پس پرده بدافزار Flame هم نقش داشته باشند. ---------------------------------------------------------تهیه شده در شرکت پارس آتنا دژ |

![]() |

↧

September 14, 2013, 5:21 am

| محققان امنیتی به تازگی موفق به کشف تروجان تازهای با عنوان Obad.a شدهاند که با سوءاستفاده از سیستم عامل اندروید، راه خود را به گوشی موبایل کاربران باز کرده و از طریق ارسال اس.ام.اس خود را گسترش میدهد.به گزارش ایتنا از روابط عمومی شرکت ایمن رایانه پندار، نماینده رسمی و انحصاری شرکت پاندا سکیوریتی در ایران، براساس آنچه توسط این محققان کشف و مورد بررسی قرار گرفته است، این تروجان در قالب یک اس ام اس ساده از کاربر میخواهد تا اسم ام اس های قبلی و خوانده شده را برای وی یکبار دیگر بارگذاری کند.هنگامی که کاربر این پیغام را تائید می کند، آلودگی کل گوشی را فرا می گیرد. در این مرحله پس از آنکه تروجان خود را بطور کامل بر روی گوشی قربانی نصب کرد، به منظور گسترش خود همین پیغام را برای کلیه افرادی که در فهرست تماس های قربانی قرار دارند، ارسال می کند.این تروجان علاوه بر ارسال اس ام اس می تواند خود را در قالب هرزنامه و یا پیام های تبلیغاتی نمایش داده و به سایر دستگاه های موبایل نیز نفوذ کند. این تروجان اگرچه ممکن است به روش های مختلف راه خود را به گوشی موبایل قربانی باز کند اما در همه این روش ها، پیام حاوی یک لینک از نرم افزاری مخرب است که بطور خودکار و بدون اطلاع کاربر تغییراتی را در دستگاه وی ایجاد می کند. هم اکنون این تروجان در کشورهای اوکراین و قزاقستان رشد بسیار زیادی داشته است اما محققان آزمایشگاه پاندا سکیوریتی پیش بینی کرده اند به سرعت به دیگر کشورهای آسیایی نیز نفود خواهد کرد.بنابراین محققان امنیتی شرکت پاندا سکیوریتی به کلیه کاربران که از گوشی های مجهز به سیستم عامل اندروید استفاده می کنند توصیه کرده اند بعد از دریافت هر اس ام اس مشکوک به راحتی آن را باز نکرده و بر روی لینک های مخرب آن کلیک نکنند. بلکه همیشه از یک آنتی ویروس خوب و بروز ویژه سیستم عامل اندروید بر روی گوشی های موبایل خود استفاده کنند. |

|

↧